單點登入 (SSO)

單點登入(SSO,Single Sign-On)是一種身份認證機制,允許使用者只需一次登入即可訪問多個相互信任的系統和應用,無需為每個系統重複輸入帳號和密碼。SSO 通常通過身份提供商(IdP)與服務提供商(SP)之間的協議實現,使用 SSO 的優點包括:

- 減少密碼疲勞,提升使用者體驗,提高使用者工作效率

- 增強安全性,便於企業統一管理成員身份和訪問權限

- 降低 IT 成本,降低密碼遺忘和運維負擔

EngageLab SSO 基本登入流程:在訪問 EngageLab 的 SSO 登入連結時,您將被重定向到內部或外部 SSO 系統進行身份驗證,驗證通過後將返回 EngageLab 平台並自動完成登入。

常見名詞

| 名稱 | 說明 |

|---|---|

| 身份提供商 (IdP) | 負責進行身份認證的第三方服務,使用者通過 IdP 登入後可訪問多個接入系統,無需重複輸入密碼。 |

| 服務提供商 (SP) | 在 IdP 上註冊為應用的服務系統,接收 IdP 認證結果並為使用者提供具體業務服務。 |

| 安全斷言標記語言 (SAML) | 一種基於 XML 的開放標準協議,用於 IdP 與 SP 之間安全地傳遞身份認證和授權數據。平台採用 SAML 2.0 版本。 |

| 登入方式 | 使用者訪問系統時使用的認證方式,包括普通登入和 SSO 登入。 * 普通登入:平台自身的帳號認證體系,例如帳號密碼登入;Google OAuth、Facebook、Apple、GitHub等第三方授權登入。 * SSO 登入:使用各個身份提供商 (IdP) 進行登入 |

| 組織類型 | * 普通組織:未啟用 SSO 登入的組織,需要使用普通登入訪問。 * SSO 組織:啟用了 SSO 登入,需要使用所配置的 SSO 服務進行登入才能訪問 |

注意事項

- SSO 服務使用 Email 作為唯一標識符,請確保企業 IdP 中為帳號配置的郵箱與 EngageLab 平台帳號的郵箱一致。

- 組織類型和帳號登入方式將直接影響訪問權限和操作能力,企業管理員需根據實際需求合理配置。

- 配置 SSO 時,需先在帳號級別完成 IdP 協議配置,並將 IdP 授權給目標組織,在組織維度開啟 SSO 登入。

使用者訪問規則

- 普通組織僅支援普通登入方式訪問,適用於所有成員和組織創建者。

- SSO 組織的所有成員僅可通過 SSO 登入方式訪問,組織創建者可同時使用普通登入和 SSO 登入兩種方式訪問。

- 使用者通過某 SSO 服務進行登入時,系統會記錄該帳號與 SSO 服務的綁定關係。可以通過以下方式讓帳號與 SSO 服務產生綁定關係:

- 通過「邀請加入組織的郵件」中的 SSO 連結進行登入

- 使用某 SSO 服務的專屬連結進行登入

- 通過「組織成功啟用 SSO 服務的通知郵件」中的 SSO 連結進行登入

- SSO 服務以 Email 作為唯一使用者標識,並與平台帳號自動匹配:

- 通過通用 SSO 登入頁面:若 Email 不存在,系統將拒絕登入。

- 通過專用 SSO 登入連結:若 Email 不存在,系統將自動創建新帳號。

- 帳號使用普通登入時,可以創建組織,並為創建的組織配置 SSO 服務。

- 帳號使用 SSO 登入時,不支援創建新組織。

SSO 配置指引

EngageLab 支援任何基於 SAML 2.0 協議的身份提供商的 SSO 集成,包括但不限於:Microsoft Azure、Okta、One Login、Google 等。

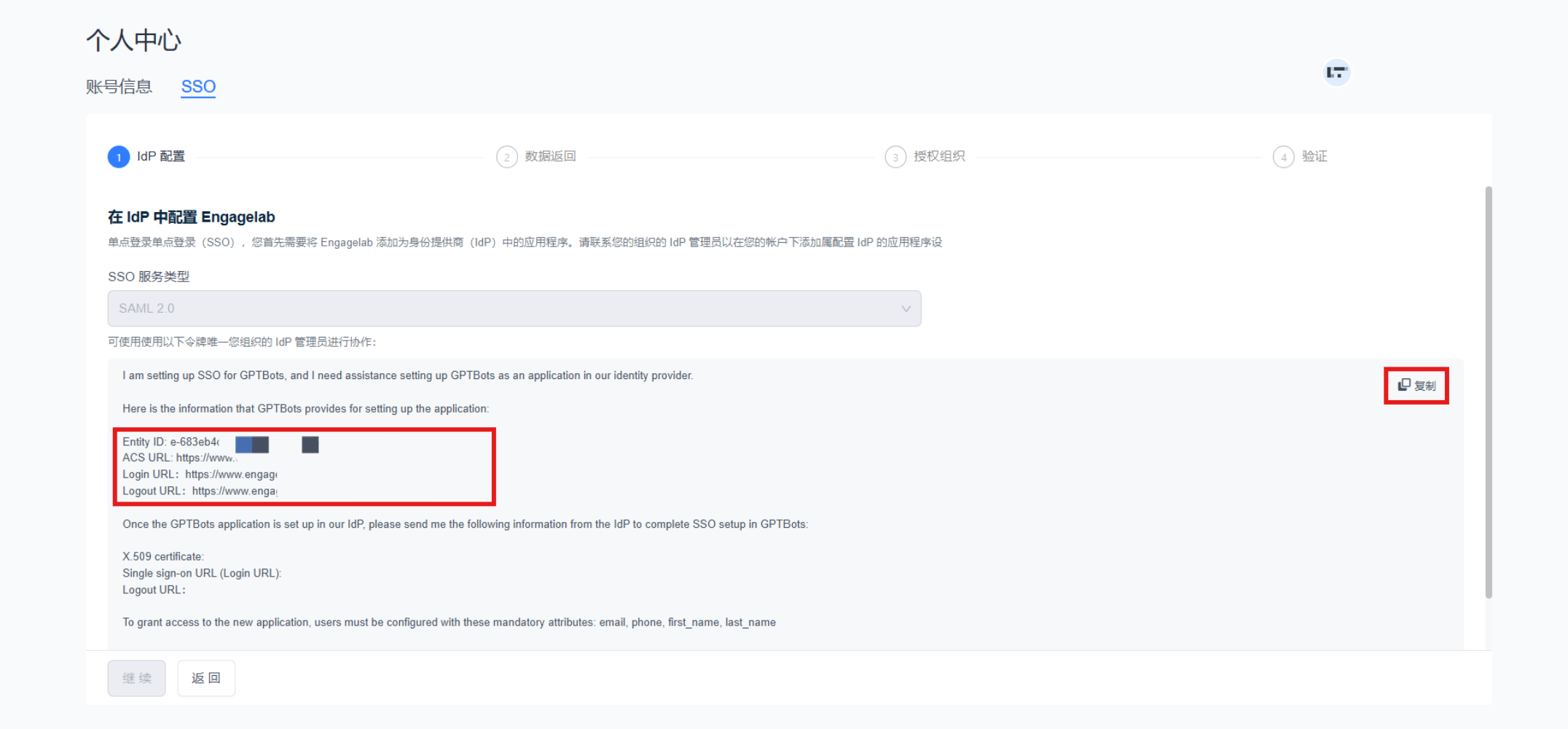

在 IdP 中配置 EngageLab

要設置單點登入 (SSO),您首先需要將 EngageLab 添加為身份提供商 (IdP) 中的應用程式。請聯繫您組織的 IdP 管理員協助您將 EngageLab 生成的 SP 資訊配置到 IdP 的應用程式中

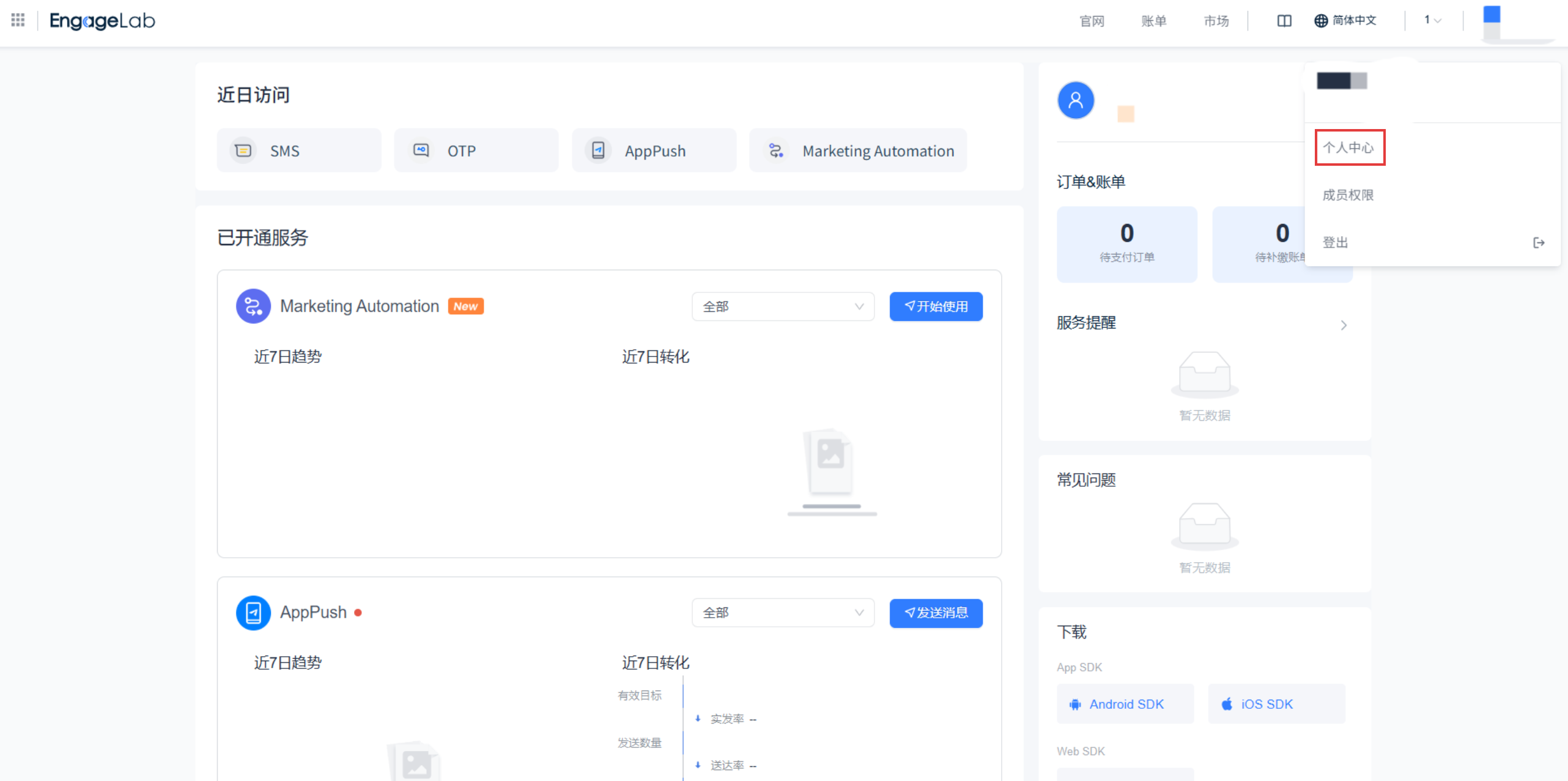

登入 EngageLab 後,將滑鼠懸停在主介面右上角的使用者頭像上,在彈出的選單中點擊「個人中心」。

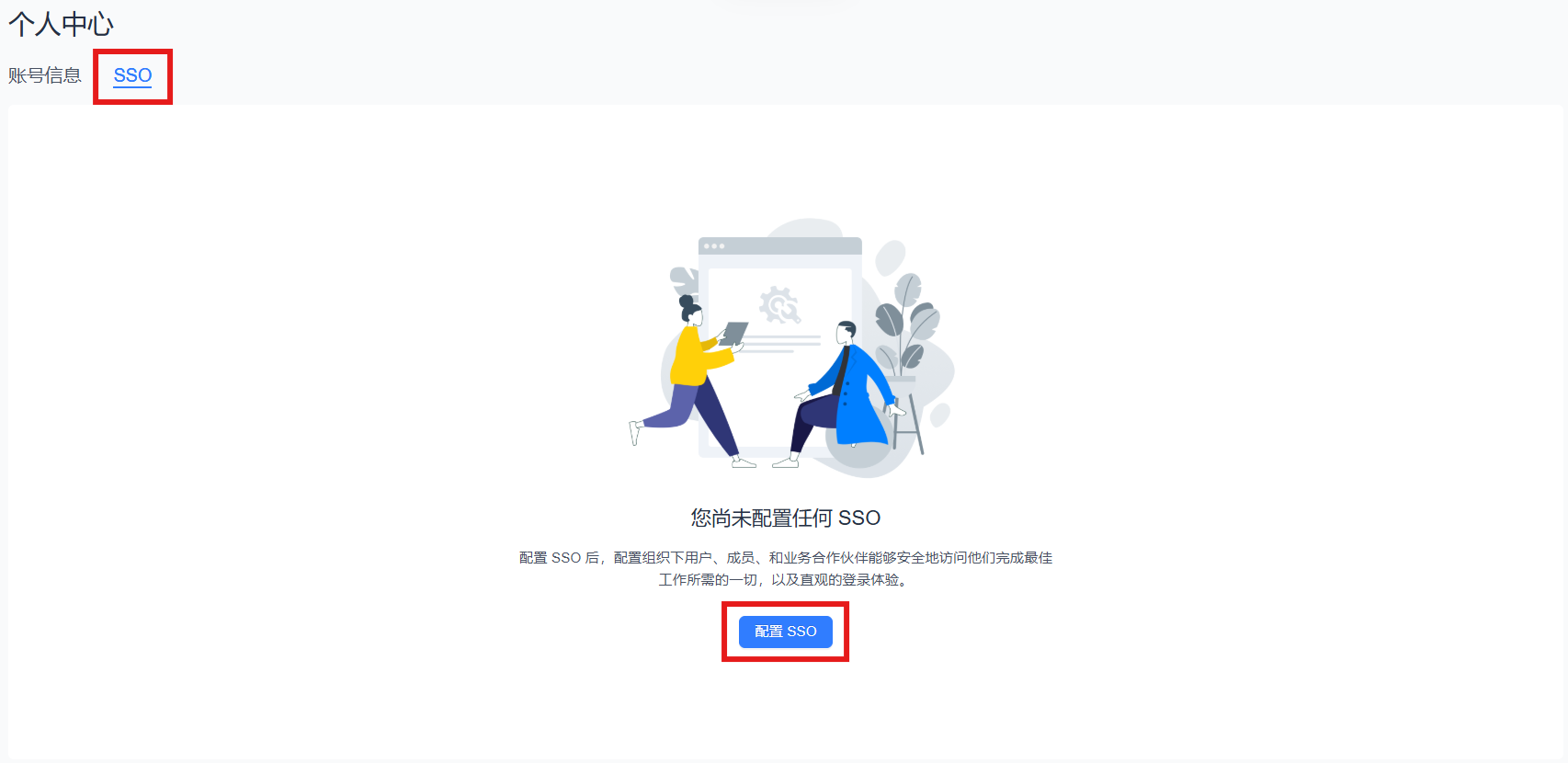

在「個人中心」中點擊「SSO」,進入 SSO 頁面,點擊「配置 SSO」按鈕。

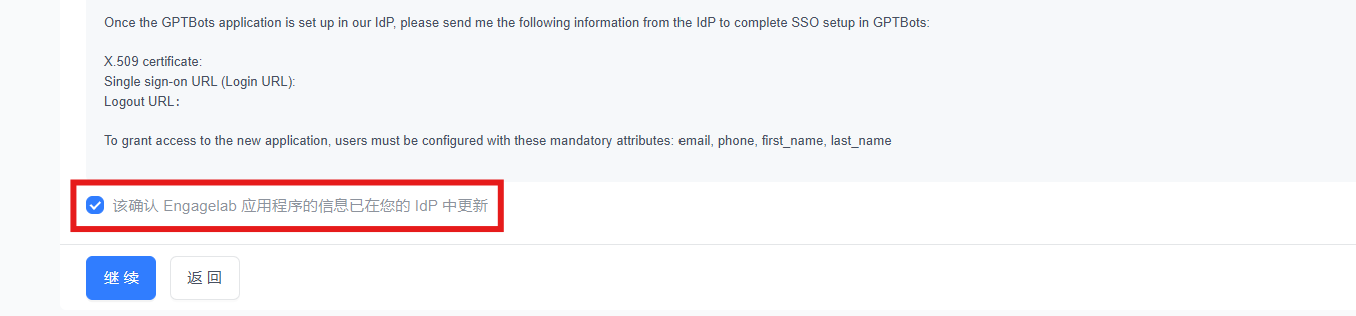

複製 EngageLab(SP)提供的配置信息給 IdP 管理員,要求管理員在企業 IdP 中進行配置,並將 IdP 生成的信息反饋給你。在 IdP 管理員確認配置完成後,在頁面勾選確認,進入下一步。

可點擊右側的複製按鈕快速複製。

配置信息說明

- SP 生成的配置信息:

- Entity ID:實體ID,用來在 IdP 標識 SP 服務提供方的唯一標識

- ACS URL:斷言使用者服務地址(Assertion Consumer Service),接收 IdP 返回的 SAML 斷言信息

- Login URL:SSO 登入入口地址

- Logout URL:SSO 登出入口地址

- IDP 返回的配置信息:

- X.509 Certificate(base64):身份提供方證書(證書存在有效期,若證書過期,請及時更新)

- Login URL:IdP 登入地址

- Logout URL:IdP 登出地址

- SP 生成的配置信息:

不同 IdP 平台進行配置、獲取信息的指引:

- Microsoft Azure

- Okta

- One Login

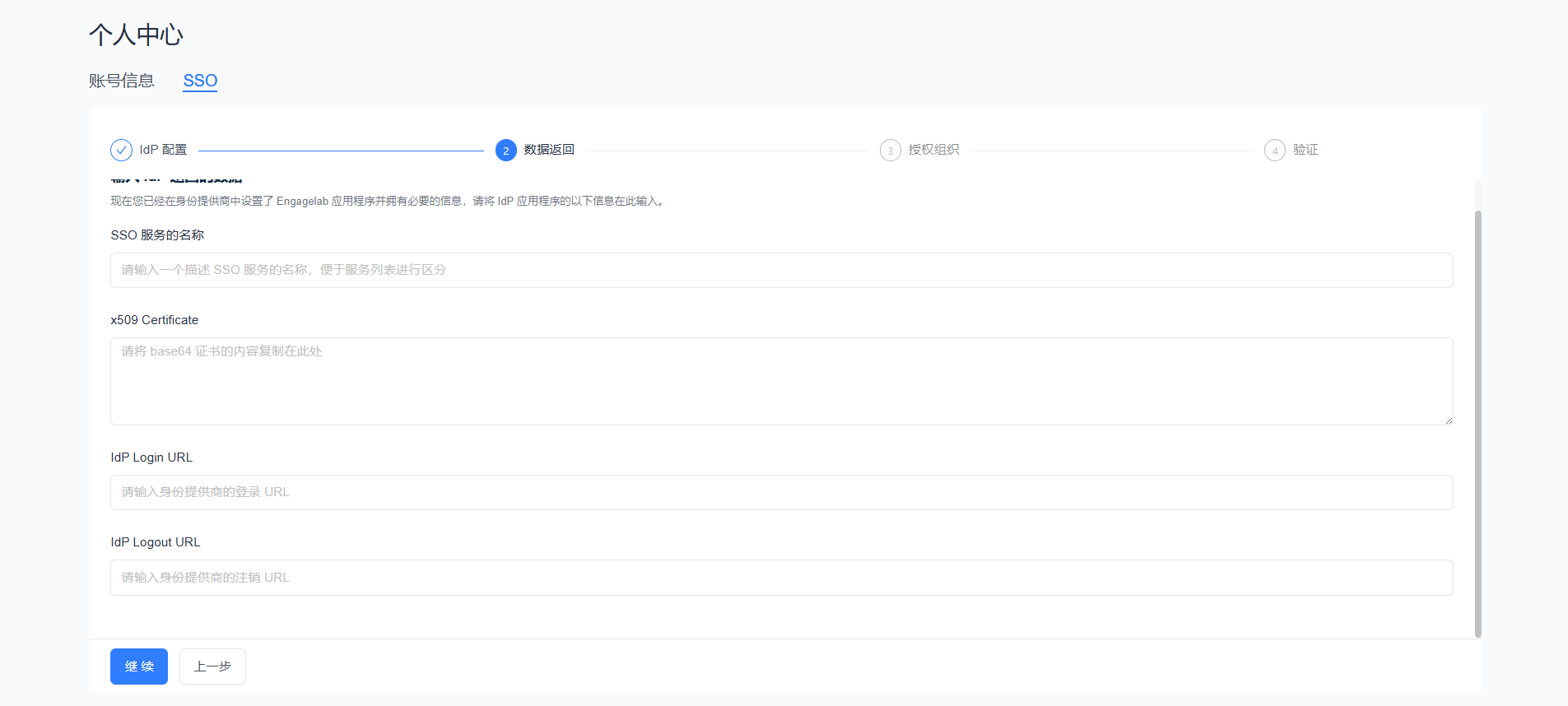

輸入 IdP 返回的信息

將 IdP 提供的 Certificate、Login URL、Logout URL 信息配置到 SP,點擊下一步

- SSO 服務的名稱由您自定義設置,用於標識該 SSO

授權組織

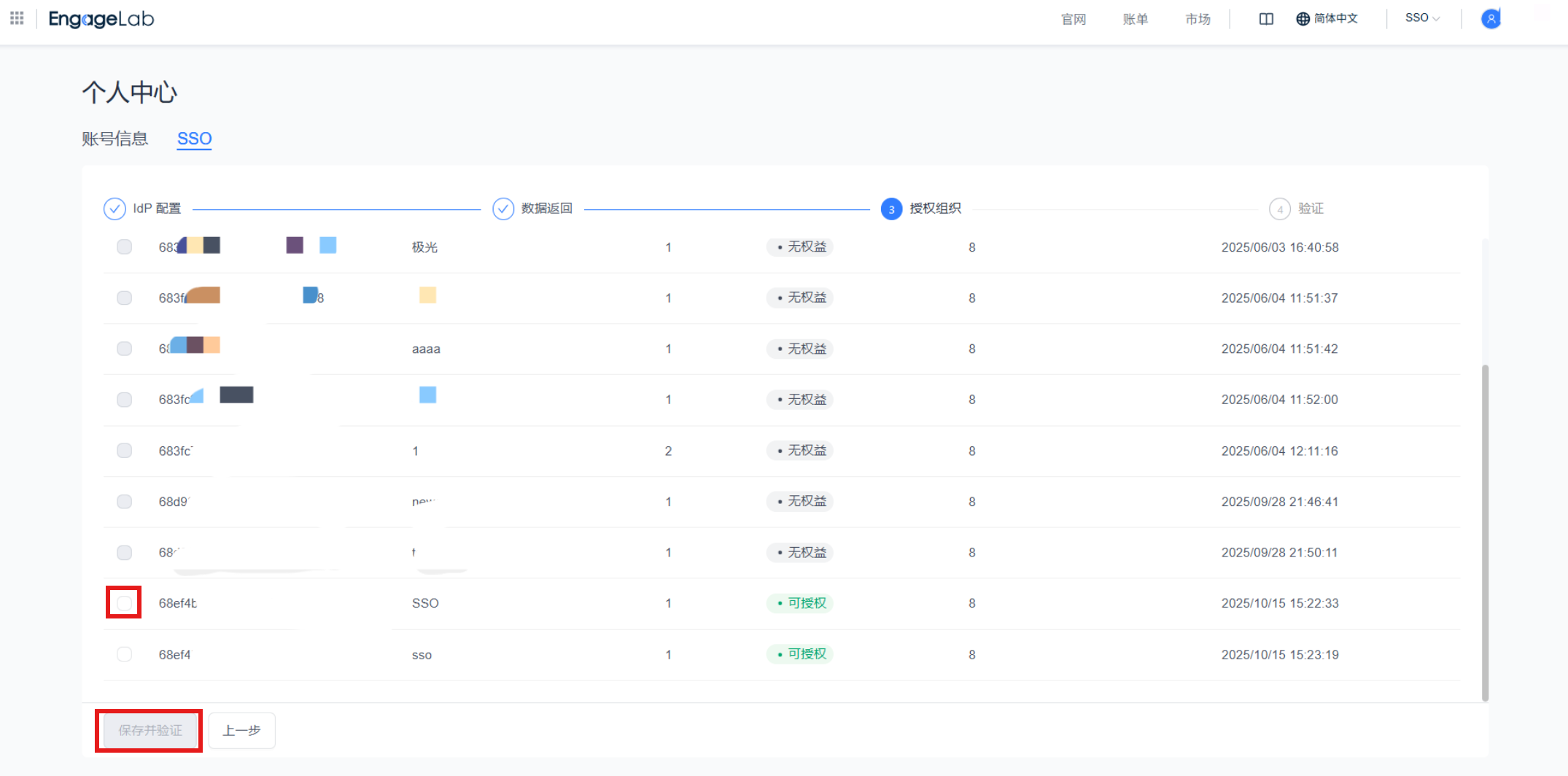

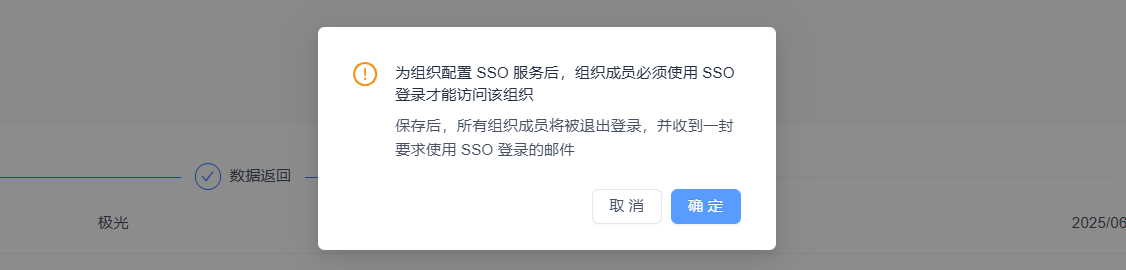

- 在「授權組織」頁面,選擇需要分配 SSO 服務的組織,點擊「保存」以應用設置。

- 您可以將 1 個 SSO 服務授權給多個組織,也可以為 1 個組織配置多個 SSO 服務

- 如果您的組織提示「無權益」或者「已達到授權上限」,請聯繫請聯繫商務

- 配置生效後,組織成員必須使用 SSO 登入才能訪問對應組織。

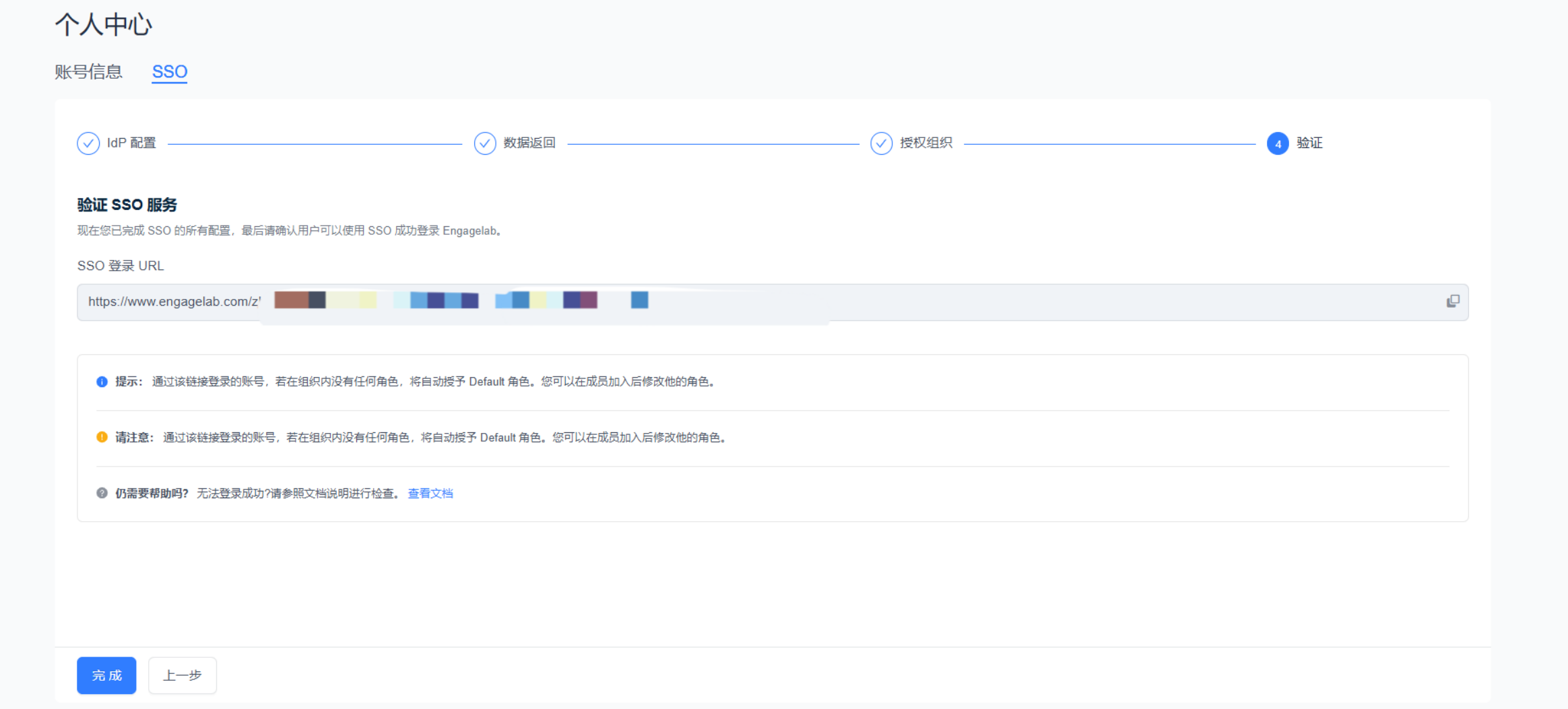

驗證 SSO 服務

配置完成後,可使用 SSO 登入 URL 測試 SSO 服務是否可正常使用。

- 請保證測試帳號在 EngageLab 中已加入 SSO 授權的組織,且在 IdP 平台授予了訪問 SSO 應用程式的權限

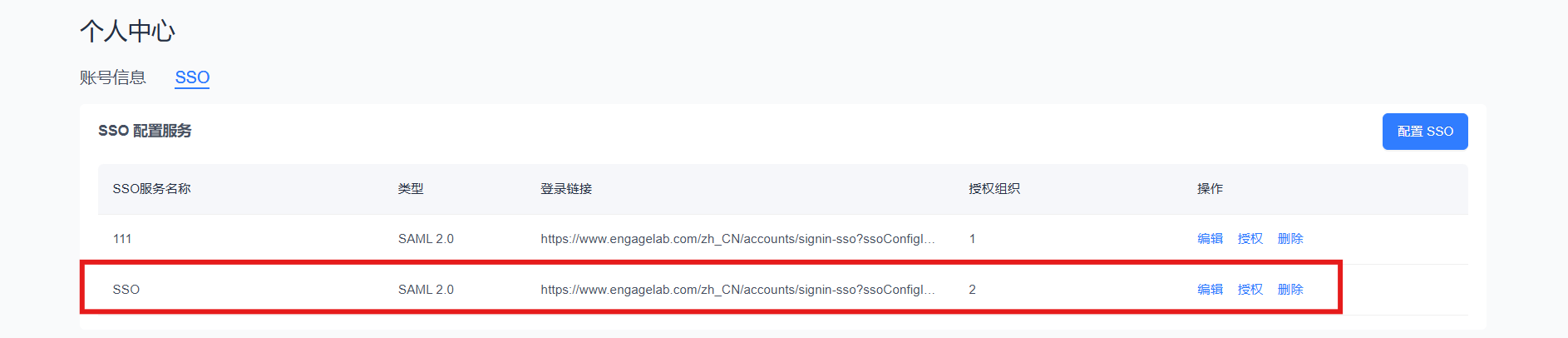

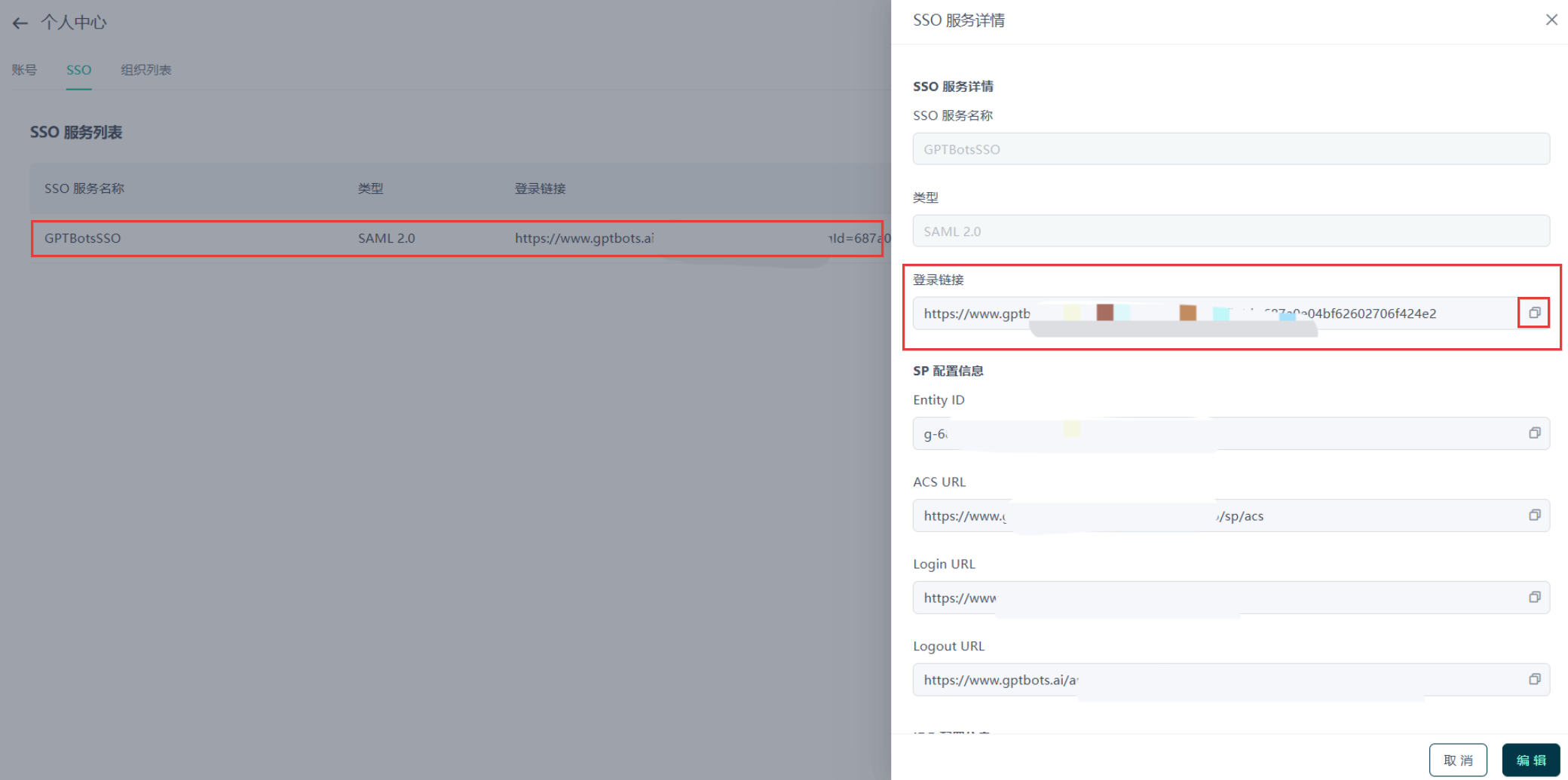

SSO 列表

SSO 服務列表展示了所有已配置的 SSO 服務,主要字段包括:

| 字段 | 說明 |

|---|---|

| SSO 服務名稱 | SSO 服務的自定義名稱 |

| 類型 | SSO 協議類型 |

| 登入連結 | SSO 登入入口連結 |

| 授權組織 | 當前 SSO 服務已授權的組織數量 |

| 操作 | 支援「編輯」、「授權」、「刪除」操作 |

點擊列表每行的任意位置,將自動彈出「SSO 服務詳情」彈窗。

將滑鼠懸停在「授權組織」字段上,可查看詳細授權組織列表。

編輯

點擊「編輯」按鈕或列表每行任意位置,將彈出 SSO 服務詳情側邊欄,可查看和編輯 SSO 配置的詳細參數

- 點擊右側按鈕,可複製字段內容。頁面僅支援重新更改 IDP 配置信息,其他字段為只讀狀態。

- SP 生成的配置信息:

- Entity ID:實體ID,用來在 IdP 標識 SP 服務提供方的唯一標識

- ACS URL:斷言使用者服務地址(Assertion Consumer Service),接收 IdP 返回的 SAML 斷言信息

- Login URL:SSO 登入入口地址

- Logout URL:SSO 登出入口地址

- IDP 返回的配置信息:

- X.509 Certificate(base64):身份提供方證書(證書存在有效期,若證書過期,請及時更新)

- Login URL:IdP 登入地址

- Logout URL:IdP 登出地址

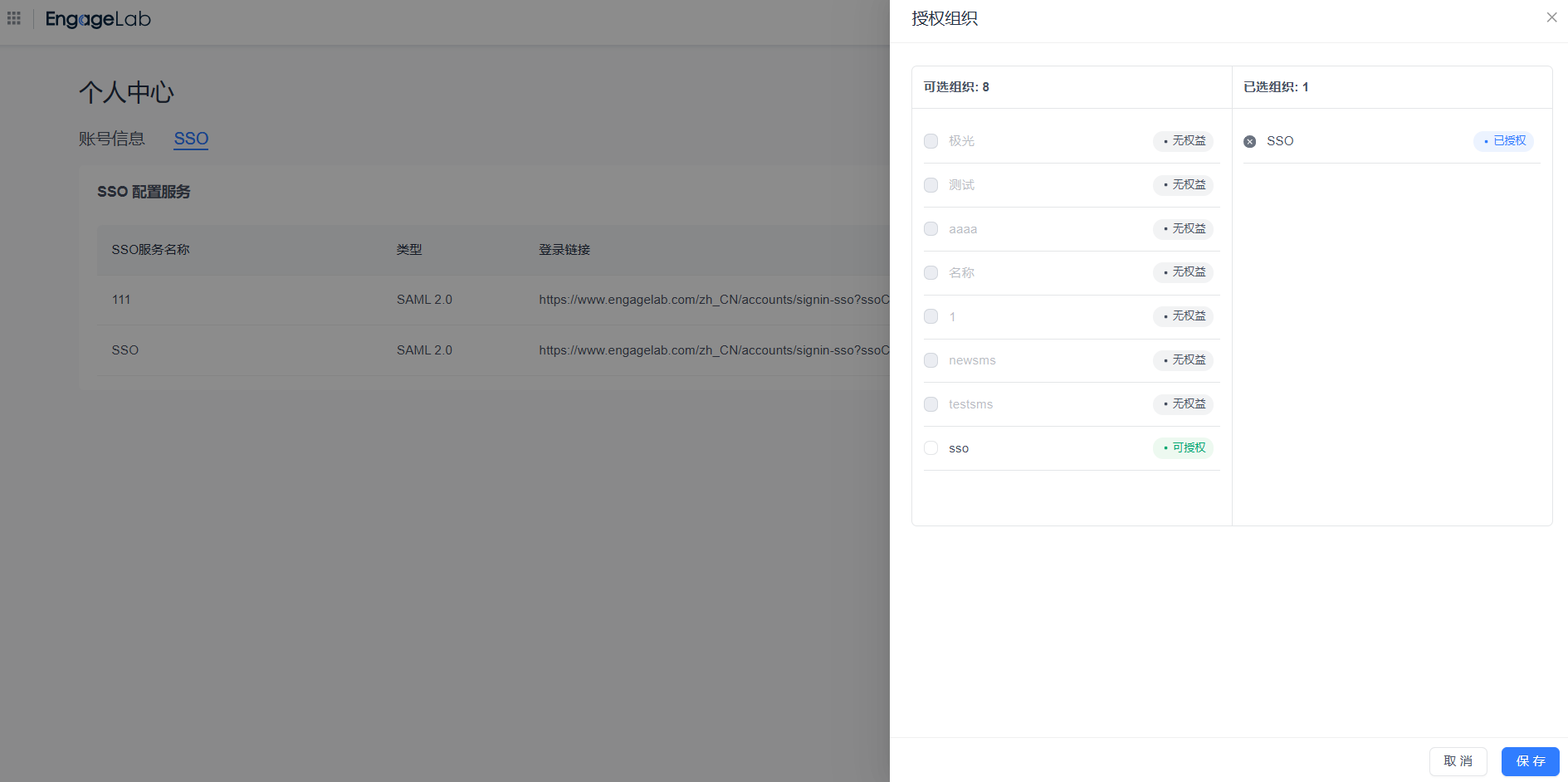

授權組織

點擊「授權」按鈕,將彈出授權組織側邊欄:

- 左側為可選組織,右側為已授權組織

- 僅可授權擁有 SSO 權益的組織,若您想要授權的組織沒有 SSO 權益,或者已達到授權 SSO 數量的上限,請聯繫商務

- 授權或取消授權後,相關組織成員會收到郵件通知,並要求重新登入

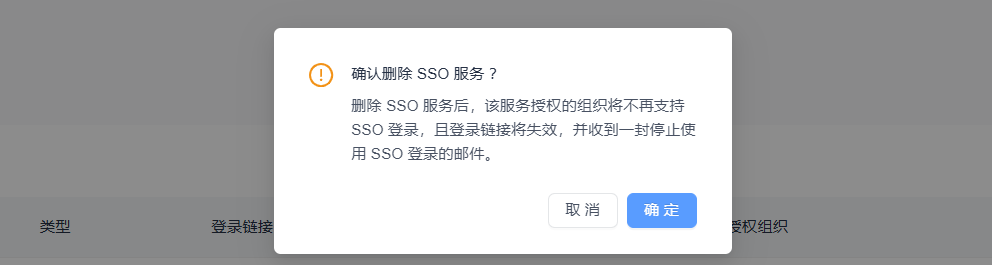

刪除 SSO 服務

點擊「刪除」按鈕,可移除當前 SSO 服務配置。請謹慎操作,刪除後該 SSO 服務將不可用,相關組織成員將無法通過該服務登入。

在官網 SSO 頁面登入

打開 EngageLab 登入頁面,點擊「SSO 登入」按鈕。

輸入在 EngageLab 註冊的郵箱,系統將查詢最後一次訪問的 SSO 組織,根據該組織配置的 SSO 服務進行登入跳轉。

- 如果該組織配置了多個 SSO 服務,且您的帳號與多個 SSO 服務存在綁定關係,將詢問您使用哪一個 SSO 服務進行登入

- 如果僅有 1 個 SSO 服務,則直接進行跳轉

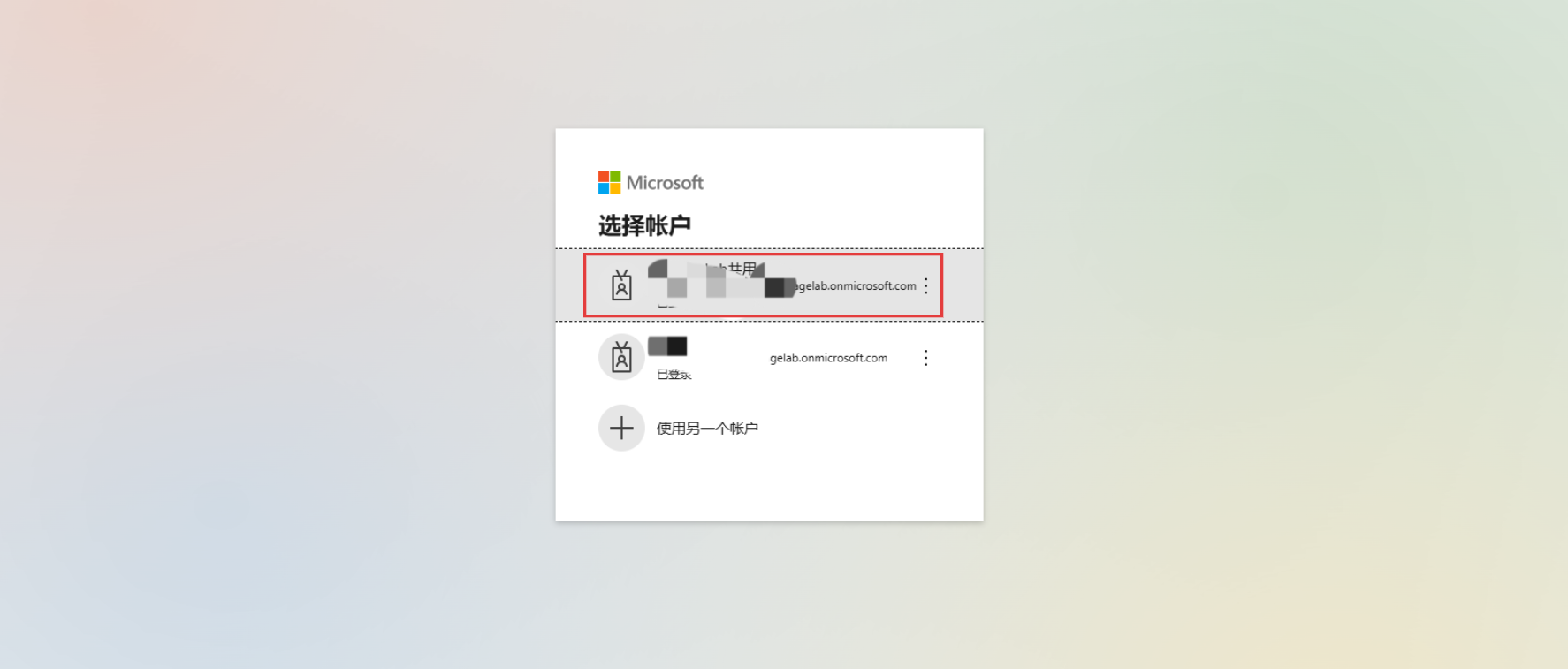

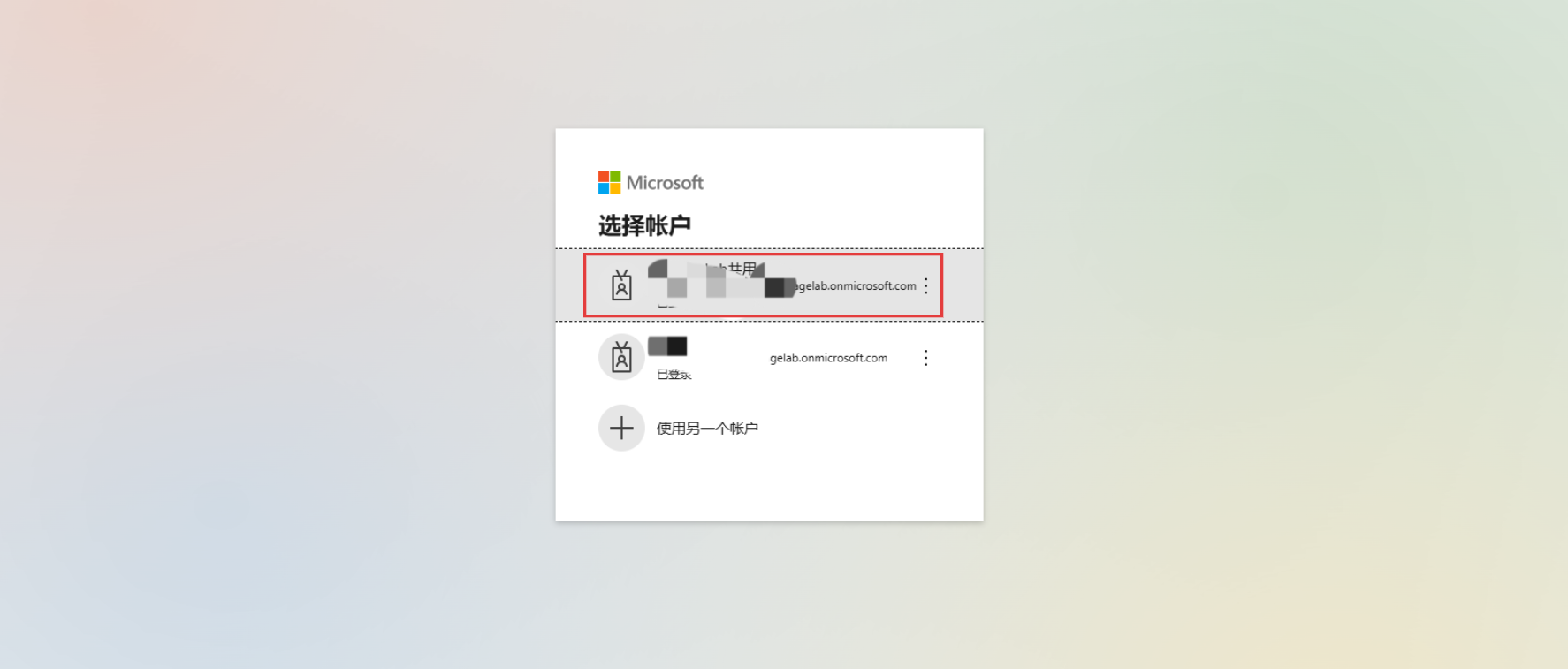

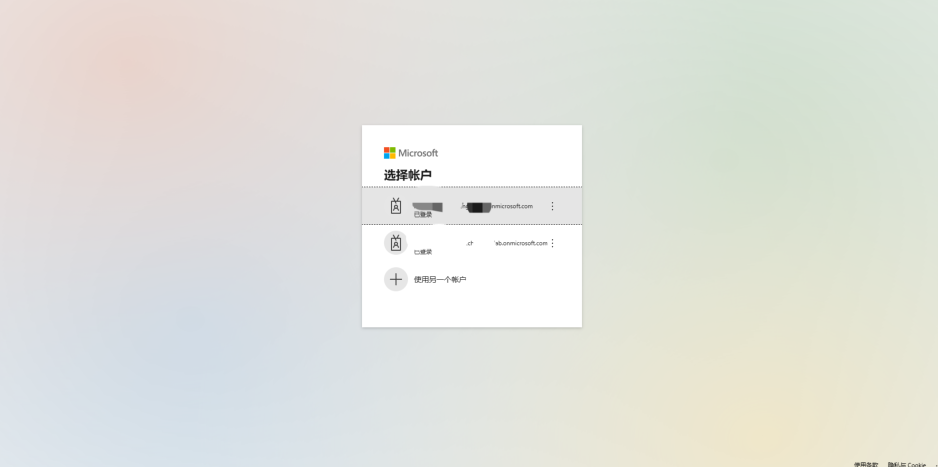

系統自動跳轉至 IdP 登入頁面,要求成員輸入帳號和密碼進行認證。認證成功後,系統將自動跳轉回 EngageLab,完成 SSO 認證。

常見登入失敗場景

帳號不存在

請確認您輸入的郵箱地址是否有在 EngageLab 進行註冊;或是否曾使用 SSO 專屬連結進行登入。若未註冊,您可通過 SSO 專屬連結登入,系統將自動為您註冊帳號。郵箱不一致

如果您輸入的郵箱地址和 IdP 登入帳號所配置的郵箱地址不一樣,系統會提示郵箱不一致錯誤。

請核查您 IdP 帳號配置的郵箱地址,如有疑問請聯繫管理員。組織未啟用 SSO 登入

您加入/創建的組織還沒有啟用 SSO 登入,請聯繫管理員為組織開啟 SSO 服務

SSO 專屬連結登入

分享 SSO 登入連結

如您為組織創建者,請登入 EngageLab 後,進入「個人中心 > SSO」,點擊目標組織對應的 SSO 服務,複製 SSO 登入連結並發送給組織成員。

登入流程

成員點擊 SSO 登入連結,系統將自動跳轉至 IdP 登入頁面。

成員在 IdP 完成登入後,將跳轉至 EngageLab 控制台,將 IdP 登入帳號的郵箱地址與 EngageLab 的帳號郵箱進行匹配。

正常情況下,若成員具備該 SSO 服務所授權組織的任意權限,將自動進入最後一次訪問的 SSO 組織

異常情況有如下幾種:

- 若 IdP 帳號所配置的郵箱未在 EngageLab 平台註冊,系統會自動創建帳號,進入個人信息配置頁面,並提示「您的帳號未被授予任何SSO組織的權限,請聯繫管理員授權」

- 若帳號已註冊,但未創建/加入任意組織,則提示「您的帳號未被授予任何SSO組織的權限,請聯繫管理員授權」

- 若帳號已註冊、且有創建/加入任意組織,但是沒有「該 SSO 服務授權的組織的權限」,則進入帳號的組織列表,請您選擇要訪問的組織後,切換到對應的登入方式

注意:

如需通過 SSO 登入連結正常訪問組織,請聯繫組織管理員將您的郵箱加入至 SSO 組織成員

常見登入失敗場景

- 無法在 IdP 登入成功

若您的 IdP 帳號沒有授予 IdP SSO 應用的訪問權限,在通過 SSO 登入連結登入時,IdP 側會報錯。請聯繫 IdP 管理員授予您訪問權限

登出賬號

在 SSO 登錄狀態下登出賬號時,流程與普通登錄不同:

- 點擊登出後,系統會自動調用 IdP 的登出 URL,實現 IdP 全局登出。

- 登出完成後,如需再次登錄 SSO 賬號,需在 IdP 平臺重新認證。