シングルサインオン (SSO)

シングルサインオン (SSO) は、ユーザーが一組の認証情報を使用して複数の信頼されたシステムやアプリケーションにアクセスできる認証メカニズムです。これにより、複数回のログインの必要性が排除されます。SSO は通常、アイデンティティプロバイダー (IdP) とサービスプロバイダー (SP) 間のプロトコルを通じて実現されます。SSO の主な利点は以下の通りです:

- パスワード疲労を軽減し、ユーザー体験を向上させ、生産性を向上

- セキュリティを強化し、企業メンバーのアイデンティティとアクセス権限を集中管理

- IT コストを削減し、パスワードの復旧やメンテナンスの負担を軽減

EngageLab SSO の基本的なログインプロセス:EngageLab SSO ログインリンクにアクセスすると、ユーザーは内部または外部の SSO システムにリダイレクトされ、認証が行われます。認証が成功すると、ユーザーは EngageLab プラットフォームに戻り、自動的にログインされます。

用語集

| 用語 | 説明 |

|---|---|

| アイデンティティプロバイダー (IdP) | 認証を担当する第三者サービス。IdP を通じてログインすると、ユーザーはパスワードを再入力することなく複数の接続されたシステムにアクセスできます。 |

| サービスプロバイダー (SP) | IdP にアプリケーションとして登録されたシステムで、IdP の認証結果を受け取り、ユーザーに特定の業務サービスを提供します。 |

| セキュリティアサーションマークアップ言語 (SAML) | XML ベースのオープンスタンダードプロトコルで、IdP と SP 間で認証および認可データを安全に転送します。プラットフォームは SAML 2.0 をサポートしています。 |

| ログイン方法 | システムにアクセスするための認証方法で、通常のログインと SSO ログインを含みます。 * 通常のログイン:プラットフォームのネイティブアカウント認証システム(例:ユーザー名とパスワードによるログイン)、Google OAuth、Facebook、Apple、GitHub などの第三者認証ログイン。 * SSO ログイン:さまざまなアイデンティティプロバイダー (IdP) を使用したログイン。 |

| 組織タイプ | * 通常の組織:SSO ログインが有効化されていない組織で、通常のログイン方法でアクセスする必要があります。 * SSO 組織:SSO ログインが有効化されている組織で、設定された SSO サービスを通じてアクセスする必要があります。 |

注意:

- SSO サービスは電子メールを一意の識別子として使用します。企業の IdP に設定された電子メールが EngageLab プラットフォームアカウントの電子メールと一致していることを確認してください。

- 組織タイプとログイン方法は、アクセス権限と操作能力に直接影響します。企業管理者は実際のニーズに基づいて設定を行う必要があります。

- SSO を設定する前に、アカウントレベルで IdP プロトコルの設定を完了し、IdP を対象組織に承認し、組織レベルで SSO ログインを有効化する必要があります。

ユーザーアクセスルール

- 通常の組織:通常のログイン方法のみをサポートし、すべてのメンバーおよび組織作成者に適用されます。

- SSO 組織:すべてのメンバーは SSO ログインを通じてアクセスする必要があります。組織作成者は通常のログインと SSO ログインの両方の方法でアクセスできます。

- SSO ログインのバインド:ユーザーが SSO サービスを通じてログインすると、システムはアカウントと SSO サービス間のバインド関係を記録します。バインドは以下の方法で確立できます:

- 「組織への招待」メール内の SSO リンクを通じてログイン

- 特定の SSO サービスの専用リンクを通じてログイン

- 「組織が SSO サービスを有効化しました」という通知メール内の SSO リンクを通じてログイン

- 電子メールの一致:SSO サービスは電子メールを一意のユーザー識別子として使用し、自動的にプラットフォームアカウントと一致させます:

- 一般的な SSO ログインページ:電子メールが存在しない場合、システムはログインを拒否します。

- 専用の SSO ログインリンク:電子メールが存在しない場合、システムは自動的に新しいアカウントを作成します。

- アカウント作成:通常のログインを通じて作成されたアカウントは組織を作成し、作成した組織に SSO サービスを設定できます。SSO ログインを通じて作成されたアカウントは新しい組織を作成できません。

SSO 設定ガイド

EngageLab は、SAML 2.0 プロトコルに基づくあらゆるアイデンティティプロバイダーとの統合をサポートしています。これには、Microsoft Azure、Okta、One Login、Google などが含まれますが、これらに限定されません。

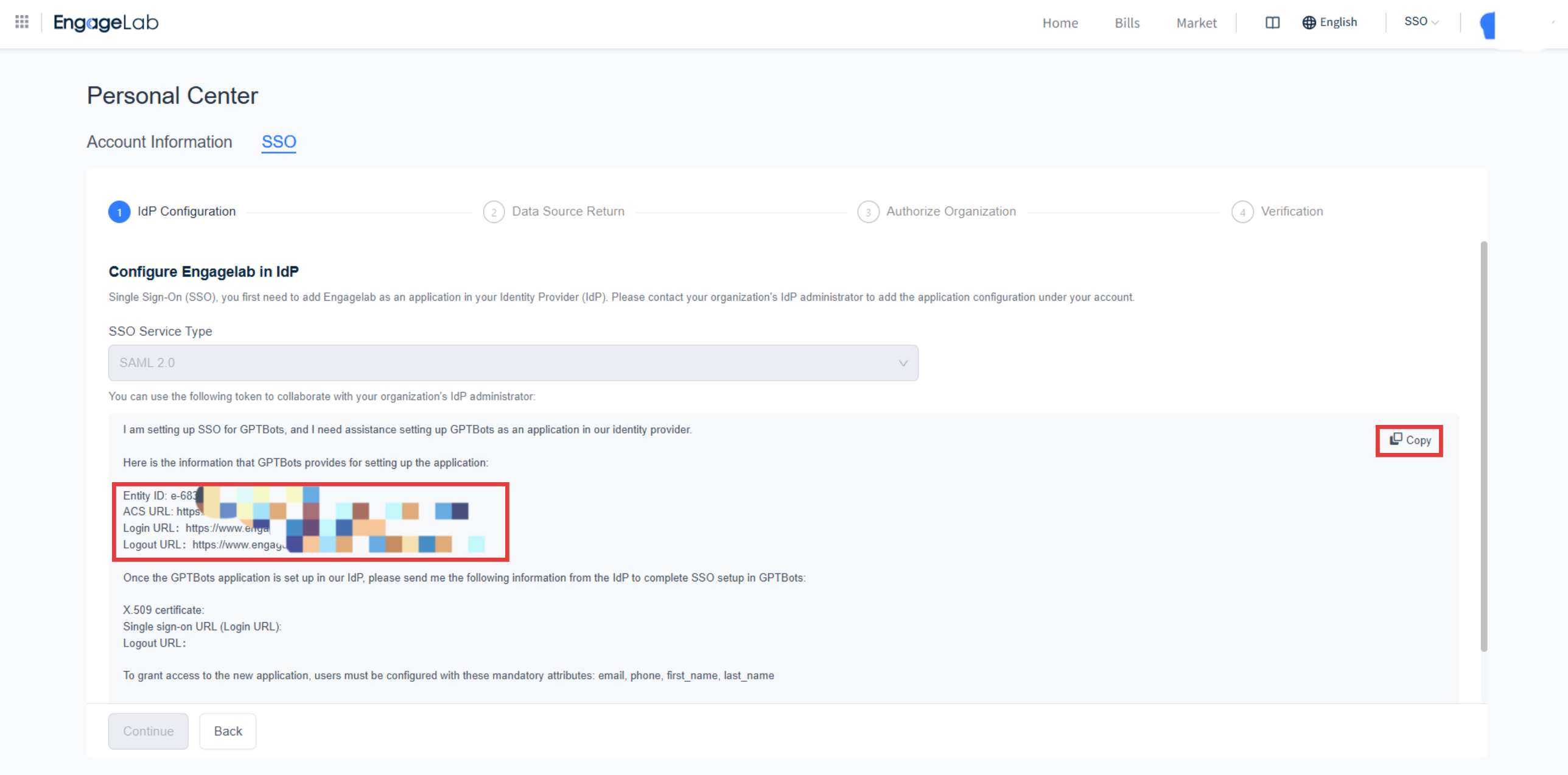

IdP で EngageLab を設定する

シングルサインオン (SSO) を設定するには、アイデンティティプロバイダー (IdP) に EngageLab をアプリケーションとして追加する必要があります。組織の IdP 管理者に連絡し、EngageLab が生成した SP 情報を IdP アプリケーションに設定してください。

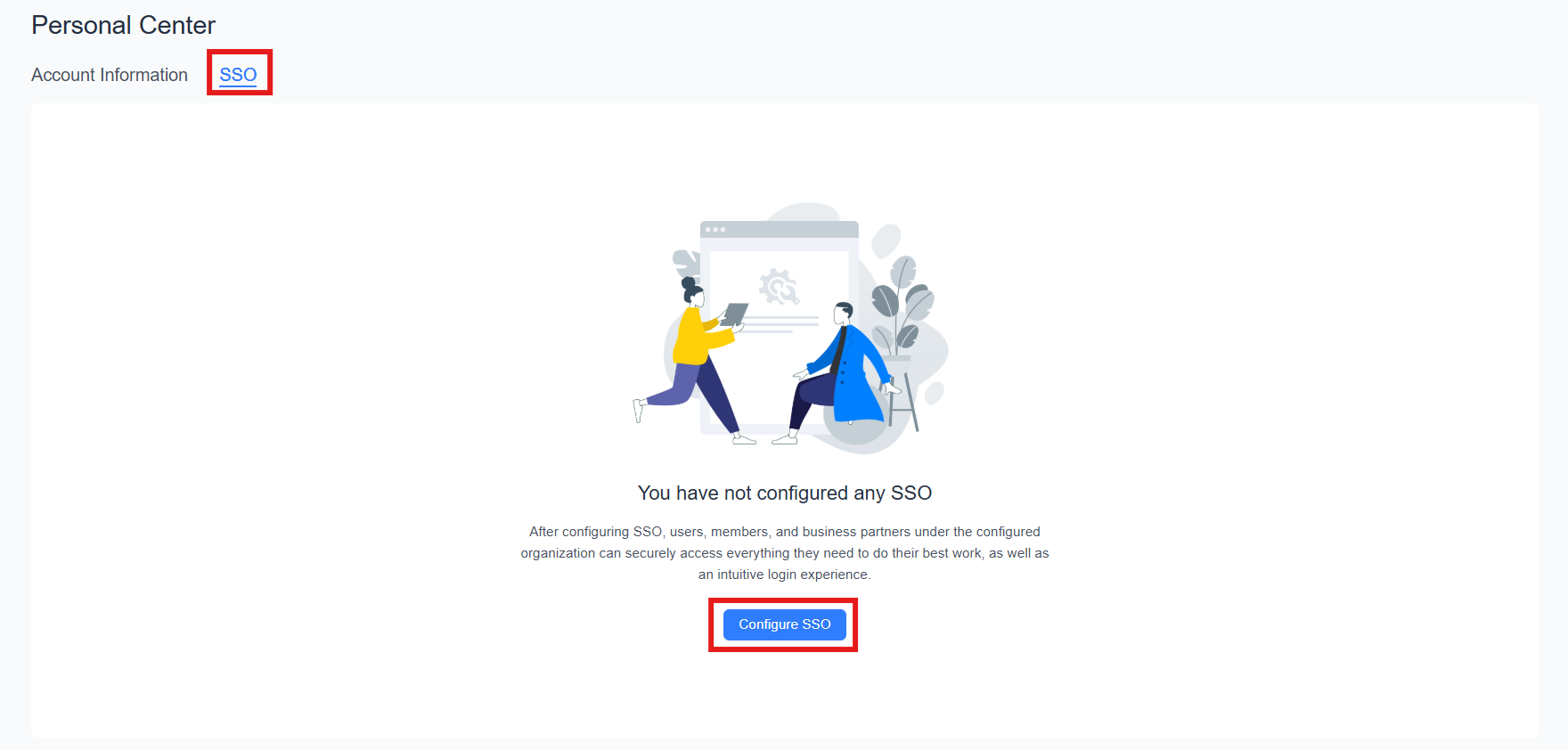

EngageLab にログインし、メイン画面の左下にあるユーザーアイコンにカーソルを合わせ、ポップアップメニューで 「アカウント」 をクリックします。「個人センター」 で 「SSO」 をクリックし、SSO ページに移動します。

SSO ページで 「SSO を設定する」 ボタンをクリックします。

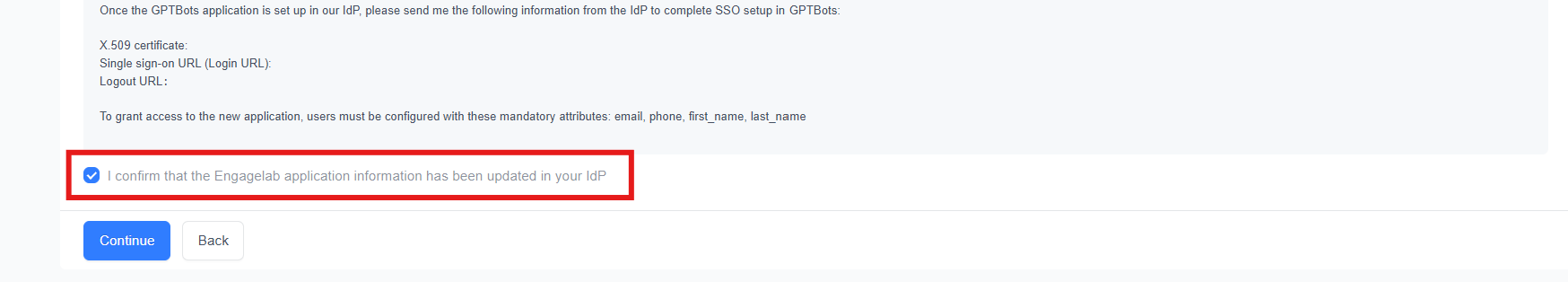

EngageLab (SP) が提供する設定情報をコピーし、IdP 管理者に共有して、企業の IdP に設定を行うよう依頼します。設定が完了したら、ページで確認ボックスをチェックし、次のステップに進みます。

右側のコピーアイコンを使用して、迅速にコピーできます。

設定情報:

- SP が生成した設定:

- エンティティ ID:SP サービスプロバイダーの IdP 内での一意の識別子

- ACS URL:アサーションコンシューマサービスアドレスで、IdP から返される SAML アサーション情報を受信します

- ログイン URL:SSO ログインエントリアドレス

- ログアウト URL:SSO ログアウトエントリアドレス

- IdP から返される設定:

- X.509 証明書 (base64):アイデンティティプロバイダー証明書(証明書には有効期限があり、期限切れの場合は速やかに更新が必要)

- ログイン URL:IdP ログインアドレス

- ログアウト URL:IdP ログアウトアドレス

- SP が生成した設定:

各 IdP プラットフォームの設定ガイド:

- Microsoft Azure

- Okta

- One Login

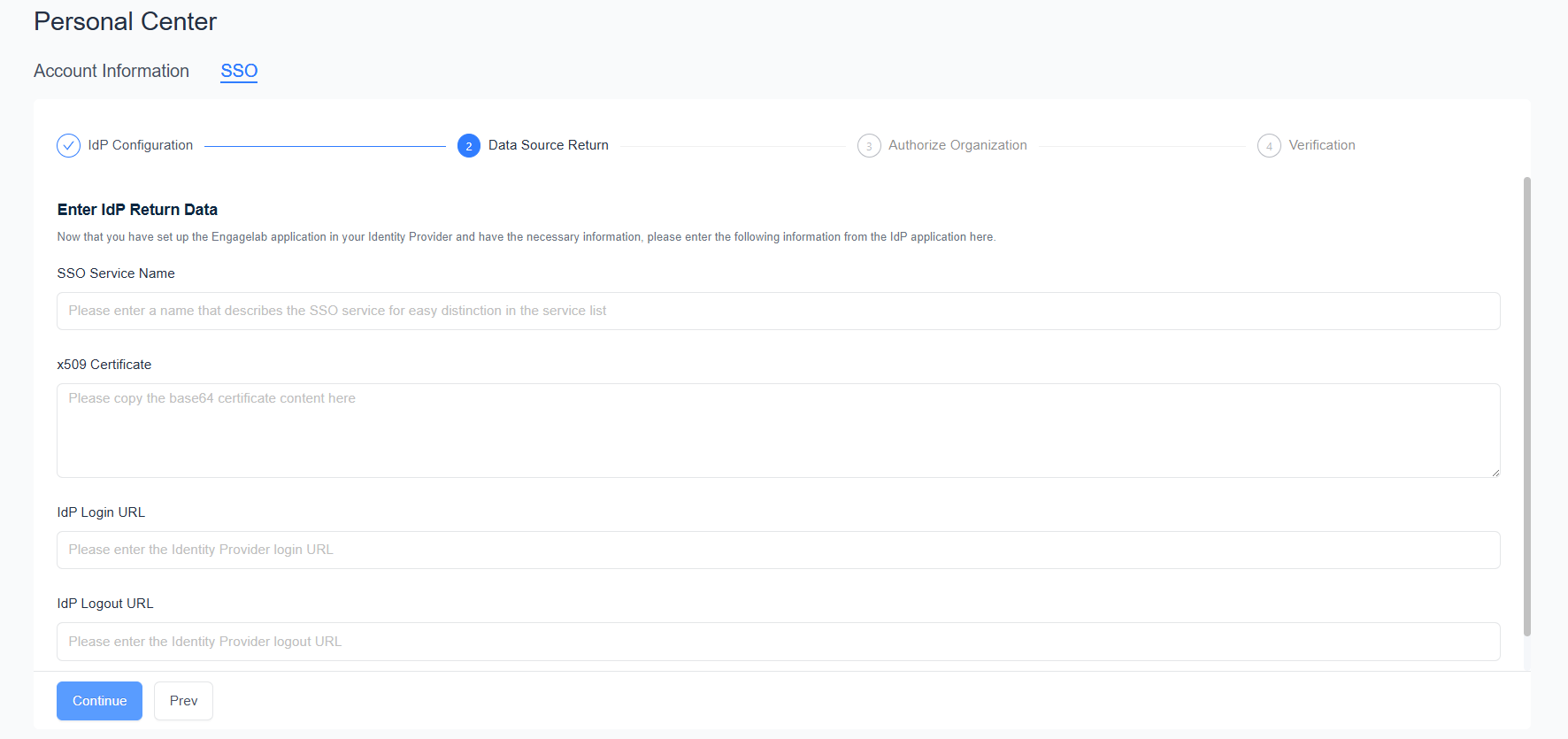

IdP から返される情報を入力する

IdP が提供する 証明書、ログイン URL、ログアウト URL を SP に入力し、次のステップ をクリックします。

- SSO サービス名をカスタマイズして識別しやすくします。

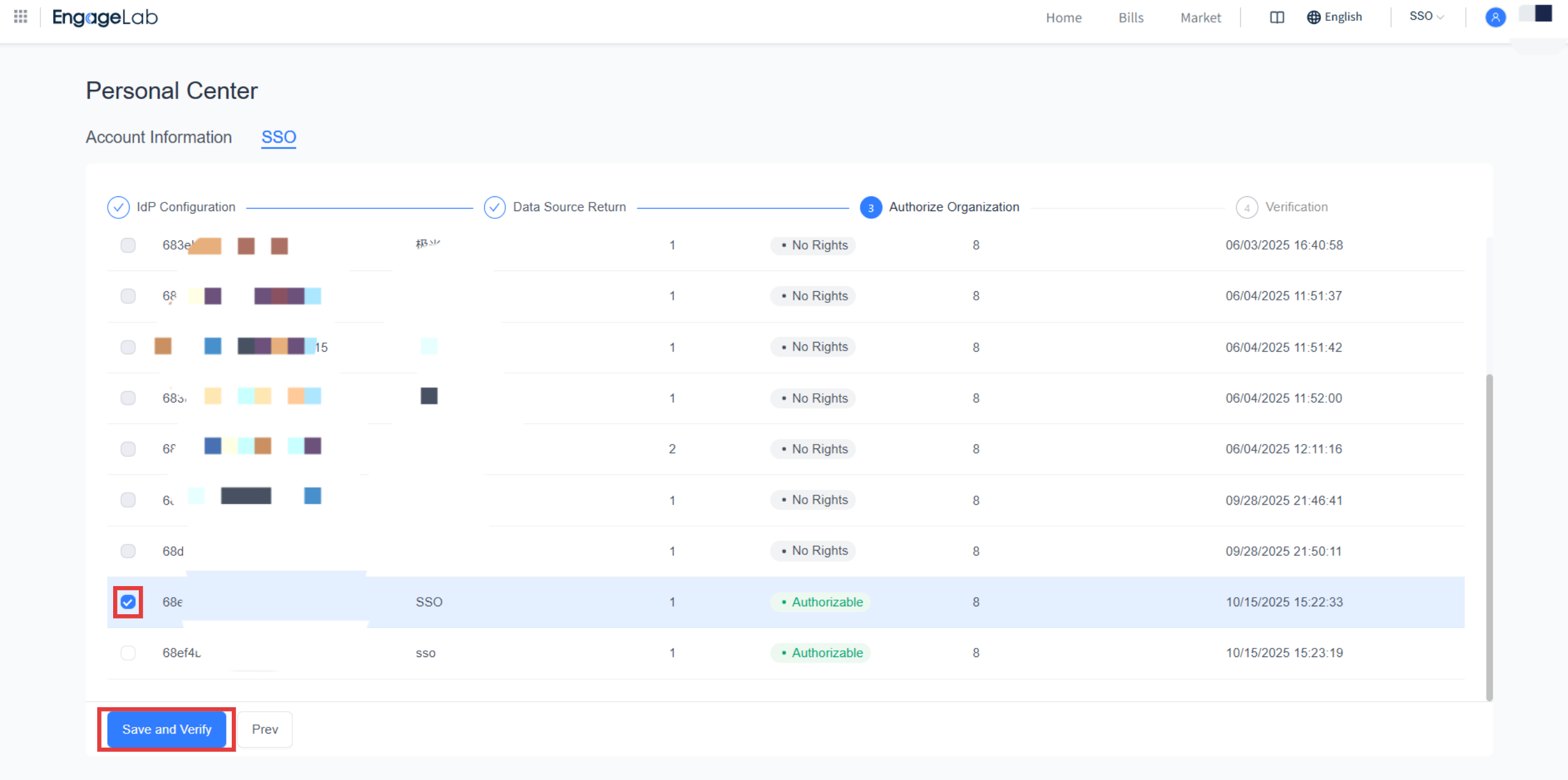

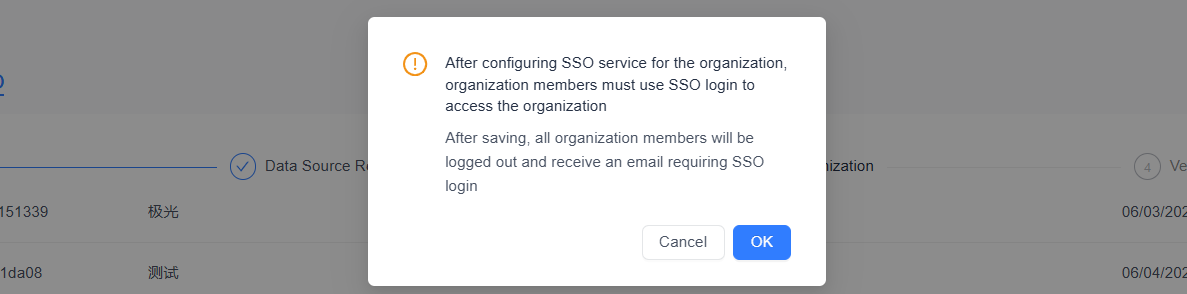

組織への権限付与

「組織への権限付与」 ページで、SSO サービスを割り当てる組織を選択し、「保存」 をクリックして設定を適用します。

- 1 つの SSO サービスを複数の組織に権限付与することが可能であり、1 つの組織に複数の SSO サービスを設定することも可能です。

- 組織で 「権限がありません」 または 「権限制限に達しました」 と表示された場合は、営業担当に連絡してください。

設定が有効になると、組織メンバーは対応する組織にアクセスするために SSO ログインを使用する必要があります。

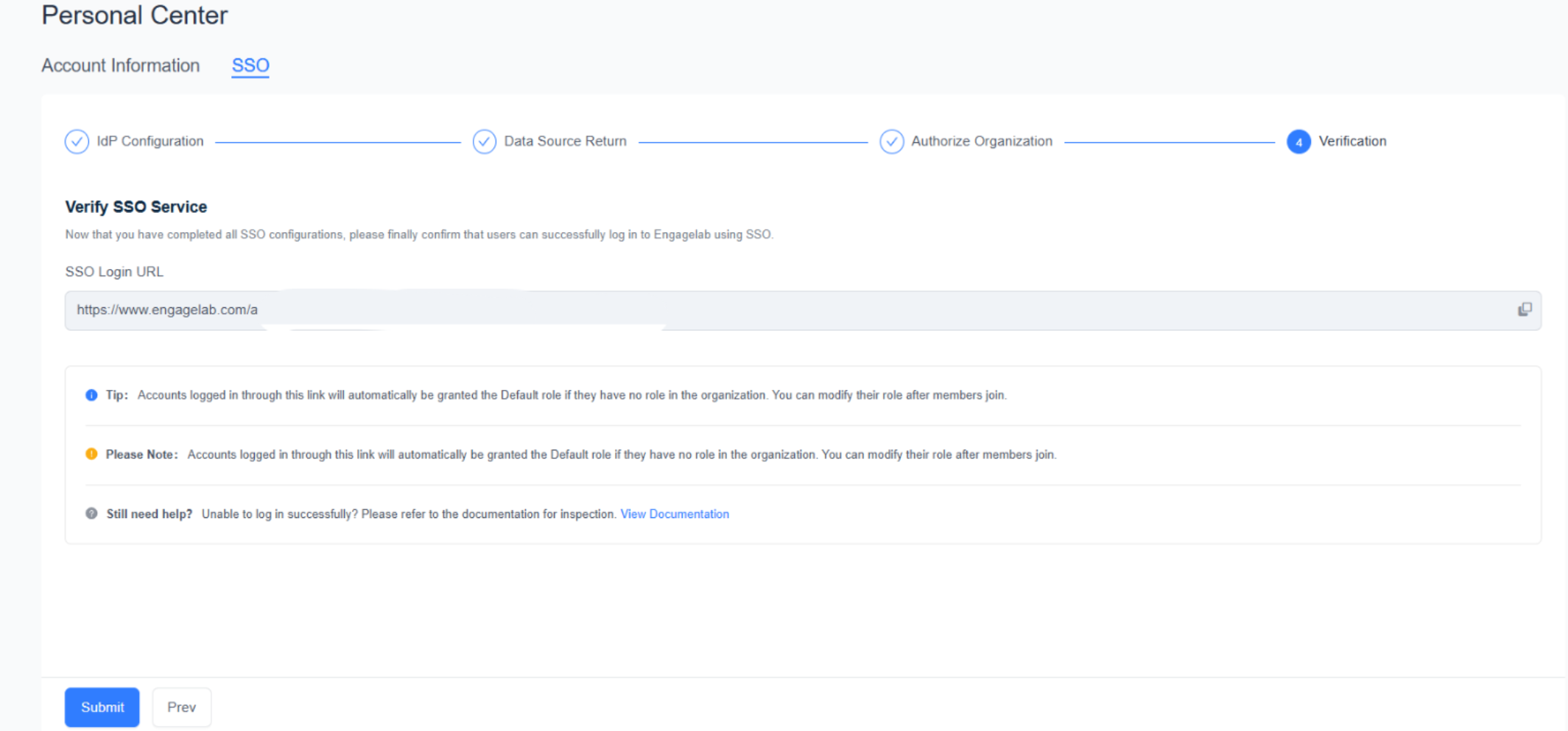

SSOサービスの検証

設定完了後、SSOログインURLを使用してSSOサービスが正常に動作しているかテストします。

- テストアカウントがEngageLab内のSSO認証済み組織に参加しており、IdPプラットフォームでSSOアプリケーションへのアクセス権を持っていることを確認してください。

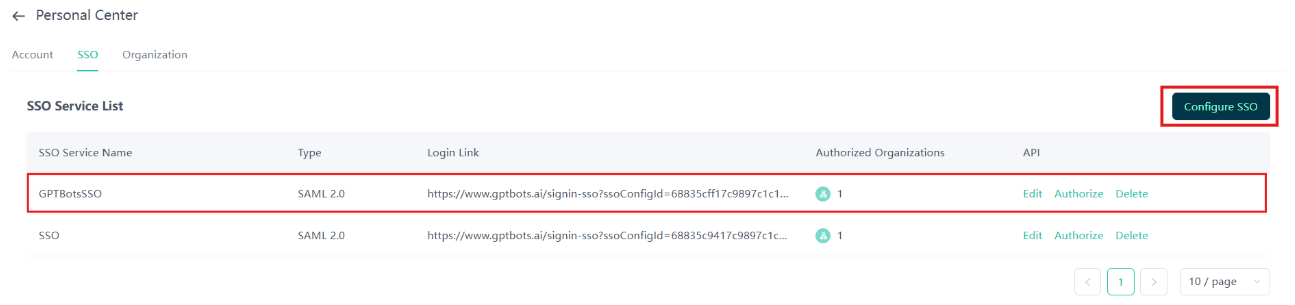

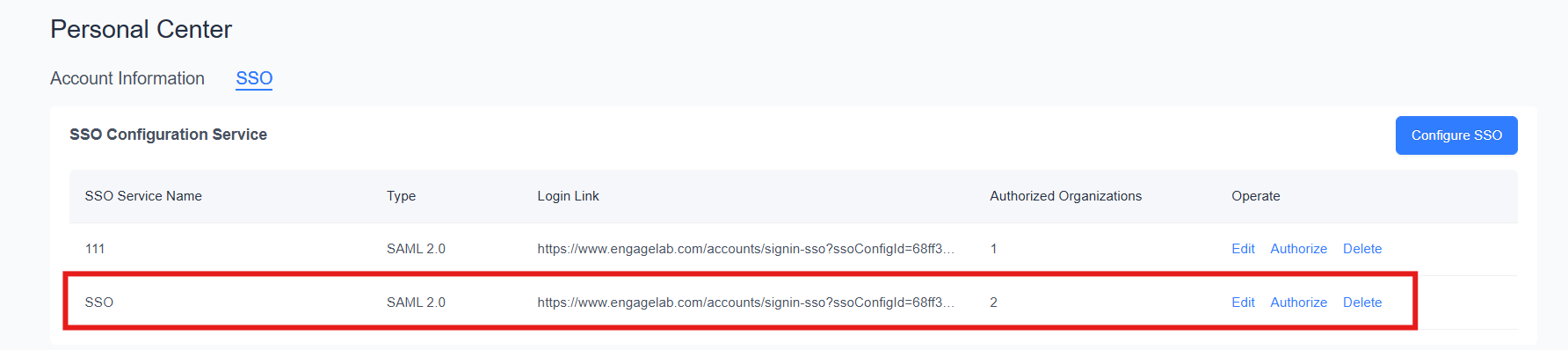

SSOリスト

SSOサービスリストには、設定済みのすべてのSSOサービスが表示され、主なフィールドは以下の通りです:

| フィールド | 説明 |

|---|---|

| SSOサービス名 | SSOサービスのカスタム名 |

| タイプ | SSOプロトコルのタイプ |

| ログインリンク | SSOログインエントリリンク |

| 認証済み組織 | 現在SSOサービスによって認証されている組織の数 |

| 操作 | 「編集」、「認証」、「削除」の操作をサポート |

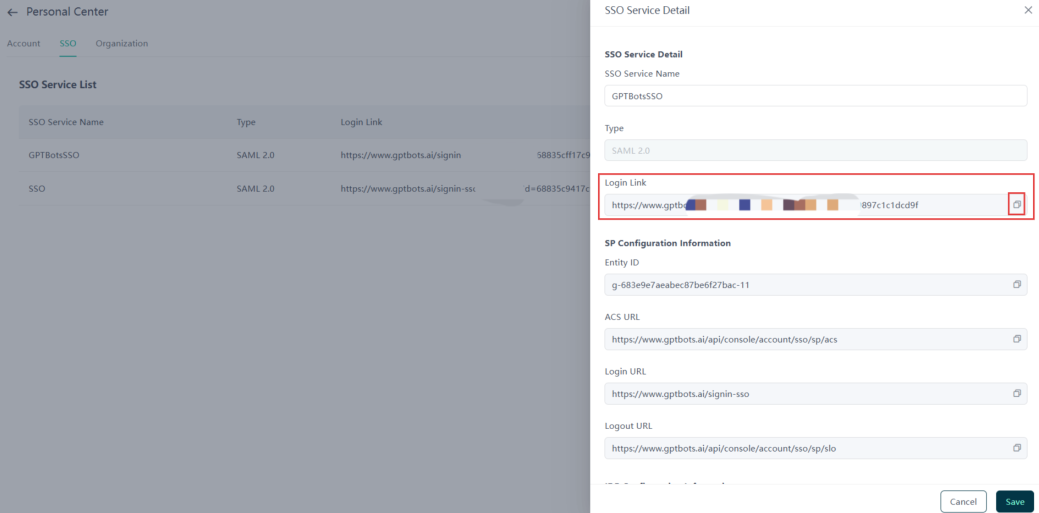

リスト内の任意の行をクリックすると、「SSOサービスの詳細」 ダイアログが自動的に表示されます。

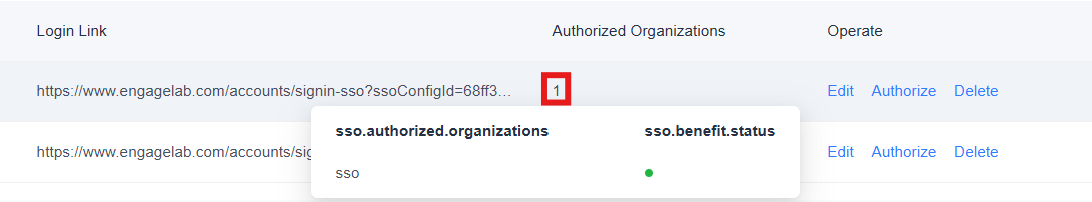

「認証済み組織」 フィールドにカーソルを合わせると、認証済み組織の詳細リストが表示されます。

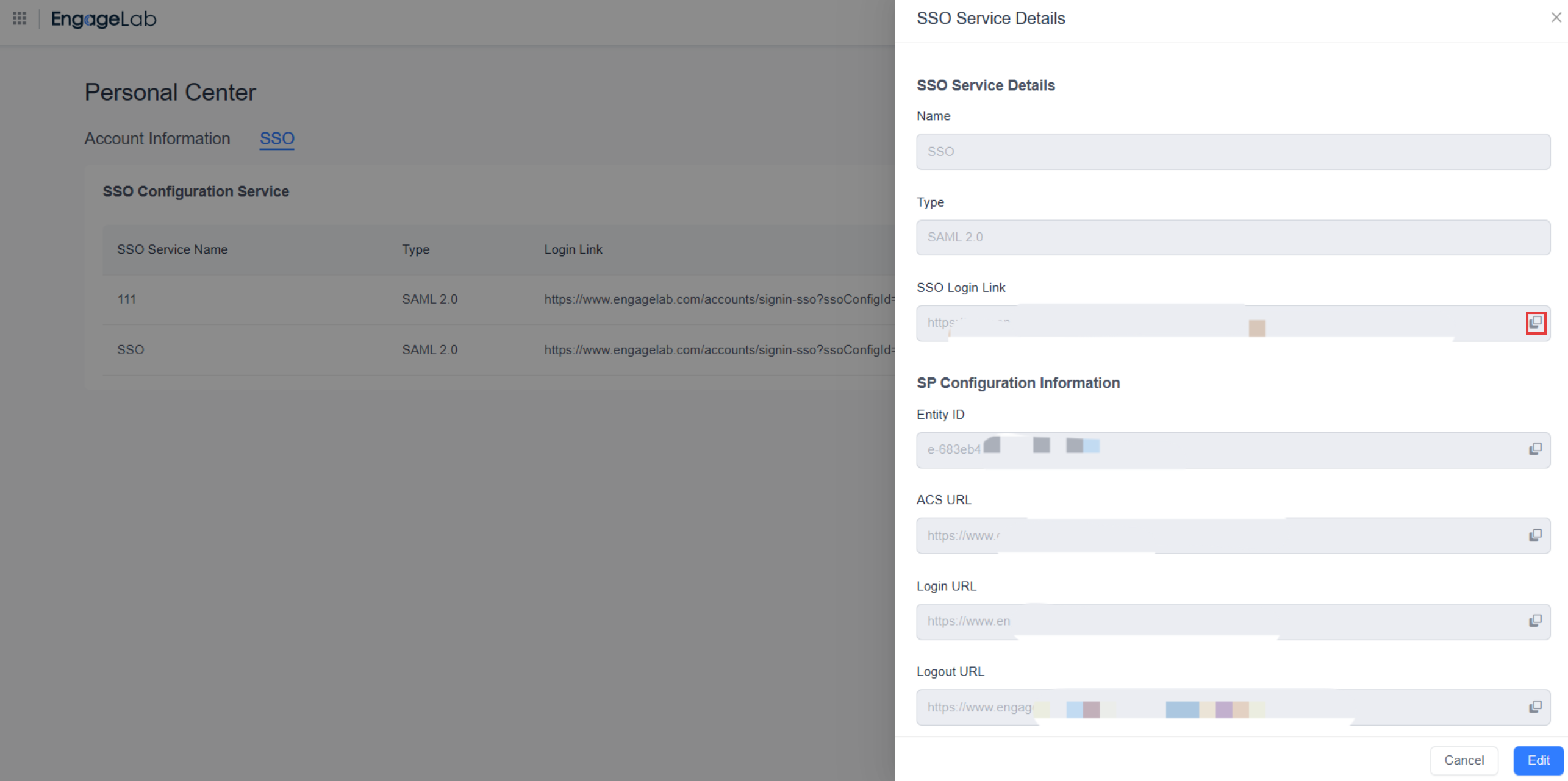

編集

「編集」 ボタンまたはリスト内の任意の行をクリックして、SSOサービスの詳細サイドバーを開き、詳細なSSO設定パラメータを確認および編集できます。

- 右側のボタンをクリックしてフィールド内容をコピーできます。このページではIdP設定情報のみ再編集可能で、他のフィールドは読み取り専用です。

SPが生成した設定情報

- エンティティID: IdP内のSP(サービスプロバイダー)の一意の識別子。

- ACS URL: アサーションコンシューマサービスアドレス。IdPから返されるSAMLアサーションデータを受信するためのもの。

- ログインURL: SSOログインのエントリポイント。

- ログアウトURL: SSOログアウトのエントリポイント。

IdPが返す設定情報

- X.509証明書(base64): IdPの証明書。証明書には有効期限があり、期限切れの場合は速やかに更新してください。

- ログインURL: IdPが提供するログインアドレス。

- ログアウトURL: IdPが提供するログアウトアドレス。

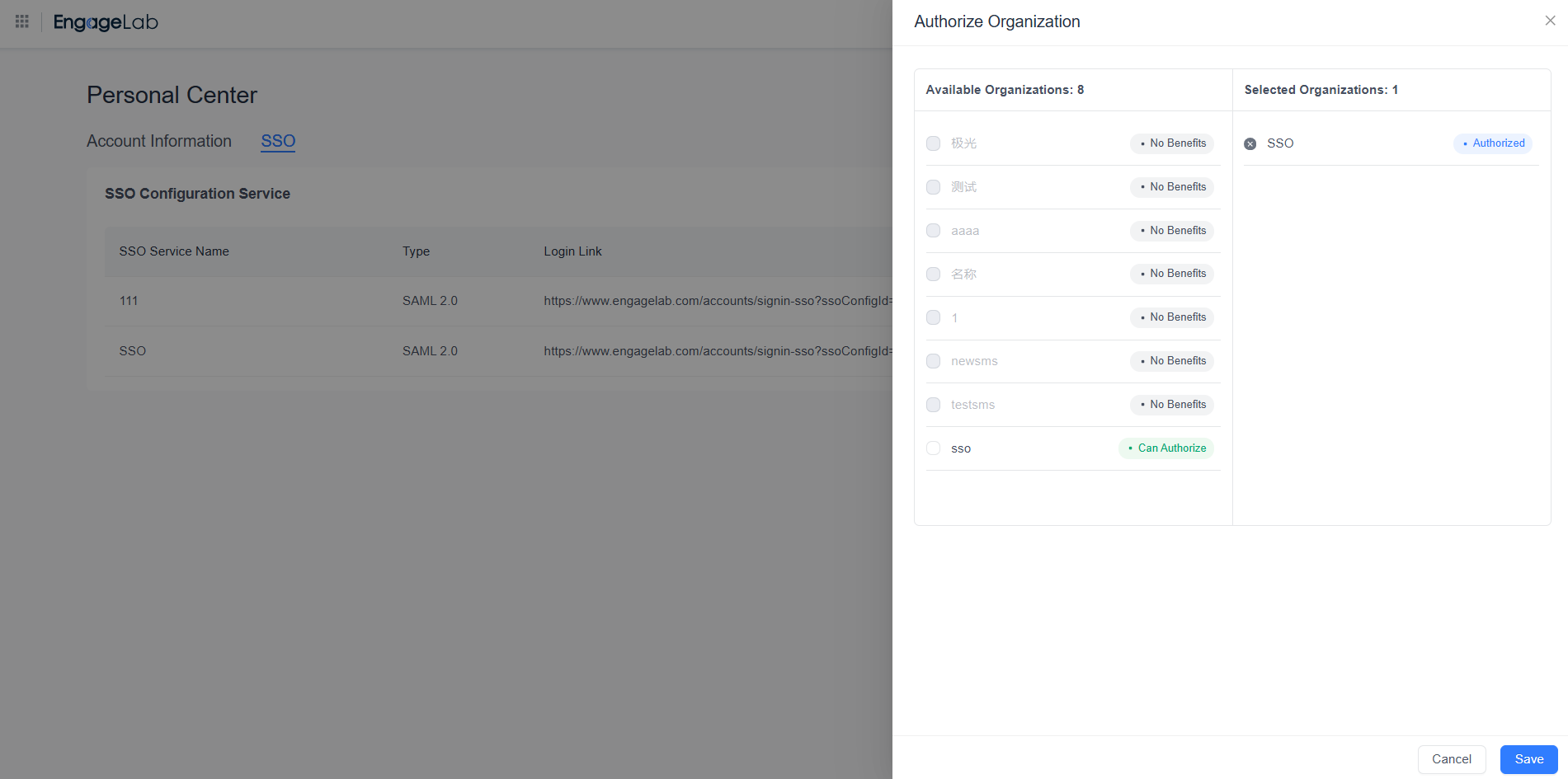

認証済み組織

「認証」 ボタンをクリックして、認証済み組織サイドバーを開きます:

- 左側のパネルには 利用可能な組織 が、右側のパネルには 認証済み組織 が表示されます。

- SSO権限を持つ組織のみ認証可能です。認証を希望する組織がSSO権限を持っていない、またはSSOサービスの認証可能な最大数に達している場合は、営業担当に連絡してください。

- 認証または認証解除後、影響を受ける組織のメンバーにはメール通知が送信され、再認証が必要です。

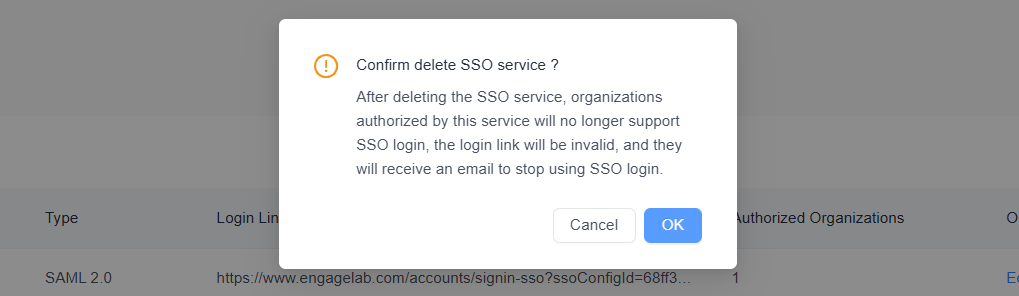

SSOサービスの削除

「削除」 ボタンをクリックして、現在のSSOサービス設定を削除します。慎重に操作してください。削除後、SSOサービスは利用できなくなり、関連する組織メンバーはこのサービスを通じてログインできなくなります。

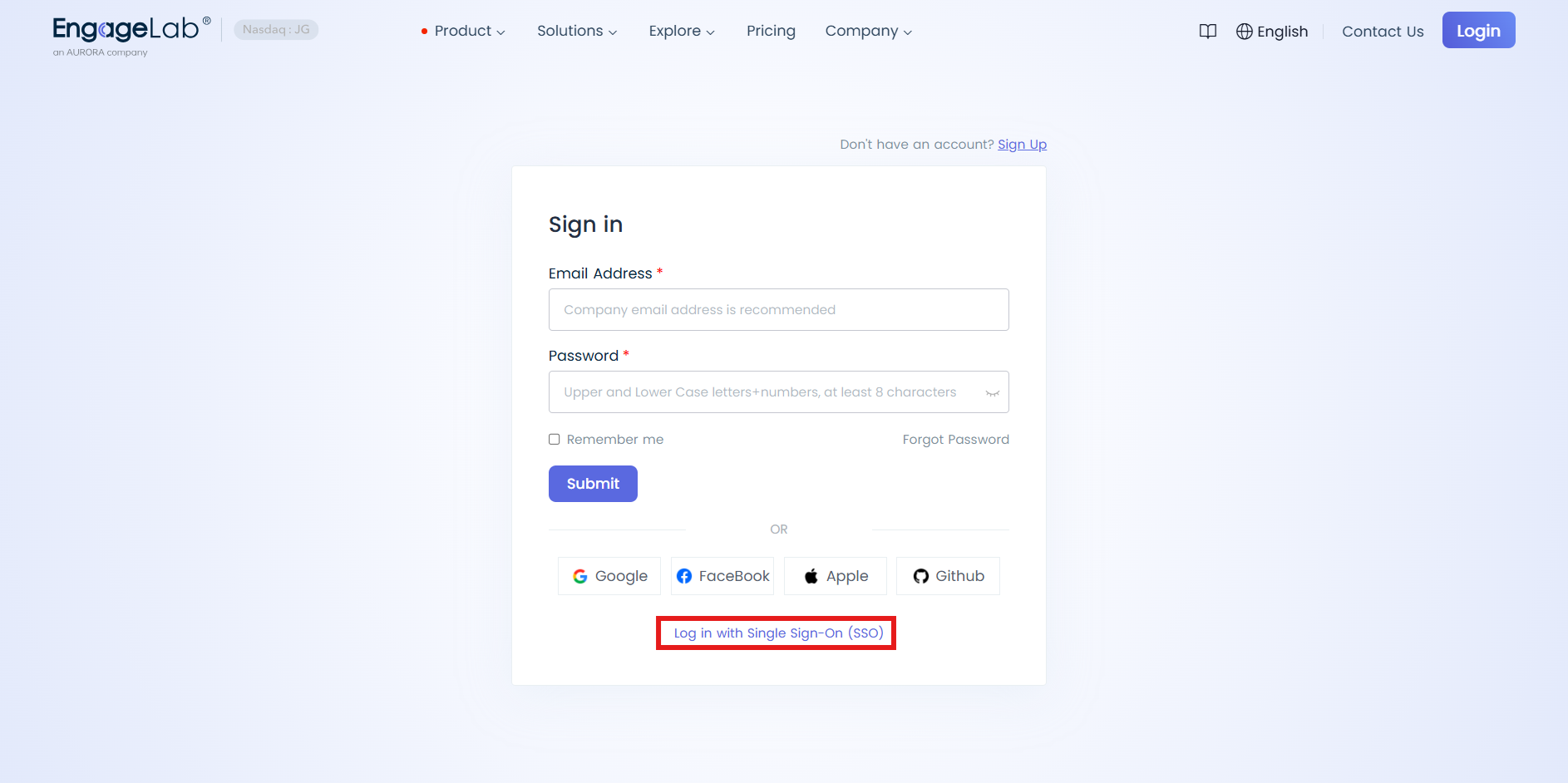

公式サイトのSSOページでログイン

EngageLabのログインページを開き、「SSOログイン」 ボタンをクリックします。

EngageLabに登録されているメールアドレスを入力します。システムは最後にアクセスしたSSO組織を照会し、その組織に設定されたSSOサービスに基づいてログインプロセスをリダイレクトします。

- 組織に複数のSSOサービスが設定されており、アカウントが複数のSSOサービスに関連付けられている場合、どのSSOサービスを使用してログインするかを選択するようシステムが促します。

- SSOサービスが1つだけの場合、システムは自動的にリダイレクトします。

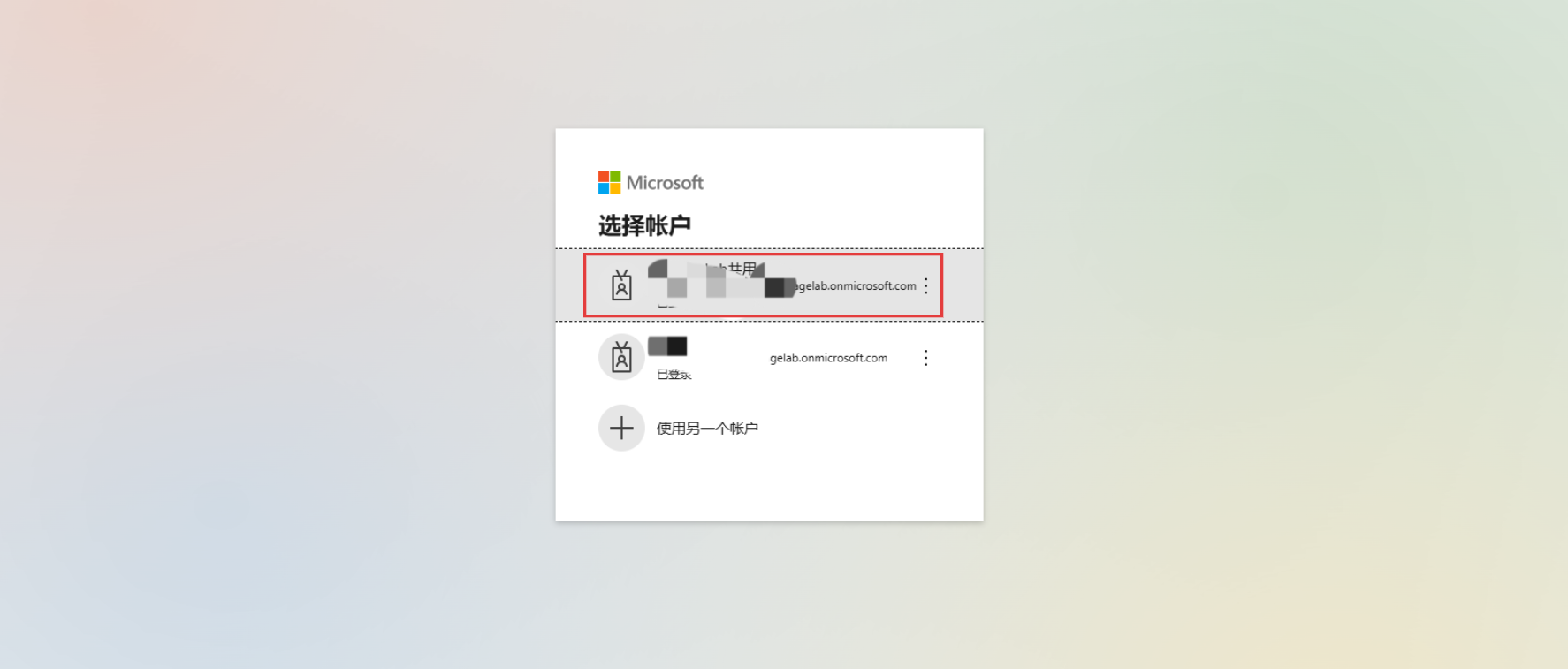

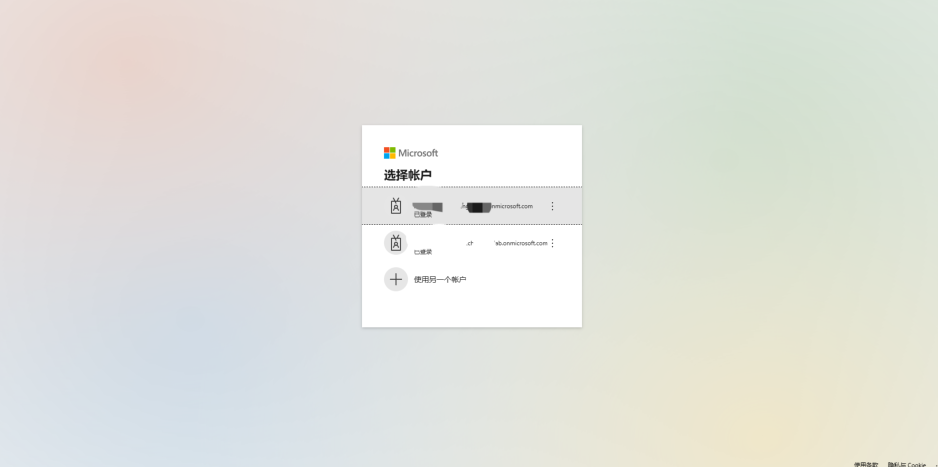

システムはIdPのログインページにリダイレクトし、アカウント資格情報を入力して認証を行います。認証が成功すると、システムはEngageLabにリダイレクトしてSSOログインプロセスを完了します。

よくあるログイン失敗のシナリオ

アカウントが存在しない

入力したメールアドレスがEngageLabに登録されているか、またはSSOリンクを通じてログインしたことがあるかを確認してください。登録されていない場合は、SSOリンクを通じてログインすることで、システムが自動的にアカウントを作成します。メールアドレスが一致しない

入力したメールアドレスがIdPログインアカウントに設定されたメールアドレスと一致しない場合、システムはメールアドレス不一致エラーを表示します。

IdPアカウントに設定されたメールアドレスを確認してください。問題が発生した場合は、管理者に連絡してサポートを依頼してください。組織がSSOログインを有効にしていない

参加または作成した組織がSSOログインを有効にしていません。管理者に連絡して、組織でSSOサービスを有効にしてください。

SSO専用リンクでのログイン

SSOログインリンクの共有

組織の作成者である場合、EngageLabにログインし、「個人センター > SSO」 に移動して、対象の組織に対応するSSOサービスをクリックし、SSOログインリンクをコピーして組織メンバーと共有します。

ログインプロセス

メンバーがSSOログインリンクをクリックすると、システムはIdPのログインページにリダイレクトします。

IdPでログインを完了すると、メンバーはEngageLabコンソールにリダイレクトされ、IdPログインアカウントのメールアドレスがEngageLabアカウントのメールアドレスと一致するか確認されます。

通常、メンバーがSSOサービスによって組織に認証されている権限を持っている場合、最後にアクセスしたSSO組織に自動的に移動します。

以下は例外的なシナリオです:

- IdPアカウントに設定されたメールアドレスがEngageLabプラットフォームに登録されていない場合、システムは自動的にアカウントを作成し、個人情報設定ページにリダイレクトして、次のメッセージを表示します:

「アカウントはまだSSO組織の権限を取得していません。管理者に連絡して認証を依頼してください。」 - アカウントが登録されているが、組織を作成または参加していない場合、システムは次のメッセージを表示します:

「アカウントはまだSSO組織の権限を取得していません。管理者に連絡して認証を依頼してください。」 - アカウントが登録され、組織を作成または参加しているが、SSOサービス認証済みの組織権限を持っていない場合、システムはアカウントの組織リストにリダイレクトします。アクセスする組織を選択し、対応するログイン方法に切り替える必要があります。

- IdPアカウントに設定されたメールアドレスがEngageLabプラットフォームに登録されていない場合、システムは自動的にアカウントを作成し、個人情報設定ページにリダイレクトして、次のメッセージを表示します:

注意:

SSOログインリンクを通じて組織にアクセスする場合、組織管理者に連絡してメールアドレスをSSO組織メンバーに追加してもらってください。

よくあるログイン失敗のシナリオ

- IdPで正常にログインできない

IdPアカウントがIdP SSOアプリケーションへのアクセス権を持っていない場合、SSOログインリンクを使用してログインすると、IdP側でエラーが発生します。IdP管理者に連絡してアクセス権を付与してもらってください。

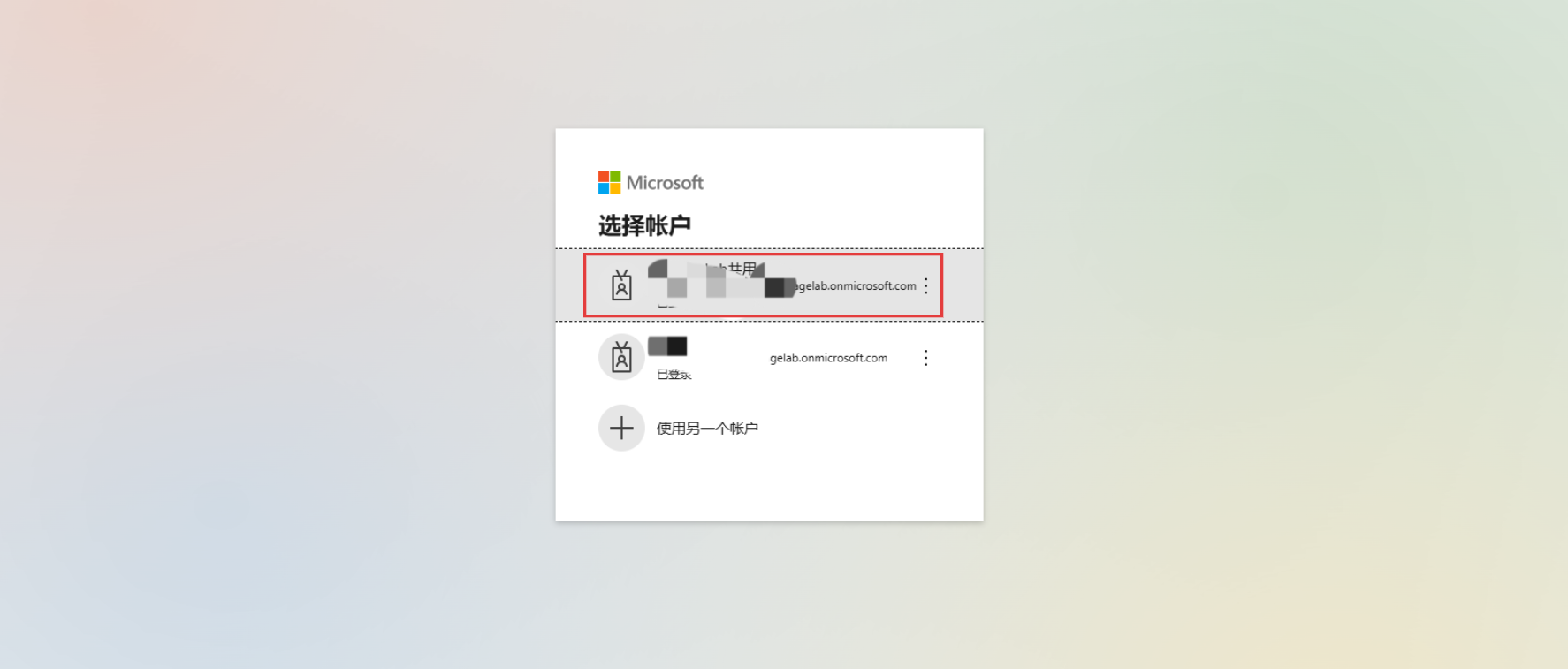

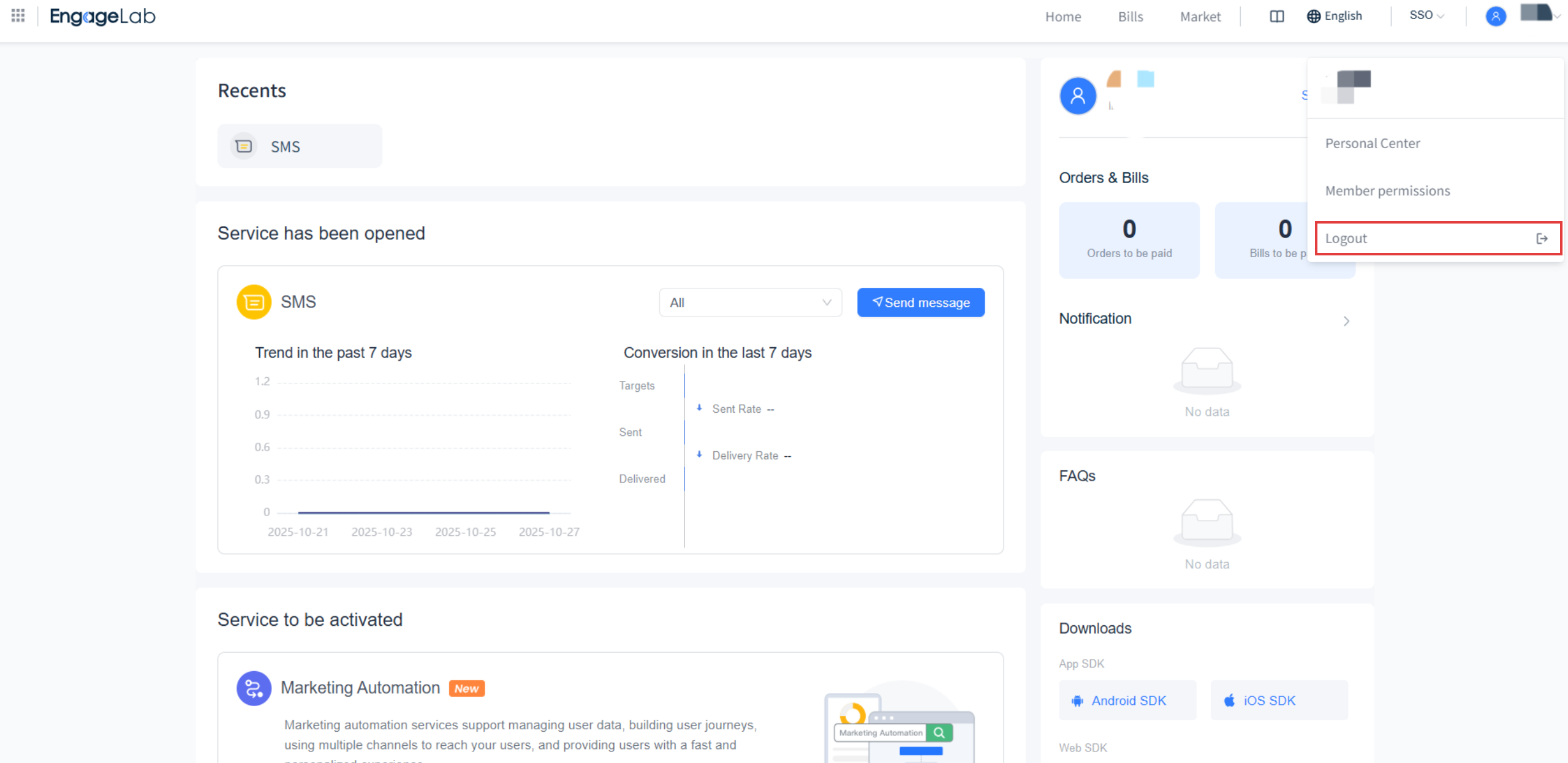

アカウントログインのログアウト

SSOログイン状態でアカウントをログアウトするプロセスは、通常のログインとは異なります:

ログアウトをクリックすると、システムは自動的にIdPのログアウトURLを呼び出し、IdPでグローバルログアウトを実現します。

ログアウト後、再度ログインするにはIdPプラットフォームで再認証が必要です。