Google Admin SSO-Konfiguration

Diese Anleitung bietet umfassende Schritt-für-Schritt-Anweisungen zur Konfiguration von SAML Single Sign-On (SSO) mit Google Admin auf der EngageLab-Plattform. Bitte orientieren Sie sich für die vollständige Durchführung an der SSO-Konfigurationsseite von EngageLab.

Bei der SSO-Integration zwischen Google Admin und EngageLab erfolgt die Zuordnung der Benutzer:innen anhand der Übereinstimmung zwischen den in Google Admin konfigurierten Gruppen und den SSO-Gruppen in EngageLab.

Um die Google Admin SSO-Konfiguration erfolgreich abzuschließen, müssen folgende Voraussetzungen erfüllt sein. In diesem Artikel werden die einzelnen Schritte in folgender Reihenfolge erläutert:

- Google Admin-Konto: Sie verfügen über ein registriertes Google Admin-Administratorkonto.

- EngageLab-Konto und SSO: Die Zielorganisation muss die SSO-Funktion aktiviert haben (falls nicht aktiviert, bitte Vertrieb kontaktieren).

- Gruppenautorisierung: Die EngageLab-Anwendung wurde in Google Admin für die Gruppen autorisiert, die SSO-Zugriff benötigen.

- Anforderung an die Kontokonsistenz: Die E-Mail-Adresse für die Anmeldung bei EngageLab muss exakt mit der in Google Admin autorisierten E-Mail-Adresse übereinstimmen.

Hinweis: In der Google-Umgebung basiert die SSO-Konfiguration auf dem Attribut „Primäre E-Mail“ des Benutzers. Google Admin unterstützt nicht die Konfiguration mehrerer SSO-E-Mail-Adressen für denselben Benutzer. Bitte stellen Sie sicher, dass die für die SSO-Anmeldung verwendete E-Mail-Adresse mit der primären E-Mail im Google Admin-Verzeichnis übereinstimmt, um eine erfolgreiche Authentifizierung zu gewährleisten.

Konfigurationsprozess

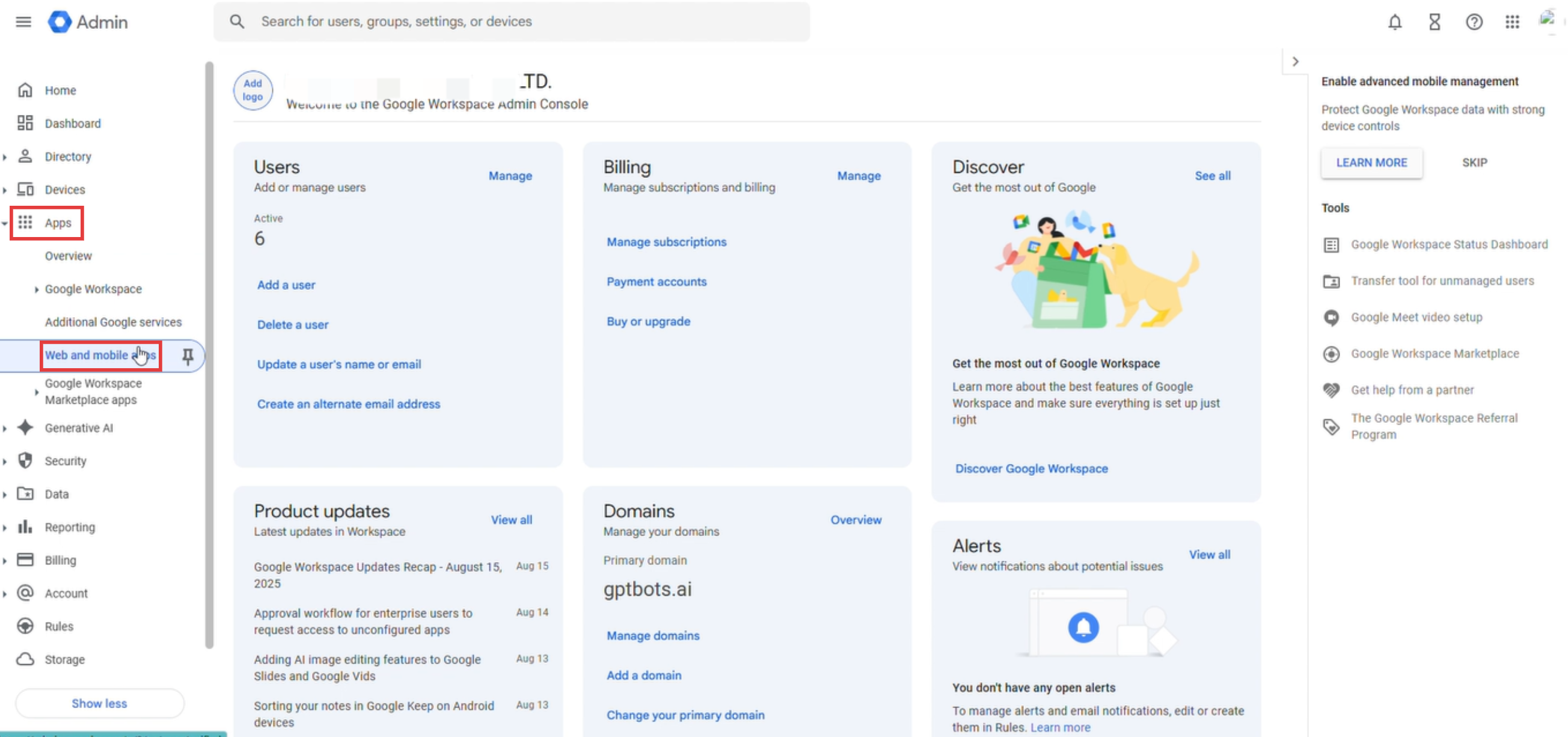

Melden Sie sich in der Google Admin-Konsole an und klicken Sie im linken Navigationsmenü auf „Apps > Web- und mobile Apps“.

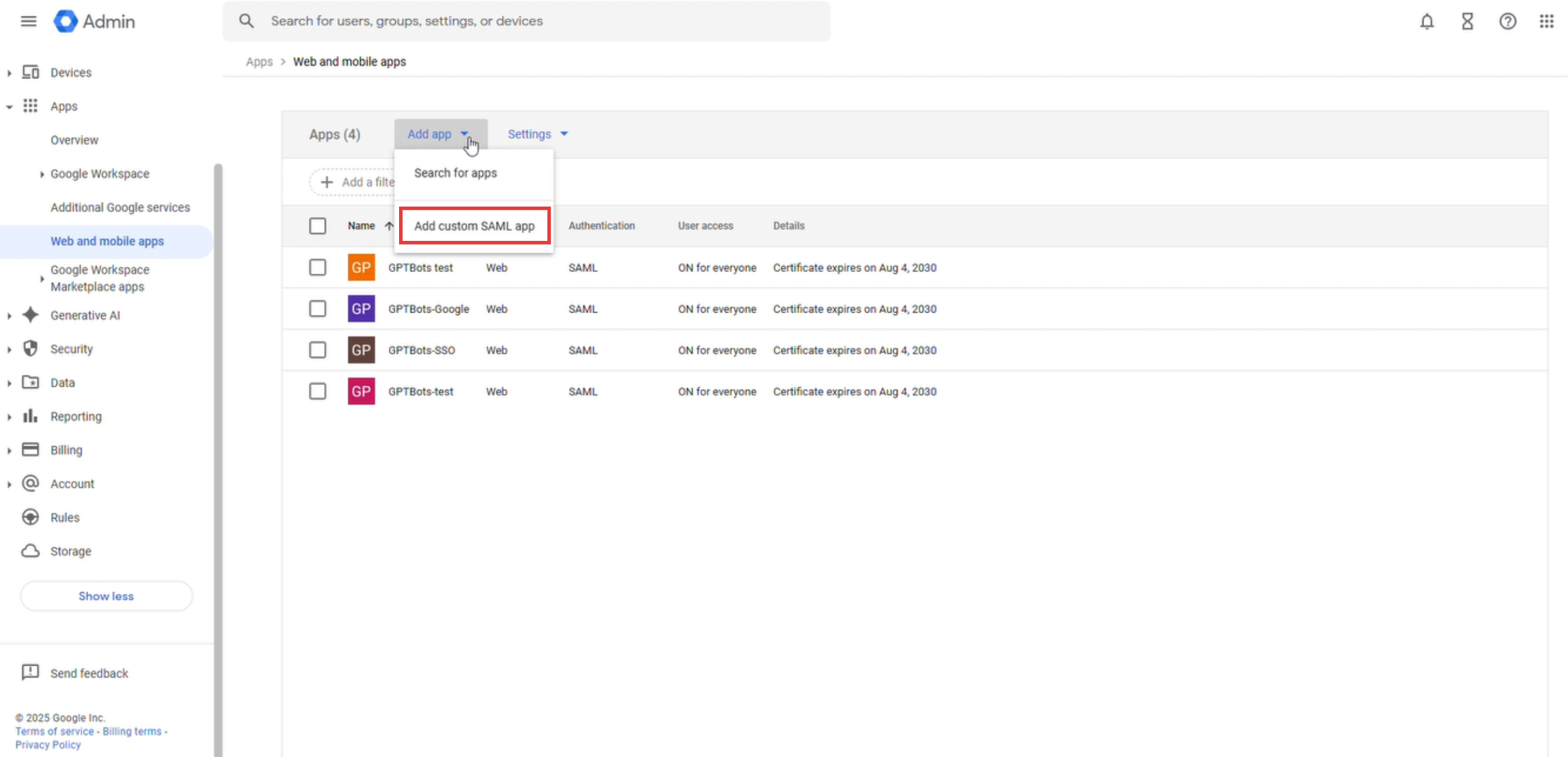

Klicken Sie auf „App hinzufügen“ und wählen Sie „Benutzerdefinierte SAML-App hinzufügen“.

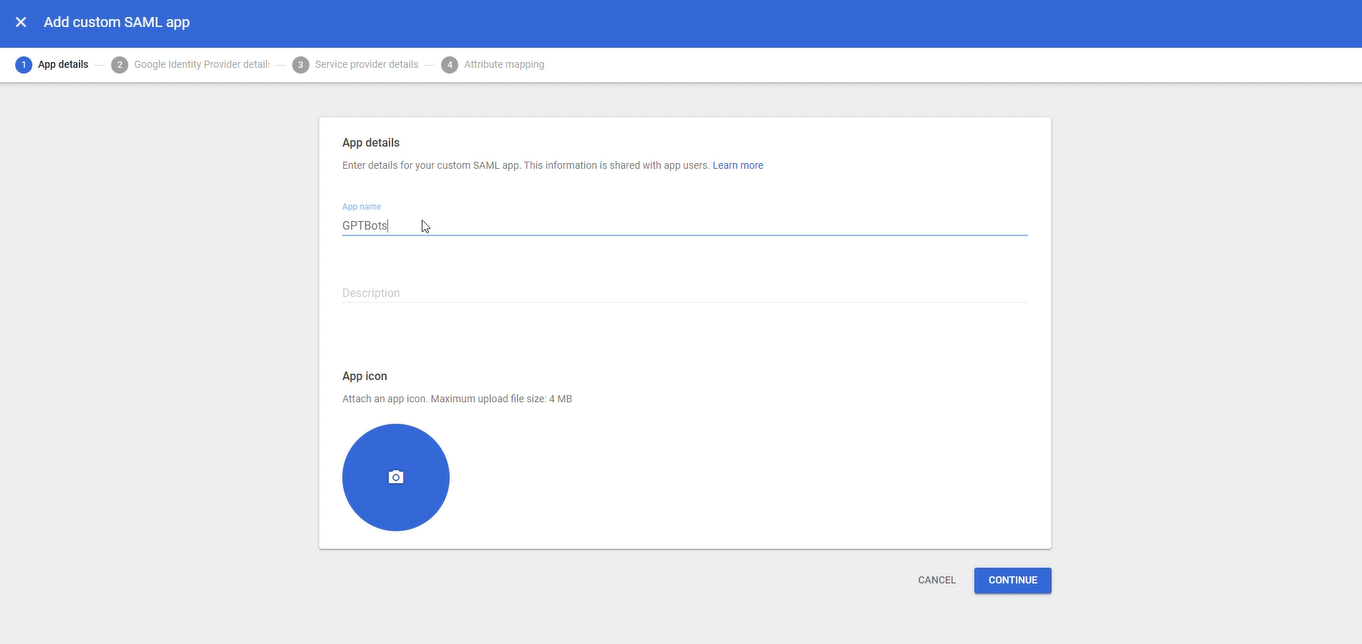

Geben Sie den App-Namen und die Beschreibung ein, um diese SAML-App eindeutig zu identifizieren.

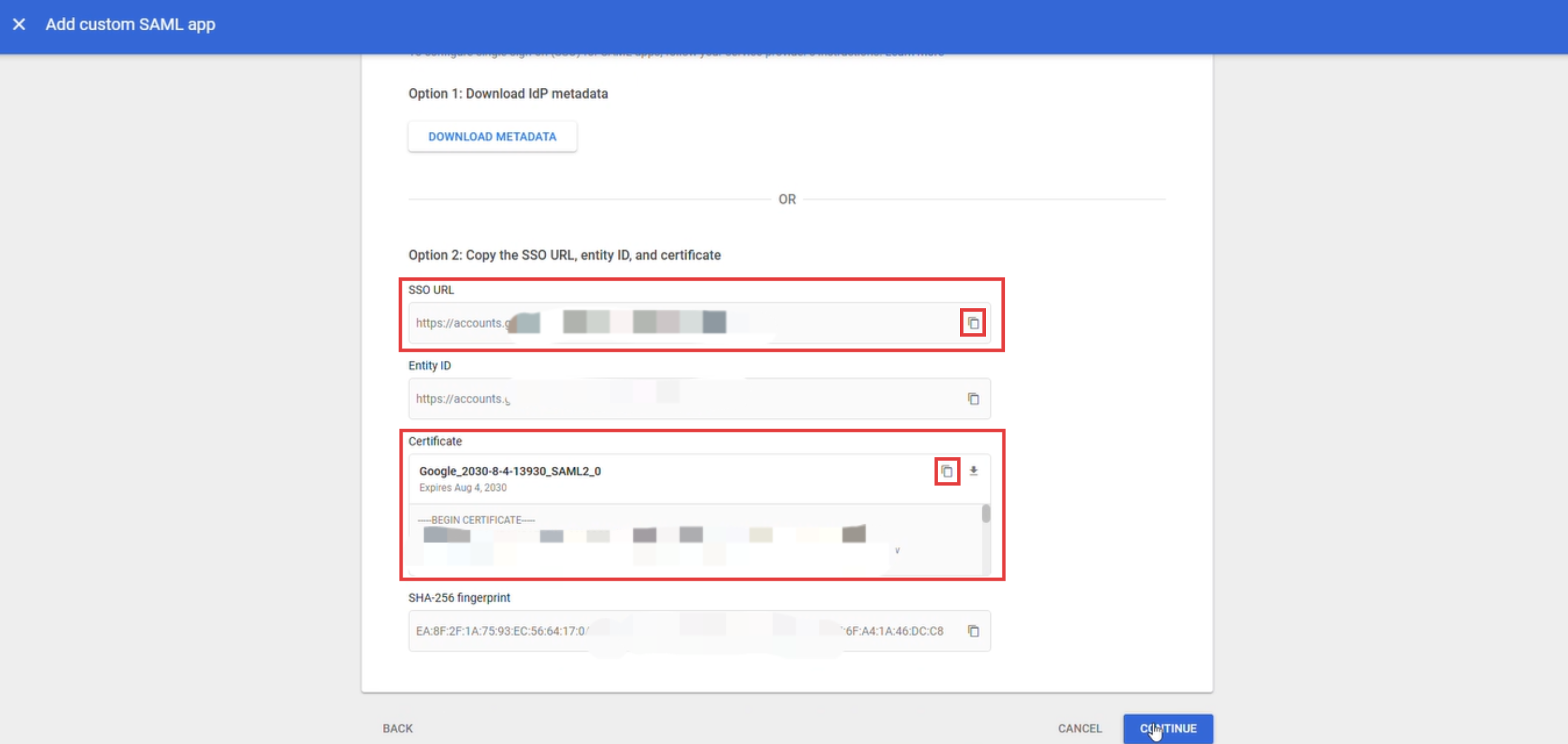

Kopieren und speichern Sie die SSO-URL sowie die Zertifikatsinformationen. Diese werden später in der EngageLab SSO-Konfiguration benötigt.

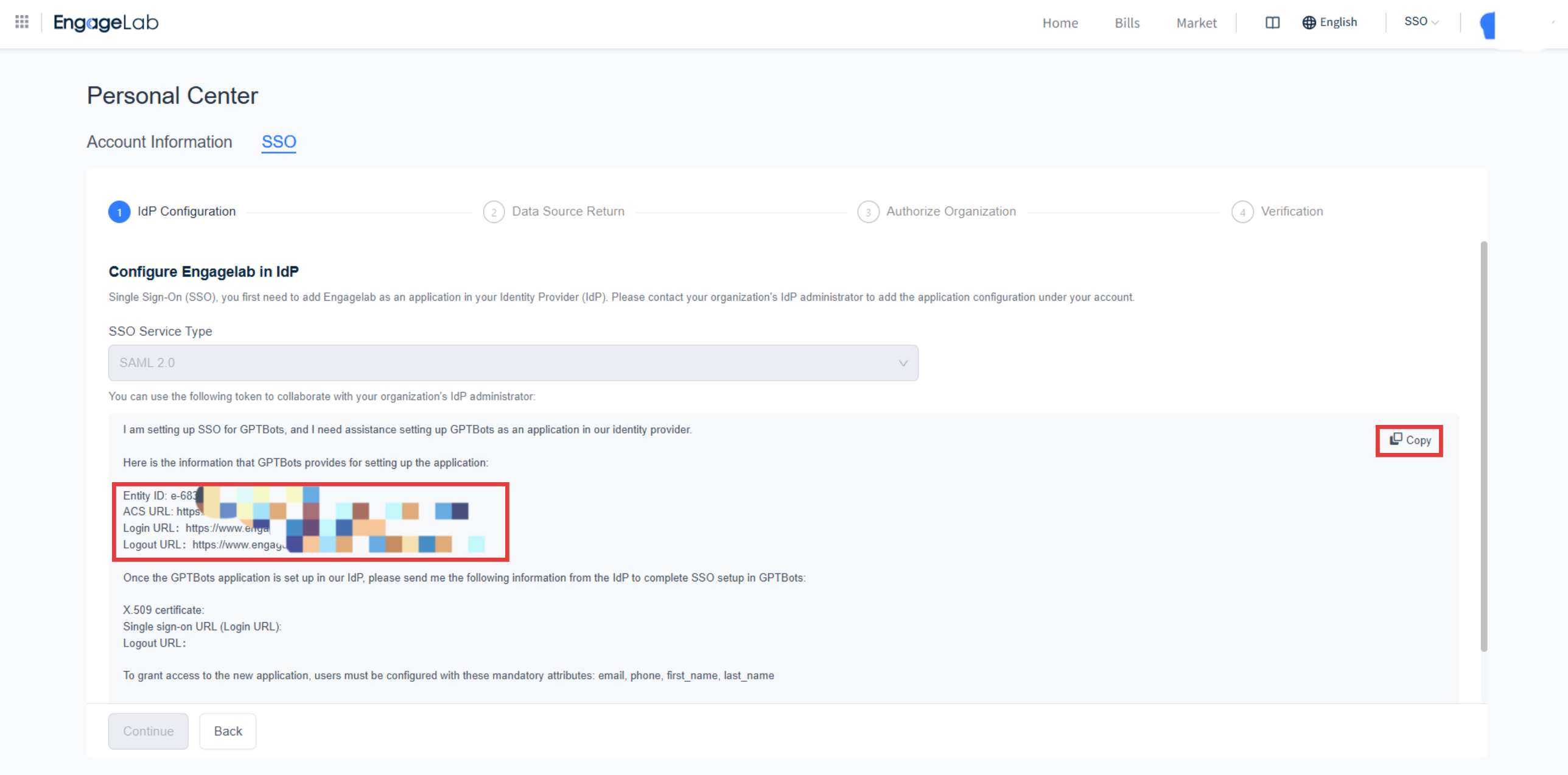

Melden Sie sich in der EngageLab-Konsole an, rufen Sie die SSO-Konfigurationsseite auf und kopieren Sie wichtige Informationen wie Entity ID und ACS URL.

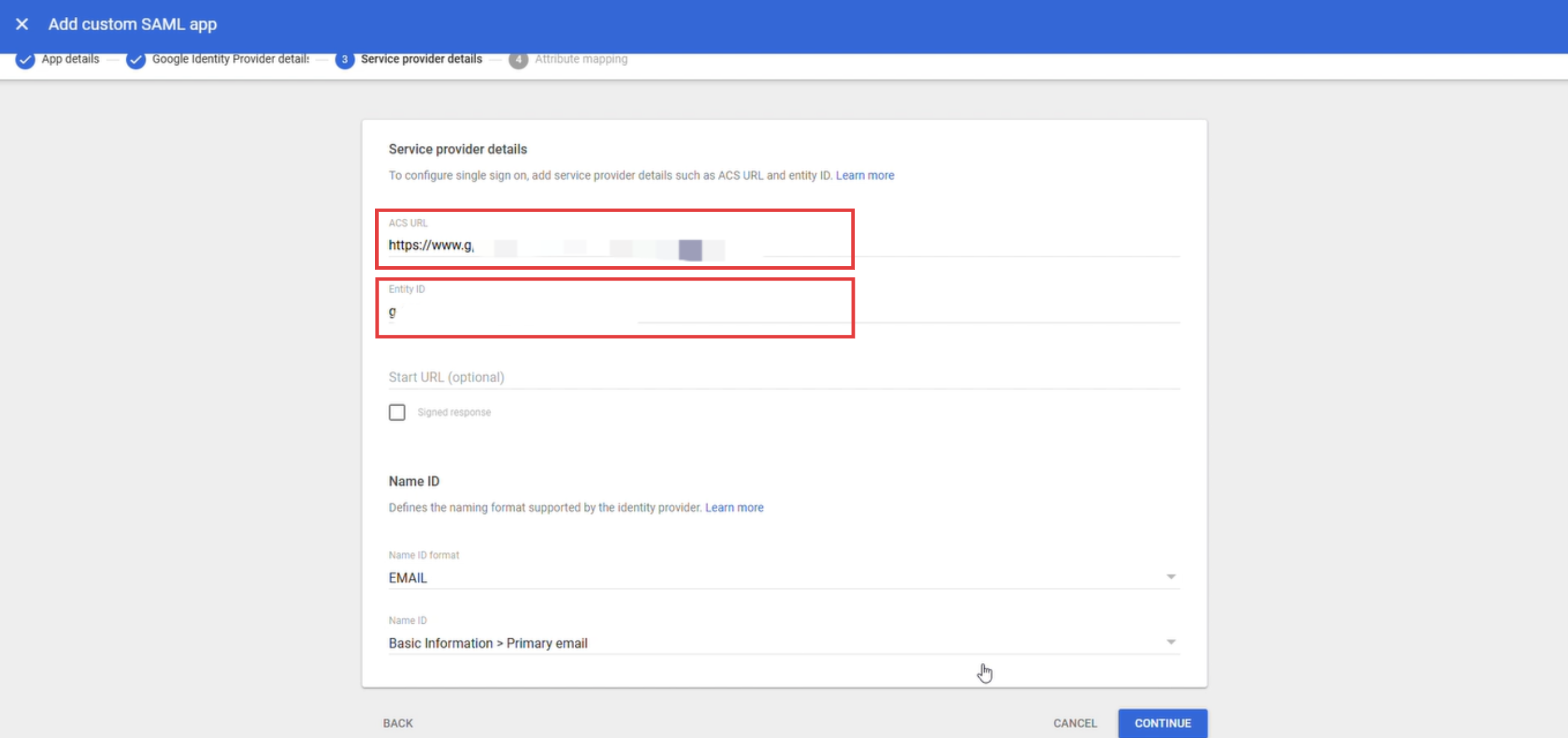

Geben Sie in der Google Admin SAML-App-Konfiguration die Entity ID und die ACS URL in die entsprechenden Felder ein.

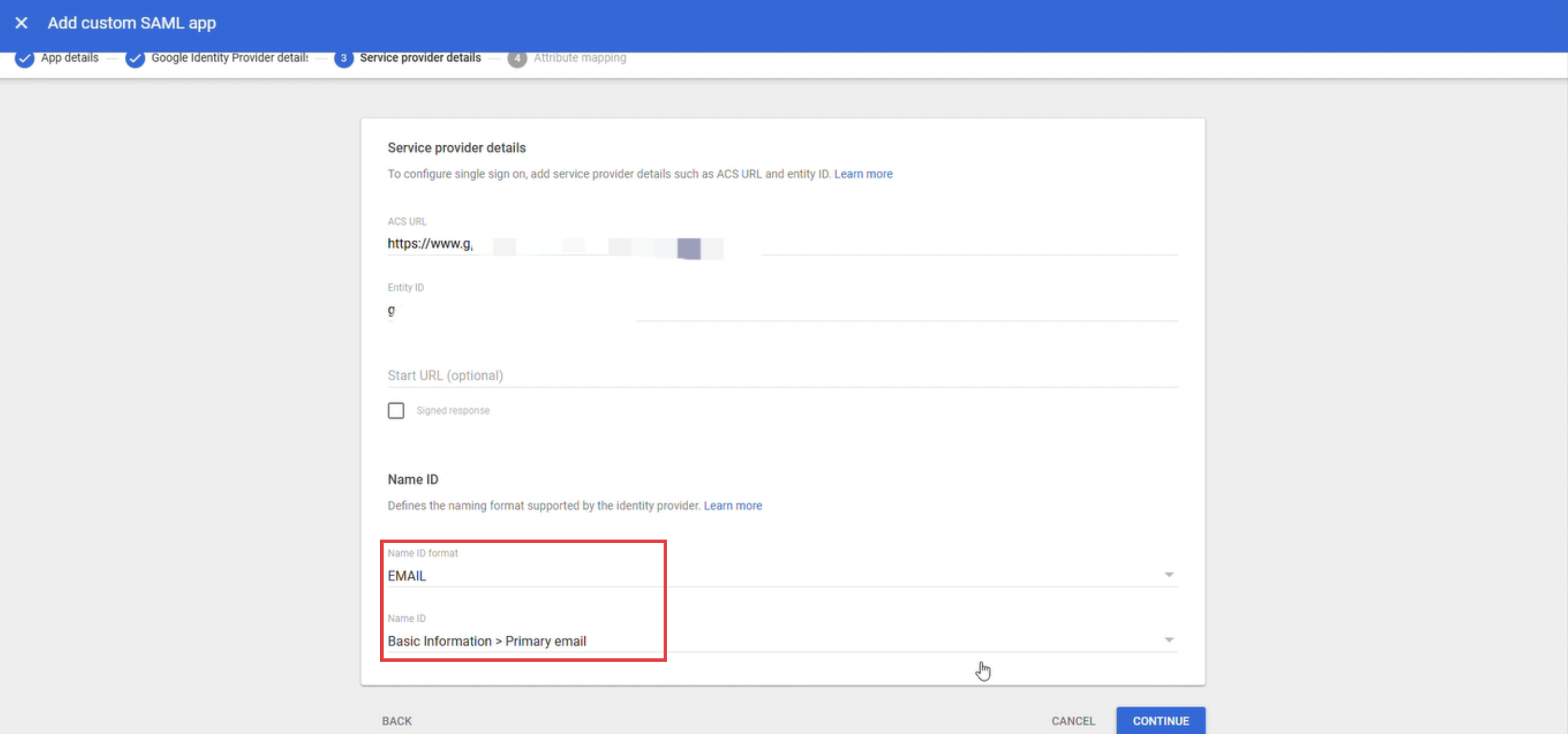

Wählen Sie als Name ID-Format EMAIL aus, wählen Sie Basisinformationen > Primäre E-Mail als Name ID und klicken Sie auf „Weiter“.

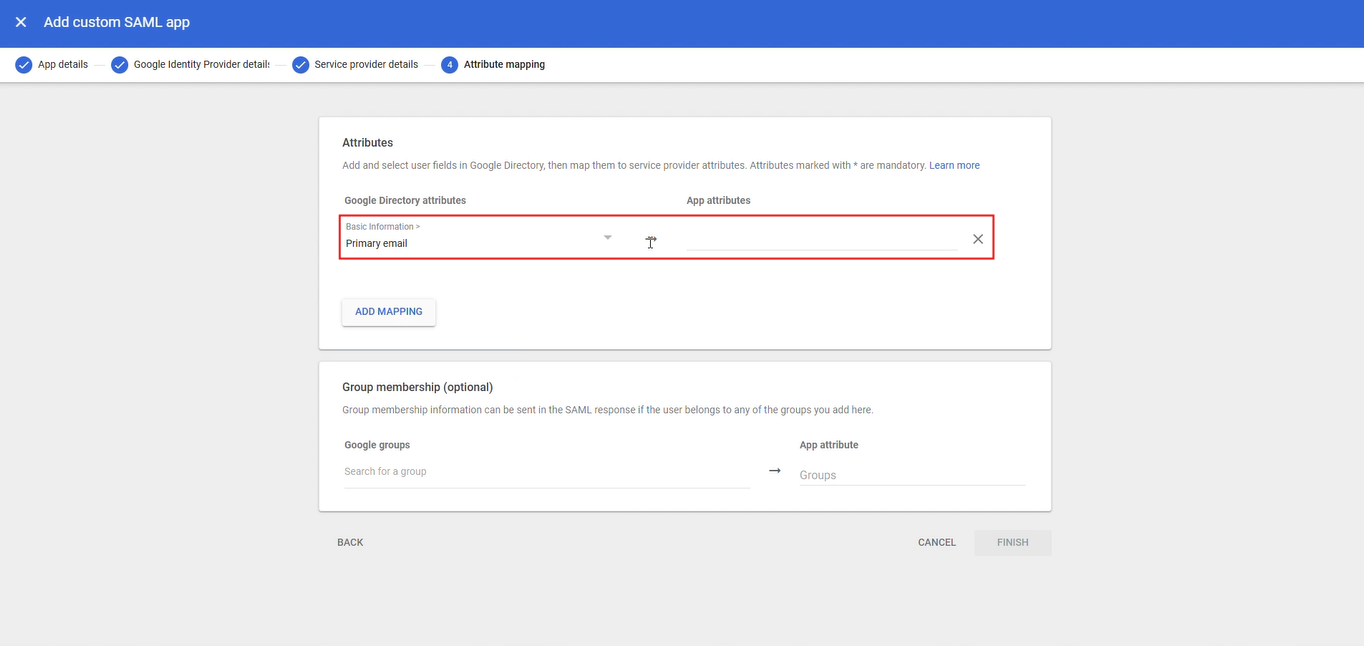

Fügen Sie das Google-Verzeichnisattribut Primäre E-Mail hinzu und setzen Sie das Anwendungsattribut auf:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress.

Dieses Attribut gilt für alle Google SSO-Konfigurationen für EngageLab. Klicken Sie auf „Fertig“, um die initiale Konfiguration auf der Google Admin-Seite abzuschließen.

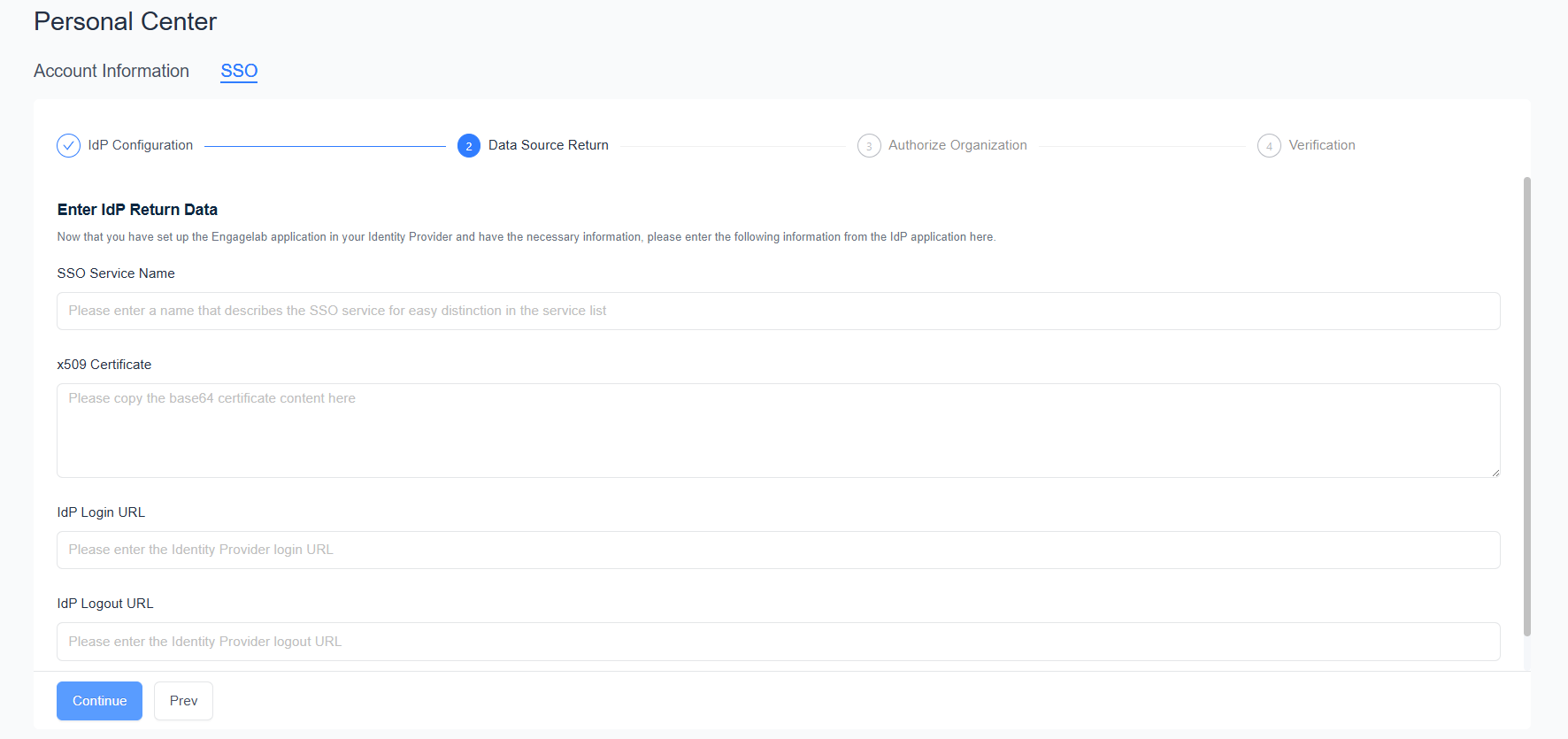

Klicken Sie auf „Fertig“, um die initiale Konfiguration auf der Google Admin-Seite abzuschließen.Kehren Sie zur EngageLab SSO-Konfigurationsseite zurück und tragen Sie die gespeicherte SSO-URL sowie die Zertifikatsinformationen in die Felder IdP Login URL, IdP Logout URL und x509-Zertifikat ein.

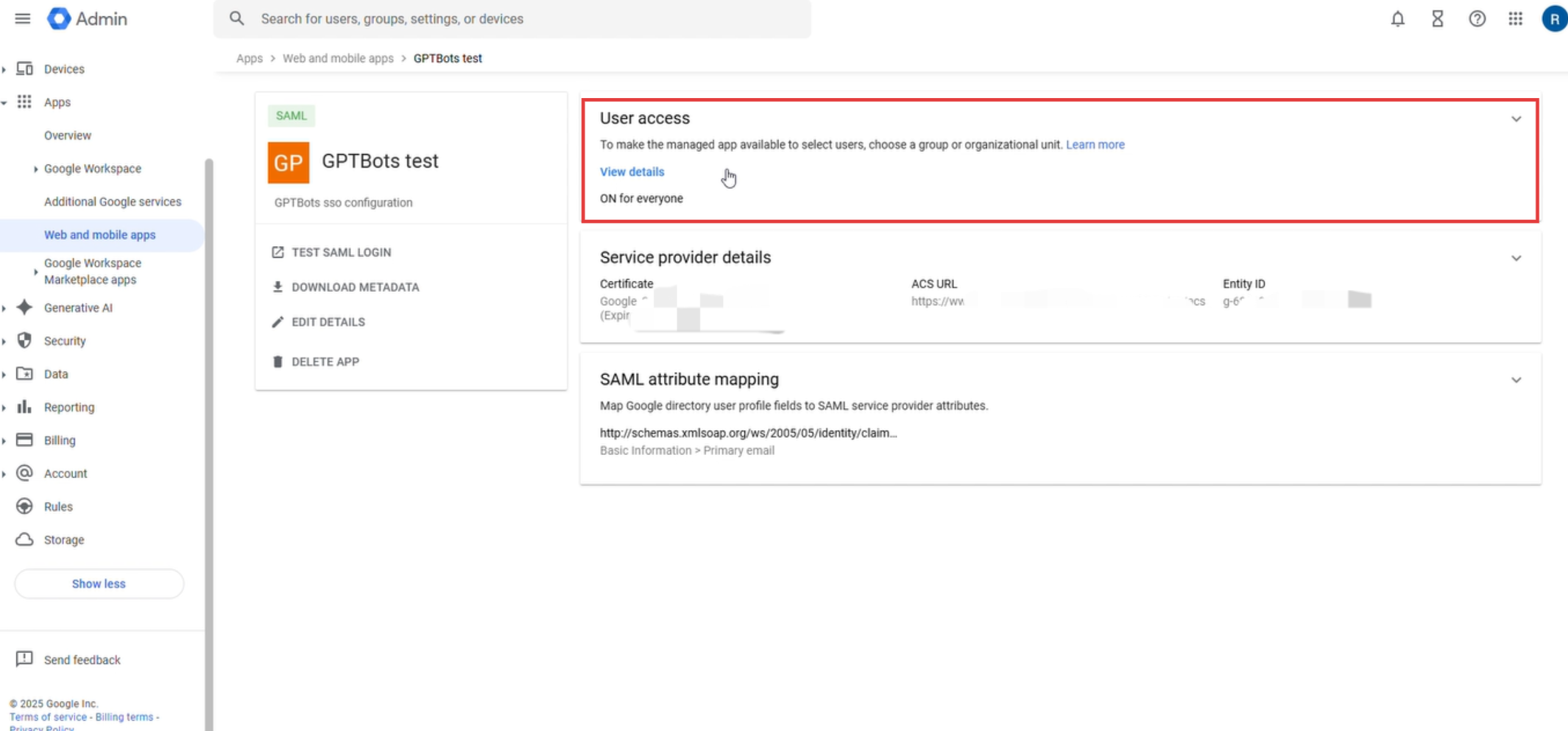

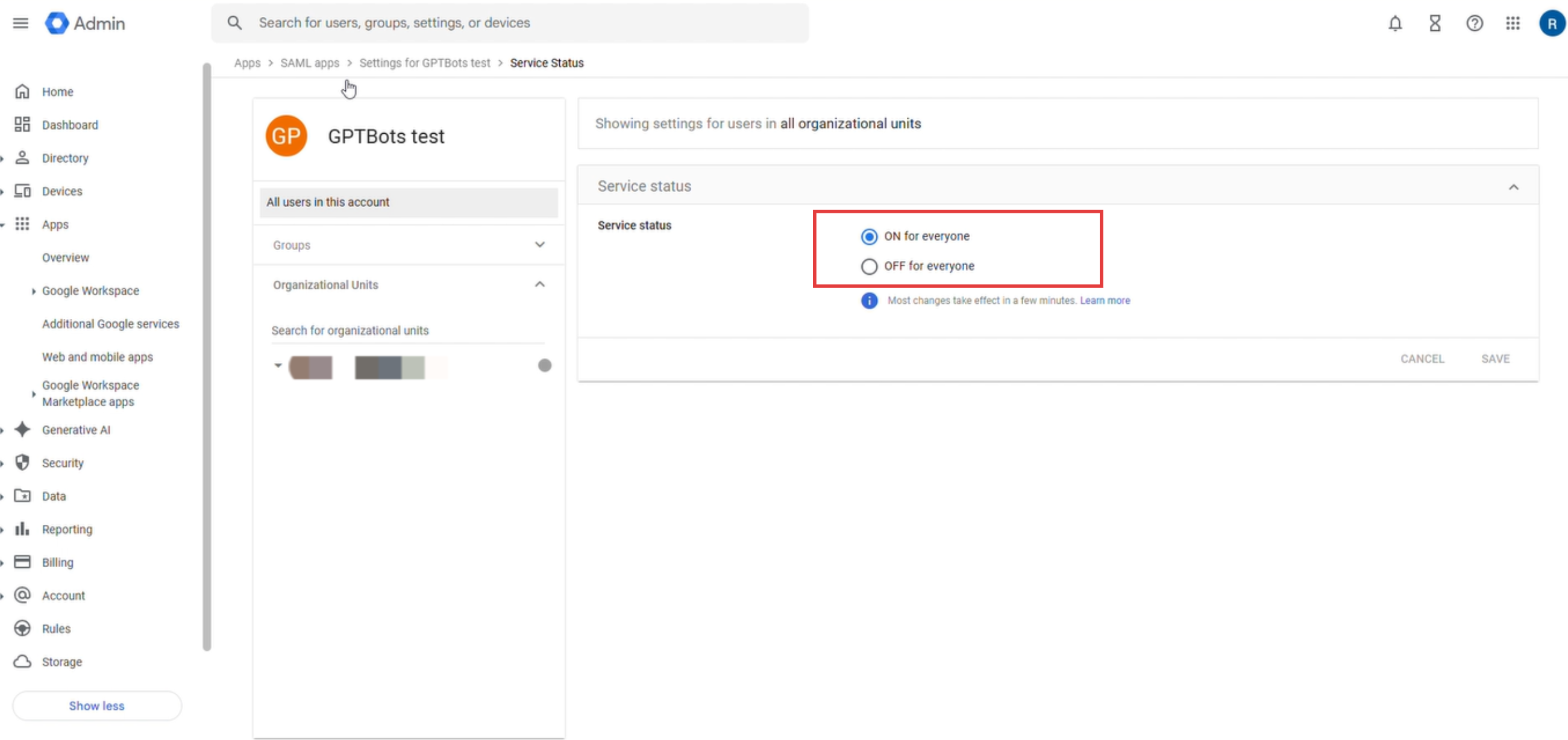

Nach Abschluss der Konfiguration suchen Sie die neu erstellte SAML-App unter „Web- und mobile Apps“ im Menü „Apps“ und klicken Sie auf den Bereich „Nutzerzugriff“ (nicht verlinkter Bereich).

Wählen Sie beim Servicestatus „Für alle aktiviert“ aus, damit alle Zielnutzer:innen sich per SSO anmelden können.

Hinweise zu Anmeldung und Abmeldung

Ausführliche Informationen zu den Standardprozessen für Anmeldung und Abmeldung finden Sie auf der SSO-Konfigurationsseite von EngageLab. In diesem Abschnitt liegt der Fokus auf Authentifizierungsprozessen und häufigen Problemen bei der Nutzung von Google Admin als Identity Provider (IdP), die sich von anderen IdPs unterscheiden.

Überprüfung der Kontokonsistenz

Bei der Authentifizierung über Google Admin SSO prüft das System, ob das eingegebene Google-Konto mit dem aktuell im Browser angemeldeten Google-Konto übereinstimmt. Folgende Szenarien sind abgedeckt:

- Anmeldung über den SSO-Anmeldebutton

- SSO-Anmeldelinks (einschließlich Anmeldelinks in Einladungs-E-Mails, wenn Nutzer:innen zu einer SSO-Organisation eingeladen werden)

Je nach Anmeldestatus und Übereinstimmung des Google-Kontos reagiert das System wie folgt:

Im Browser angemeldet und Konten stimmen überein

Keine weiteren Maßnahmen erforderlich; das System fährt automatisch mit der SSO-Authentifizierung fort.

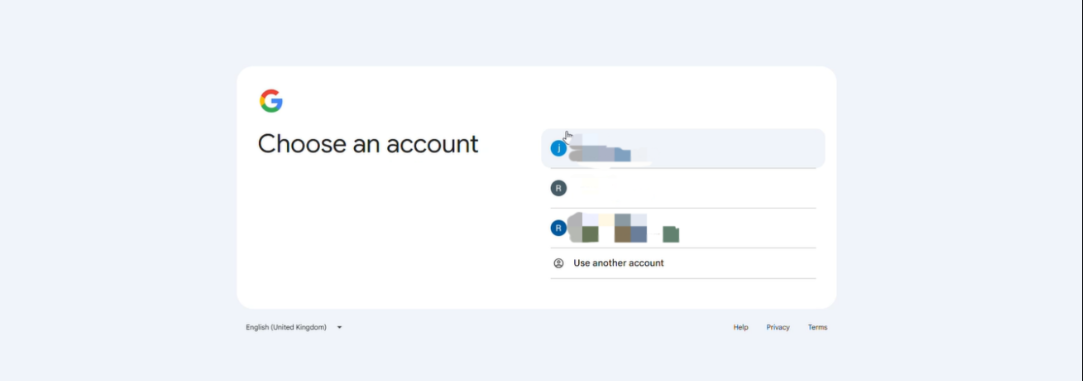

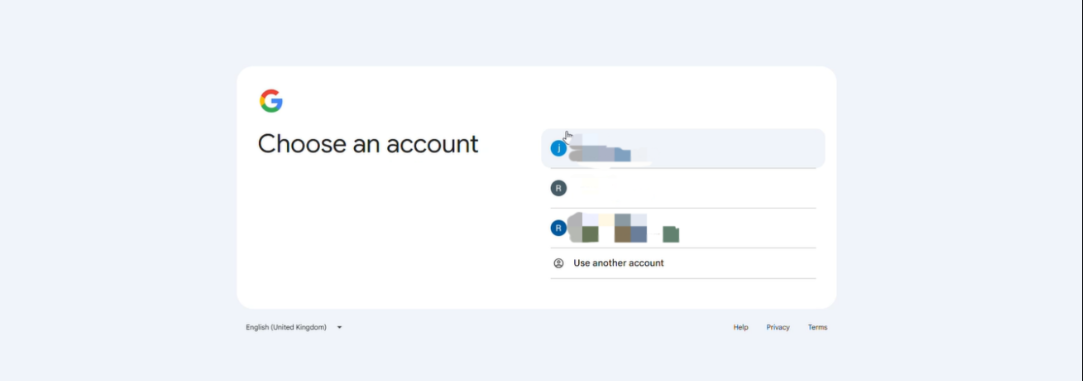

Im Browser mit mehreren Google-Konten angemeldet

Das System zeigt ein Fenster zur Kontenauswahl an. Bitte wählen Sie das Konto aus, das mit der SSO-Anmelde-E-Mail übereinstimmt.

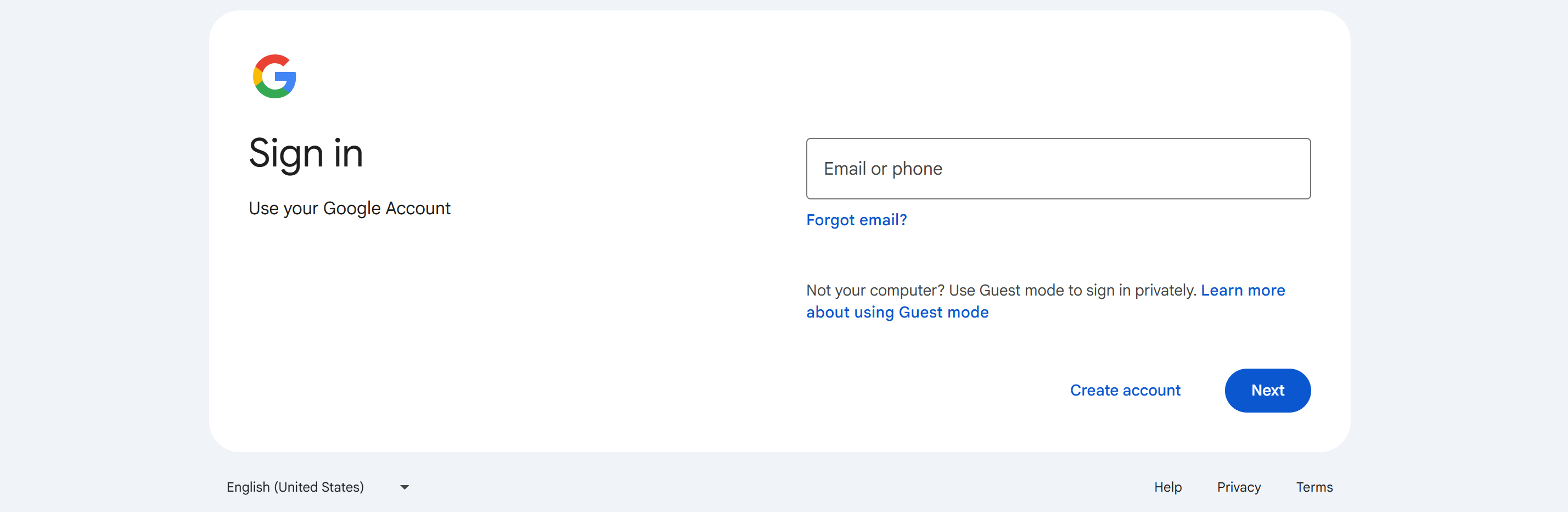

Im Browser bei keinem Google-Konto angemeldet

Das System fordert automatisch zur Anmeldung bei einem Google-Konto auf. Bitte melden Sie sich mit dem Konto an, das mit der SSO-Anmelde-E-Mail übereinstimmt.

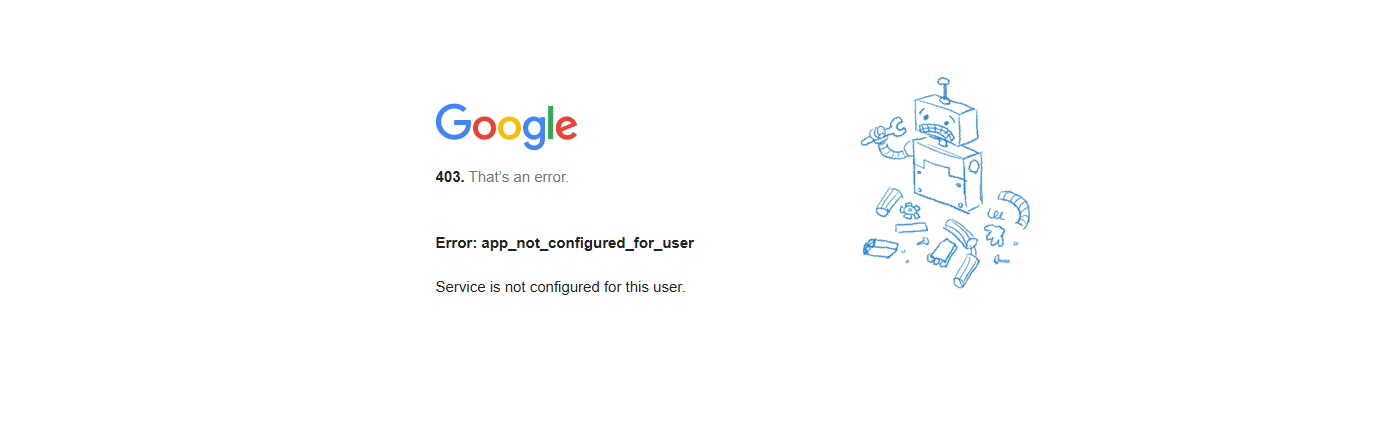

Im Browser angemeldet, aber Konten stimmen nicht überein

Das System zeigt einen 403-Fehler an und blockiert den Anmeldeversuch.

Fehlerbehebung und Kontowechsel

Wenn ein 403-Fehler auftritt, gehen Sie zur Fehlerbehebung und zum Kontowechsel wie folgt vor:

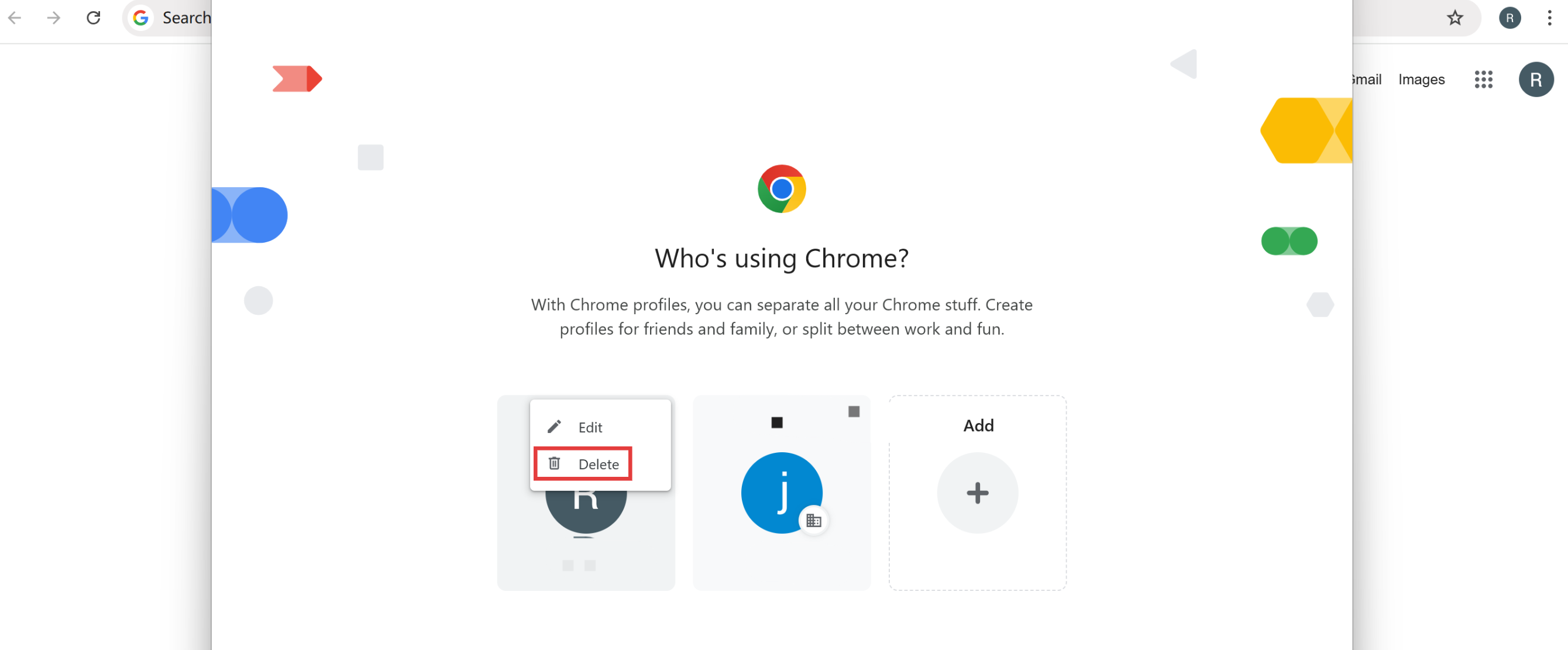

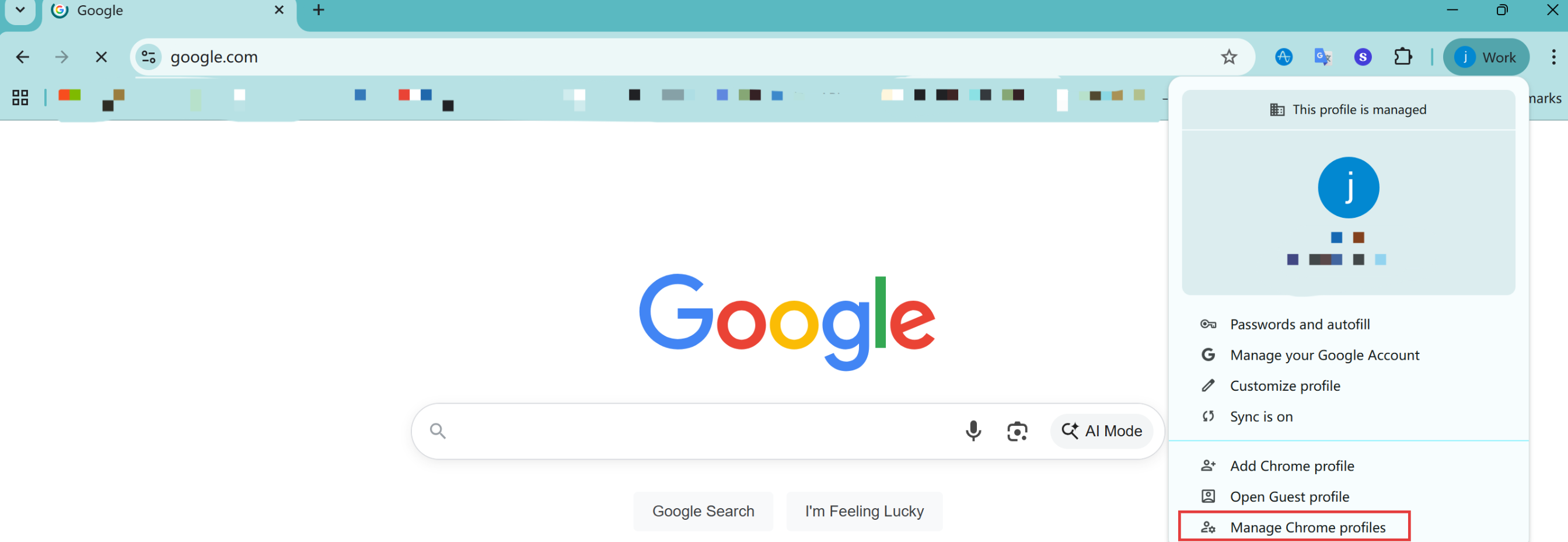

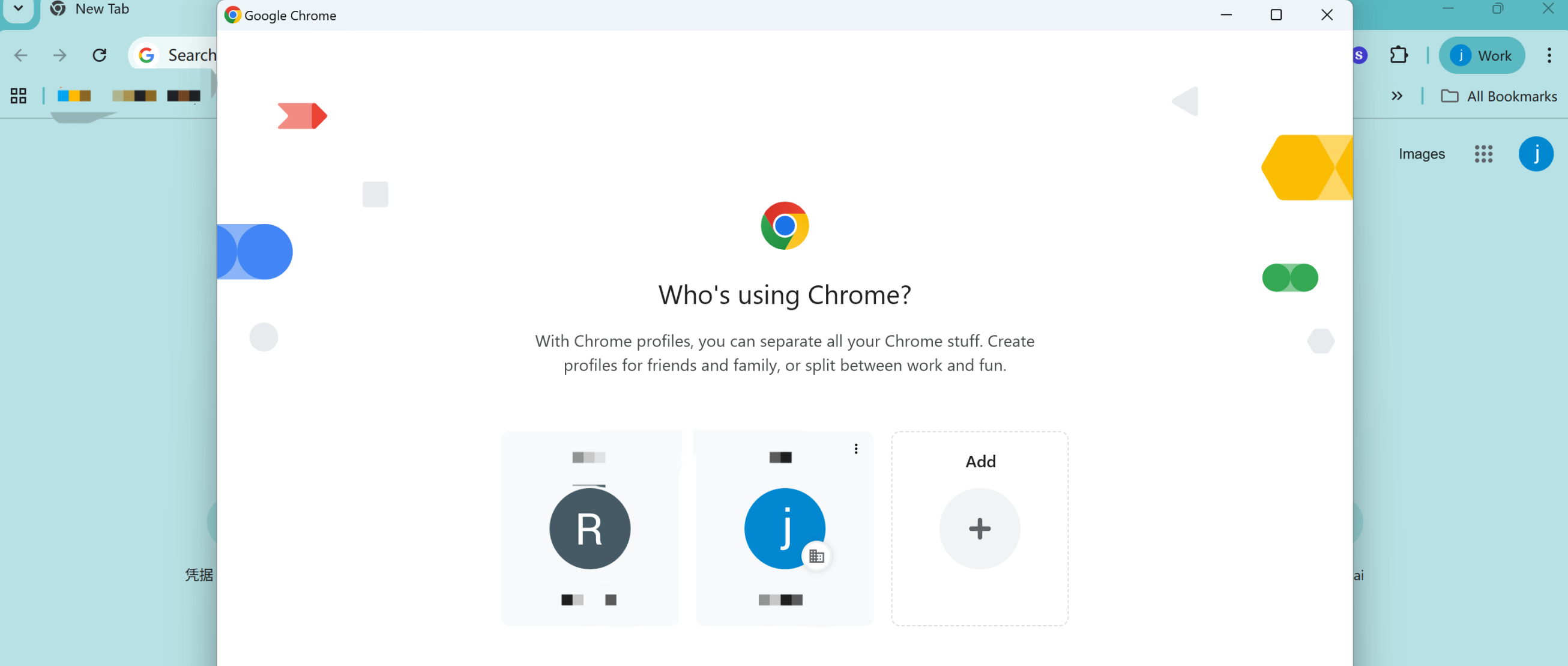

Am Beispiel von Google Chrome: Navigieren Sie zur Seite „Chrome-Profile verwalten“.

Fügen Sie das Google-E-Mail-Konto hinzu, das Sie für die EngageLab SSO-Anmeldung benötigen, oder wechseln Sie zu diesem. Überprüfen Sie die Korrektheit, bevor Sie erneut versuchen, sich über SSO bei EngageLab anzumelden.

Alternativ können Sie, falls Sie keinen Browserverlauf speichern möchten, den Inkognito-Modus des Browsers für die SSO-Anmeldung nutzen. Im Inkognito-Modus werden Sie automatisch zur Anmeldung bei einem Google-Konto aufgefordert, was eine saubere Umgebung bietet und Kontokonflikte minimiert.

FAQ

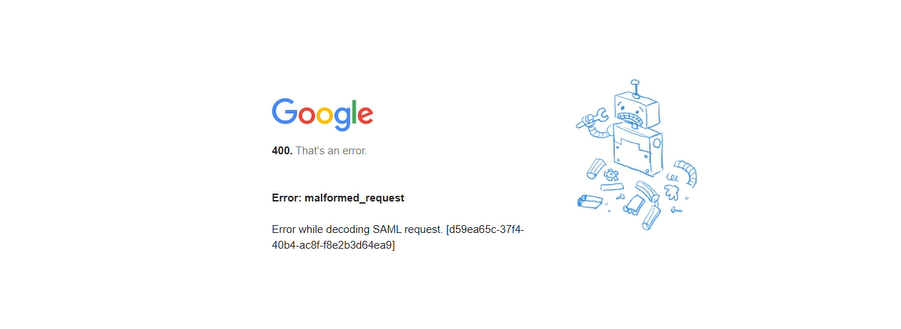

F: Beim Abmelden fordert das System zur Kontenauswahl auf, doch nach dem Klick erscheint eine 400-Fehlerseite.

A: Google Workspace unterstützt kein SLO (Single Logout), daher ist es nicht möglich, das Google-Konto direkt über den Abmeldebutton von EngageLab abzumelden. Um sich abzumelden, wechseln Sie zur Google-Kontoverwaltungsseite Ihres Browsers und melden Sie sich dort manuell vom aktuellen Google-Konto ab.