Single Sign-On (SSO) für Unternehmen: Effiziente Zugriffsverwaltung mit EngageLab

Single Sign-On (SSO) ist ein Authentifizierungsmechanismus, der es Nutzer:innen ermöglicht, mit nur einem Satz Zugangsdaten auf mehrere vertrauenswürdige Systeme und Anwendungen zuzugreifen – Mehrfachanmeldungen entfallen. SSO wird in der Regel über Protokolle zwischen einem Identity Provider (IdP) und einem Service Provider (SP) realisiert. Die wichtigsten Vorteile von SSO sind:

- Reduzierung der Passwortmüdigkeit, Verbesserung der Nutzererfahrung und Steigerung der Produktivität

- Erhöhung der Sicherheit sowie zentrale Verwaltung von Mitgliederidentitäten und Zugriffsrechten für Unternehmen

- Senkung der IT-Kosten und Minimierung des Aufwands für Passwortwiederherstellung und -pflege

Der grundlegende Anmeldeprozess für EngageLab SSO: Beim Aufruf des EngageLab SSO-Login-Links werden Nutzer:innen zur Authentifizierung an ein internes oder externes SSO-System weitergeleitet. Nach erfolgreicher Authentifizierung erfolgt die automatische Rückleitung zur EngageLab-Plattform und die Anmeldung wird abgeschlossen.

Wichtige Begriffe

| Begriff | Beschreibung |

|---|---|

| Identity Provider (IdP) | Ein Drittanbieterdienst, der für die Identitätsauthentifizierung verantwortlich ist. Nach der Anmeldung über den IdP können Nutzer:innen auf mehrere verbundene Systeme zugreifen, ohne das Passwort erneut eingeben zu müssen. |

| Service Provider (SP) | Ein System, das als Anwendung beim IdP registriert ist, Authentifizierungsergebnisse vom IdP erhält und Nutzer:innen spezifische Geschäftsdienste bereitstellt. |

| Security Assertion Markup Language (SAML) | Ein offener Standard auf XML-Basis zur sicheren Übertragung von Authentifizierungs- und Autorisierungsdaten zwischen IdPs und SPs. Die Plattform unterstützt SAML 2.0. |

| Anmeldemethoden | Authentifizierungsmethoden für den Systemzugriff, einschließlich regulärer Anmeldung und SSO-Login. * Reguläre Anmeldung: Das native Konten-Authentifizierungssystem der Plattform, z. B. Benutzername-Passwort-Anmeldung; Drittanbieter-Logins wie Google OAuth, Facebook, Apple, GitHub usw. * SSO-Login: Anmeldung über verschiedene Identity Provider (IdPs). |

| Organisationstypen | * Reguläre Organisation: Organisationen ohne aktiviertes SSO-Login, die den Zugang über reguläre Anmeldung erfordern. * SSO-Organisation: Organisationen mit aktiviertem SSO-Login, für die der konfigurierte SSO-Dienst erforderlich ist. |

Hinweise:

- Der SSO-Dienst verwendet die E-Mail-Adresse als eindeutigen Identifikator. Stellen Sie sicher, dass die im Unternehmens-IdP konfigurierte E-Mail-Adresse mit der E-Mail-Adresse des EngageLab-Kontos übereinstimmt.

- Organisationstypen und Anmeldemethoden beeinflussen direkt die Zugriffsrechte und operativen Möglichkeiten. Administrator:innen sollten die Konfiguration entsprechend den tatsächlichen Anforderungen vornehmen.

- Um SSO zu konfigurieren, muss zunächst die IdP-Protokollkonfiguration auf Kontoebene abgeschlossen, der IdP der Zielorganisation zugewiesen und das SSO-Login auf Organisationsebene aktiviert werden.

Zugriffsregeln für Nutzer:innen

- Reguläre Organisationen: Unterstützen ausschließlich reguläre Anmeldemethoden, gültig für alle Mitglieder und Organisationsgründer:innen.

- SSO-Organisationen: Alle Mitglieder müssen sich über SSO anmelden. Organisationsgründer:innen können sowohl reguläre Anmeldung als auch SSO-Login nutzen.

- SSO-Login-Bindung: Beim Login über einen SSO-Dienst speichert das System die Bindung zwischen Konto und SSO-Dienst. Diese Bindung kann erfolgen durch:

- Anmeldung über den SSO-Link in der „Einladung zur Organisation“-E-Mail

- Anmeldung über einen dedizierten Link für einen bestimmten SSO-Dienst

- Anmeldung über den SSO-Link in der Benachrichtigungs-E-Mail „Organisation hat SSO-Dienst aktiviert“

- E-Mail-Abgleich: Der SSO-Dienst nutzt die E-Mail-Adresse als eindeutigen Nutzer:innen-Identifikator und gleicht diese automatisch mit dem Plattformkonto ab:

- Allgemeine SSO-Login-Seite: Existiert die E-Mail nicht, wird der Login verweigert.

- Dedizierter SSO-Login-Link: Existiert die E-Mail nicht, wird automatisch ein neues Konto erstellt.

- Kontoerstellung: Konten mit regulärer Anmeldung können Organisationen erstellen und SSO-Dienste für diese konfigurieren. Konten mit SSO-Login können keine neuen Organisationen anlegen.

SSO-Konfigurationsanleitung

EngageLab unterstützt die SSO-Integration mit jedem Identity Provider auf Basis des SAML 2.0-Protokolls, darunter Microsoft Azure, Okta, OneLogin und Google.

EngageLab im IdP konfigurieren

Um Single Sign-On (SSO) einzurichten, fügen Sie EngageLab als Anwendung im Identity Provider (IdP) hinzu. Bitten Sie Ihre:n IdP-Administrator:in, die von EngageLab generierten SP-Informationen in der IdP-Anwendung zu konfigurieren.

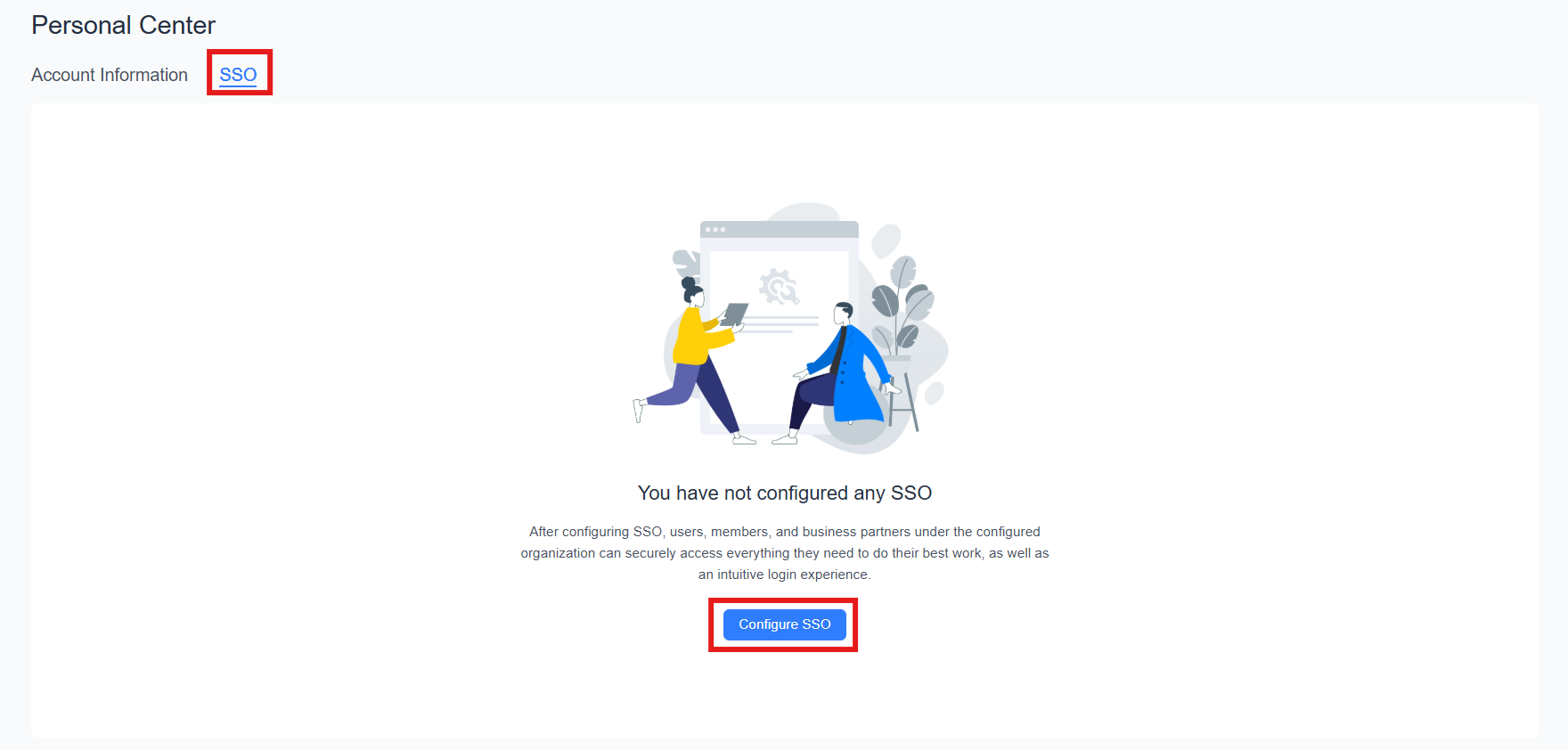

Melden Sie sich bei EngageLab an, bewegen Sie den Mauszeiger unten links über das Nutzer:innen-Avatar und klicken Sie im Pop-up-Menü auf „Konto“. Im „Persönlichen Bereich“ klicken Sie auf „SSO“, um zur SSO-Seite zu gelangen.

Klicken Sie auf der SSO-Seite auf die Schaltfläche „SSO konfigurieren“.

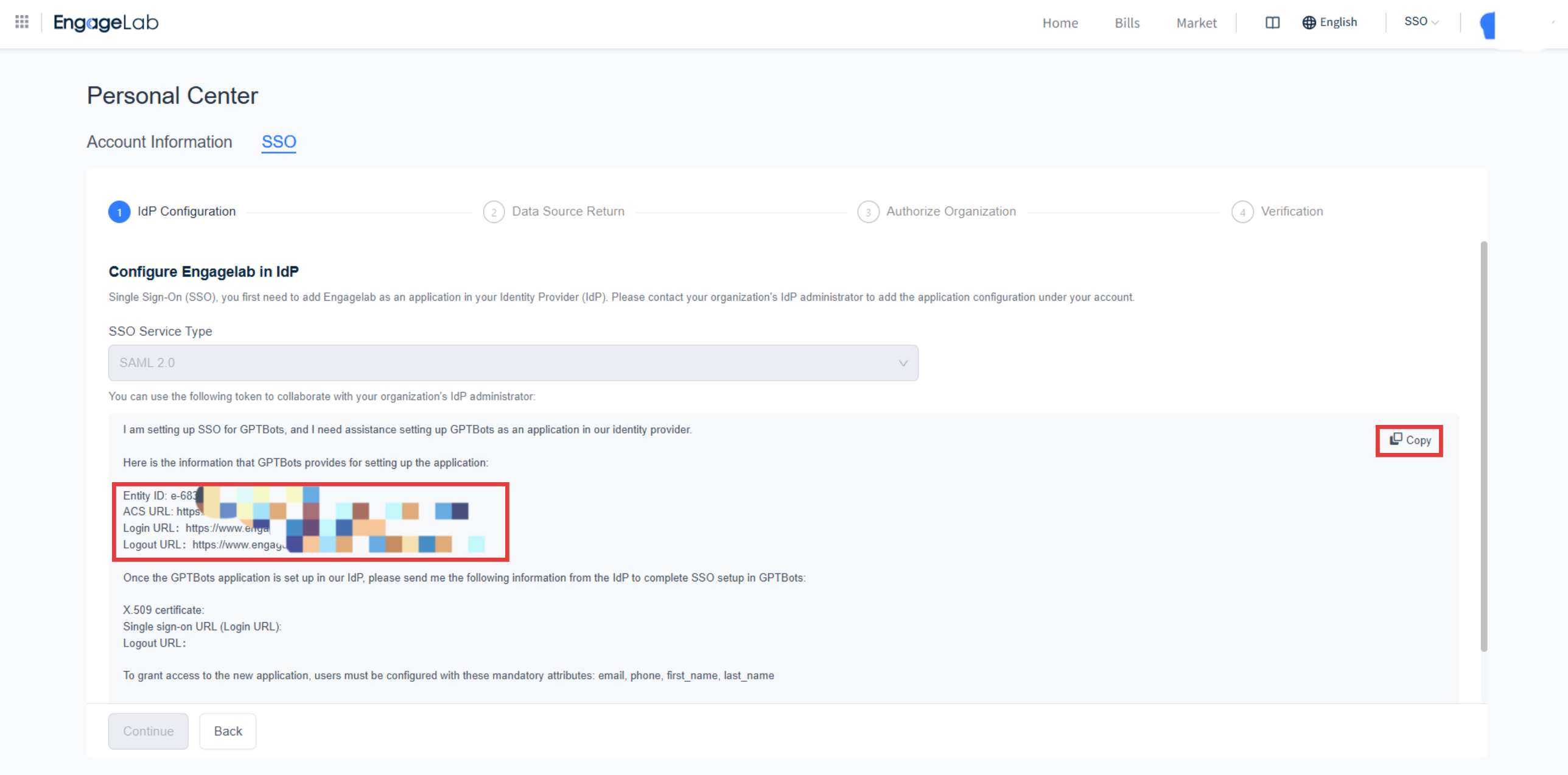

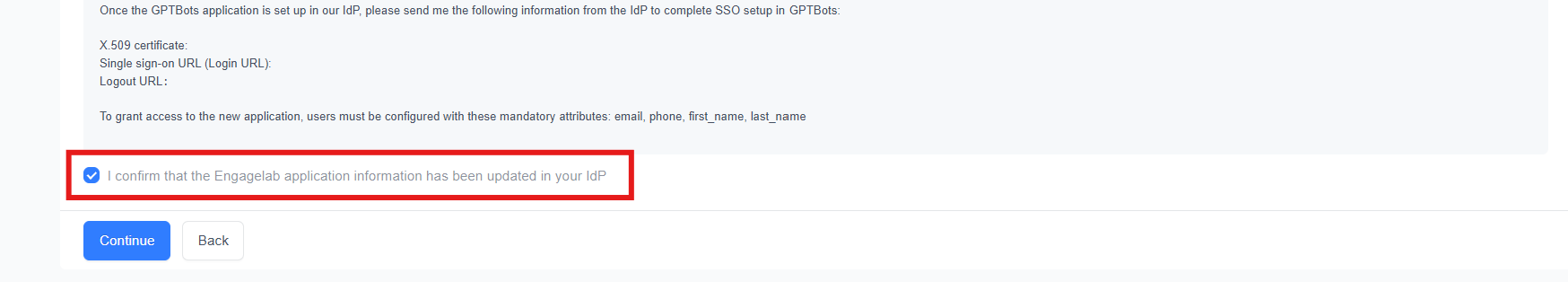

Kopieren Sie die von EngageLab (SP) bereitgestellten Konfigurationsdaten und geben Sie diese an die IdP-Administration weiter. Bitten Sie um die Konfiguration im Unternehmens-IdP. Nach Abschluss der Konfiguration aktivieren Sie die Bestätigung auf der Seite und fahren mit dem nächsten Schritt fort.

Nutzen Sie die Schaltfläche zum schnellen Kopieren auf der rechten Seite.

Konfigurationsdaten:

- Vom SP generierte Konfiguration:

- Entity ID: Eindeutige Kennung des SP (Service Provider) im IdP

- ACS URL: Assertion Consumer Service-Adresse, empfängt SAML-Assertions vom IdP

- Login-URL: SSO-Login-Einstiegspunkt

- Logout-URL: SSO-Logout-Einstiegspunkt

- Vom IdP zurückgegebene Konfiguration:

- X.509-Zertifikat (base64): Identity Provider-Zertifikat (Zertifikate haben ein Ablaufdatum; bei Ablauf bitte zeitnah aktualisieren)

- Login-URL: IdP-Login-Adresse

- Logout-URL: IdP-Logout-Adresse

- Vom SP generierte Konfiguration:

Konfigurationsanleitungen für verschiedene IdP-Plattformen:

- Microsoft Azure

- Okta

- OneLogin

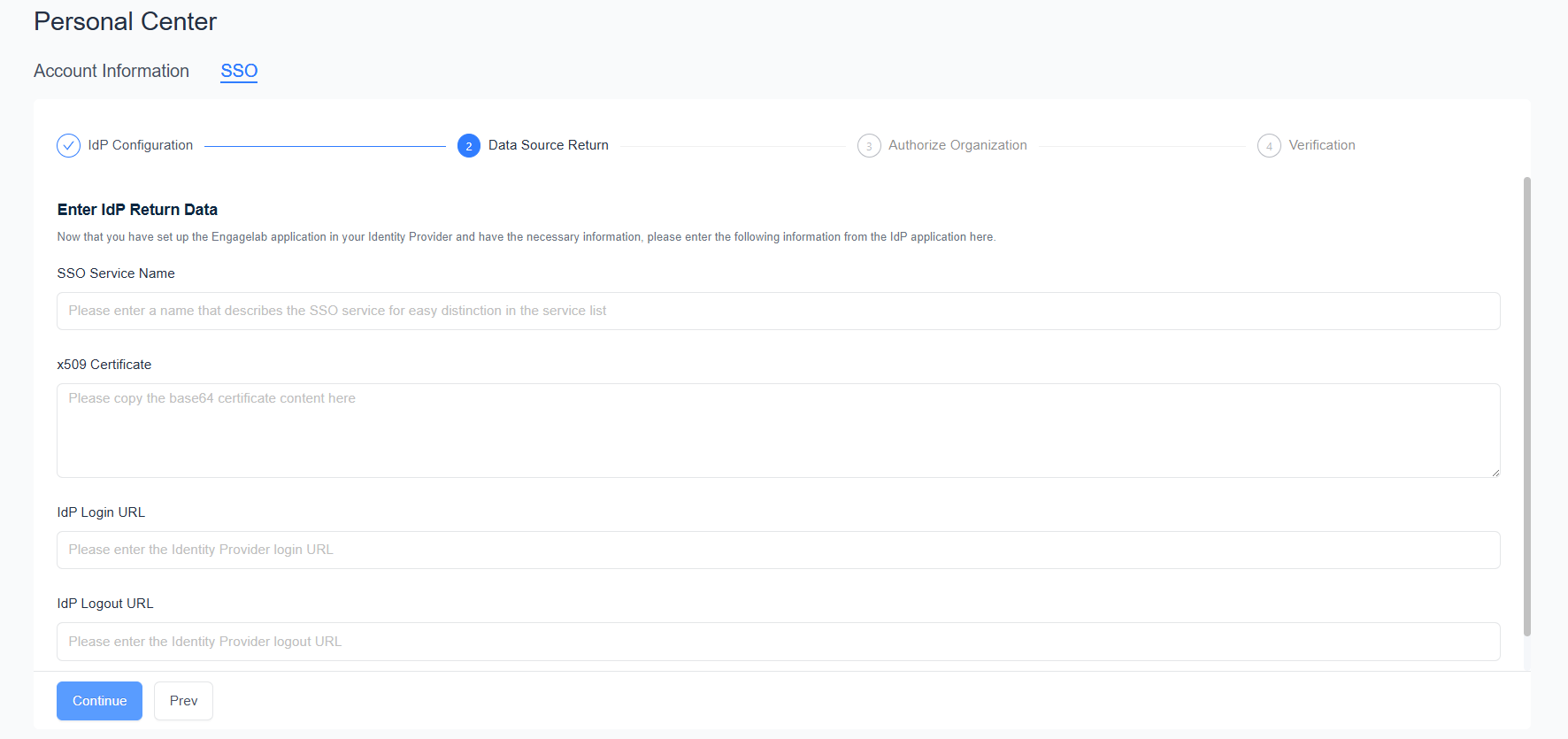

IdP-Rückgabedaten eingeben

Geben Sie das Zertifikat, die Login-URL und die Logout-URL des IdP in den SP ein und klicken Sie auf Weiter.

- Vergeben Sie einen individuellen Namen für den SSO-Dienst zur besseren Identifikation.

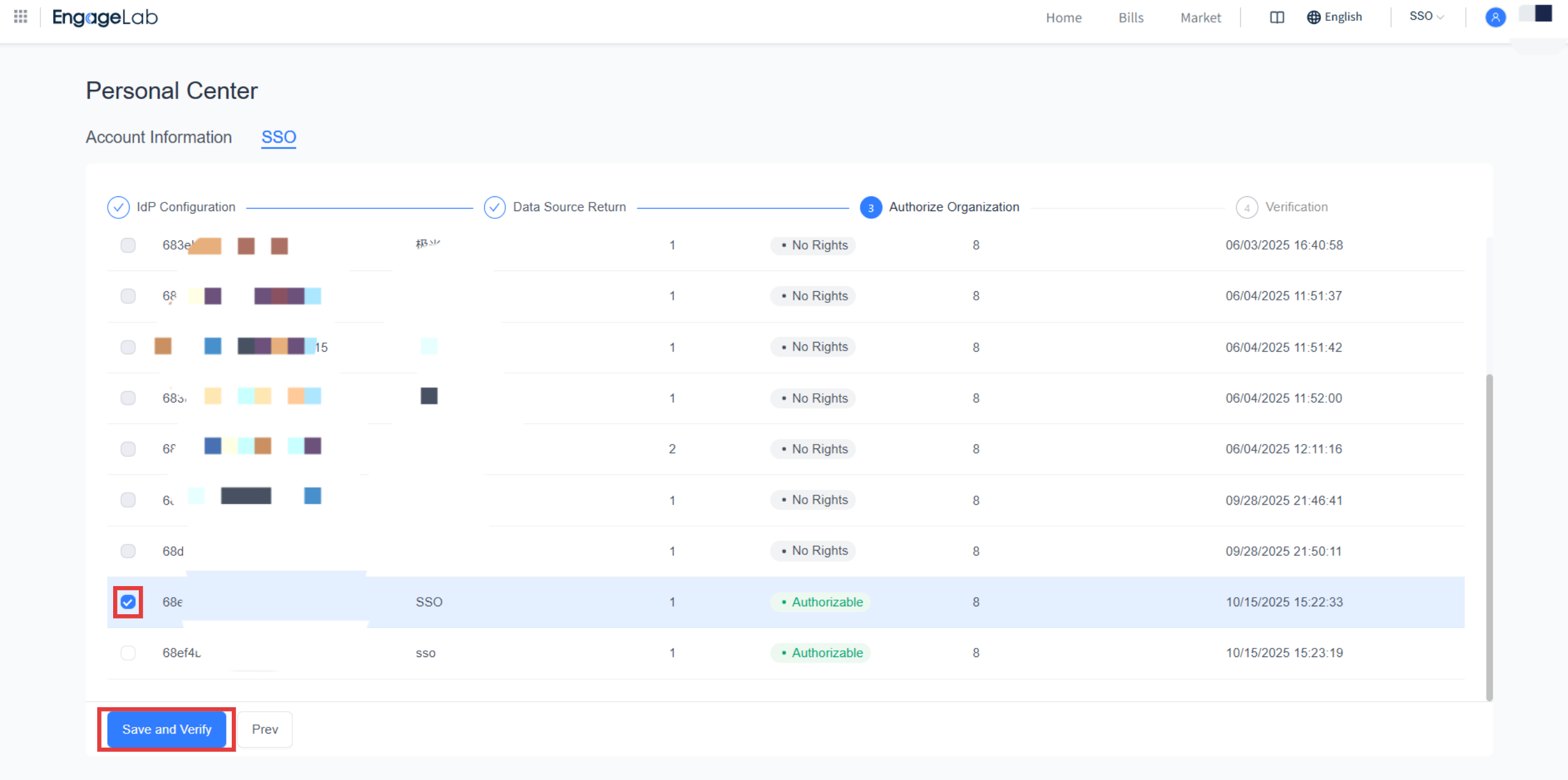

Organisationen autorisieren

Wählen Sie auf der Seite „Organisation autorisieren“ die Organisation aus, der der SSO-Dienst zugewiesen werden soll, und klicken Sie auf „Speichern“, um die Einstellungen zu übernehmen.

- Ein SSO-Dienst kann mehreren Organisationen zugewiesen werden; ebenso können für eine Organisation mehrere SSO-Dienste konfiguriert werden.

- Erscheint die Meldung „Keine Rechte“ oder „Autorisierungslimit erreicht“, wenden Sie sich bitte an den Vertrieb.

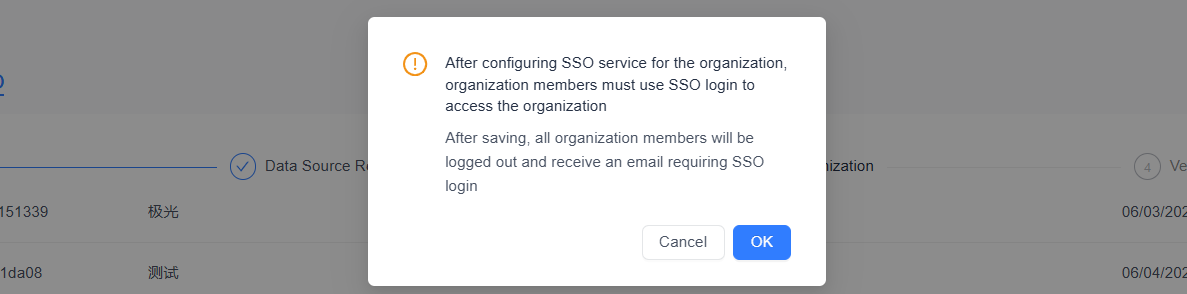

Nach Aktivierung der Konfiguration müssen sich die Mitglieder der Organisation über SSO anmelden.

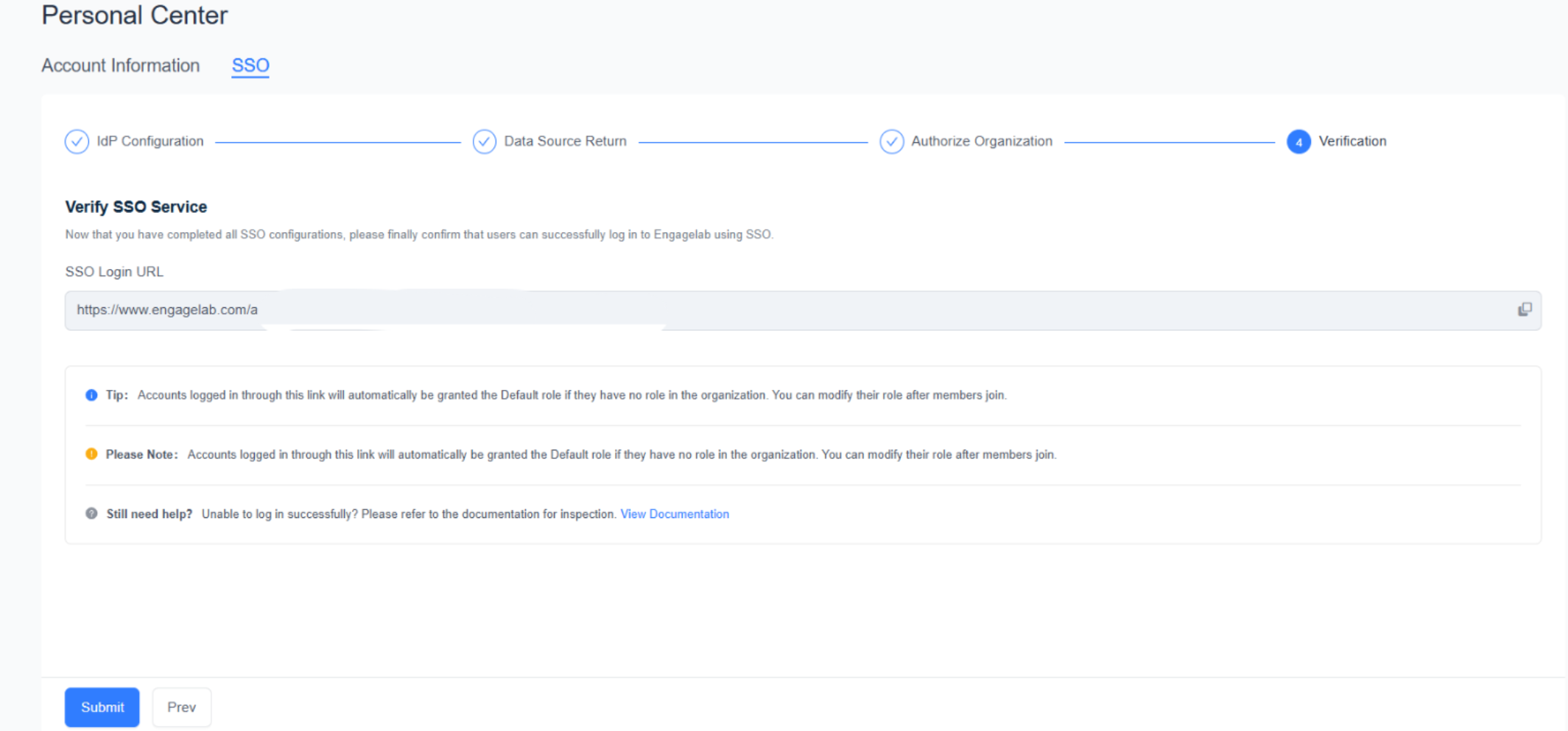

SSO-Dienst überprüfen

Testen Sie nach der Konfiguration, ob der SSO-Dienst über die SSO-Login-URL ordnungsgemäß funktioniert.

- Stellen Sie sicher, dass das Testkonto Mitglied der SSO-berechtigten Organisation in EngageLab ist und Zugriff auf die SSO-Anwendung im IdP erhalten hat.

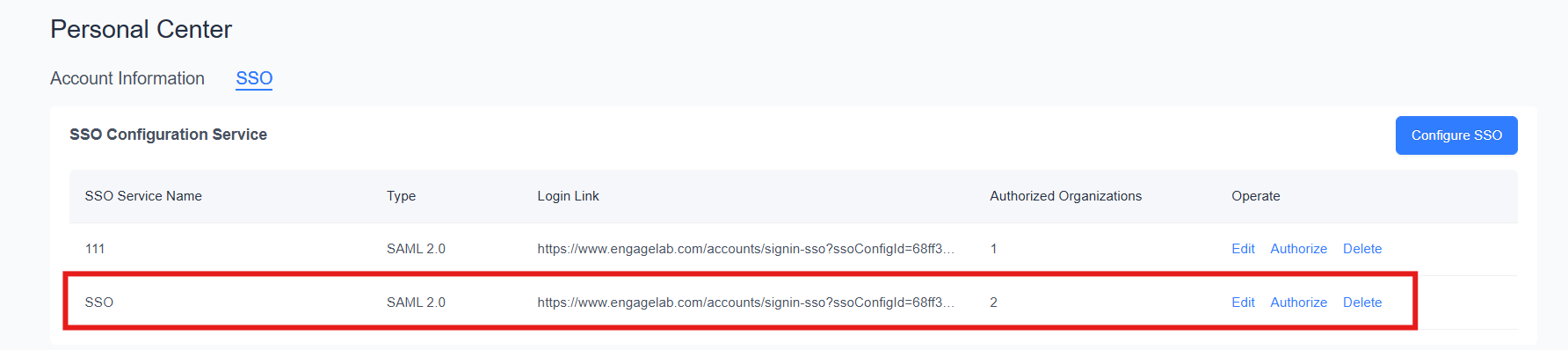

SSO-Liste

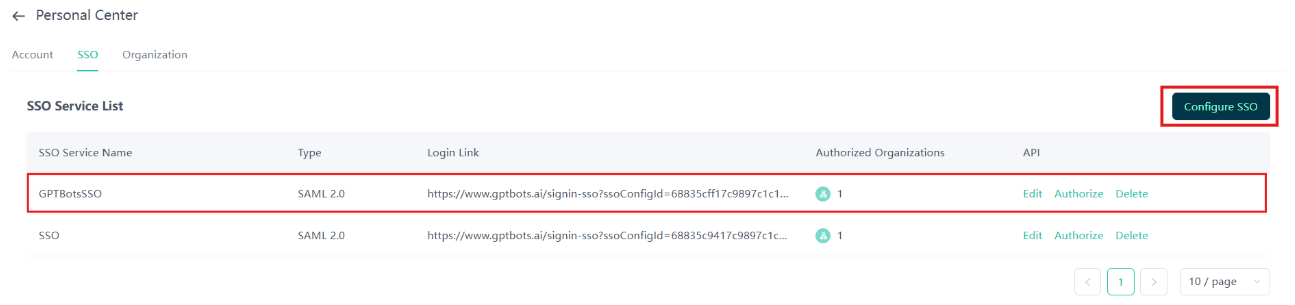

In der SSO-Diensteliste werden alle konfigurierten SSO-Dienste mit folgenden Schlüsselfeldern angezeigt:

| Feld | Beschreibung |

|---|---|

| SSO-Dienstname | Individueller Name des SSO-Dienstes |

| Typ | SSO-Protokolltyp |

| Login-Link | Link zum SSO-Login-Einstiegspunkt |

| Autorisierte Organisationen | Anzahl der aktuell durch den SSO-Dienst autorisierten Organisationen |

| Aktionen | Unterstützt „Bearbeiten“, „Autorisieren“ und „Löschen“ |

Durch Klicken auf eine beliebige Zeile öffnet sich automatisch der Dialog „SSO-Dienst-Details“.

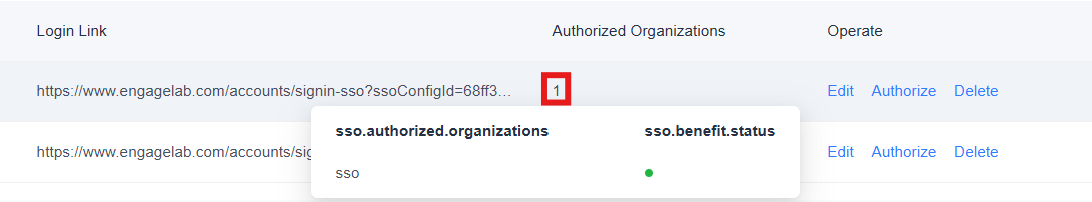

Beim Überfahren des Feldes „Autorisierte Organisationen“ mit der Maus wird eine detaillierte Liste der autorisierten Organisationen angezeigt.

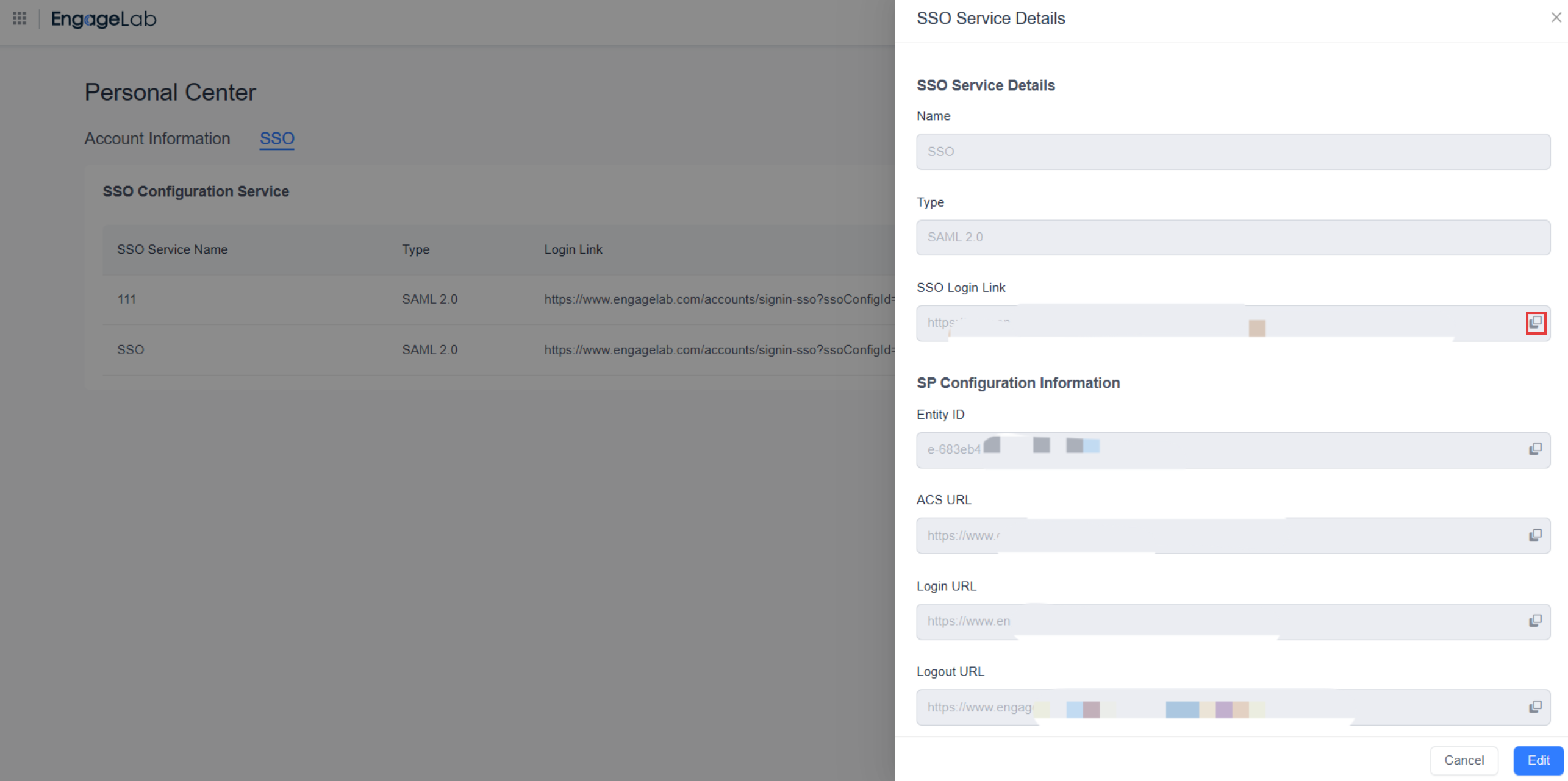

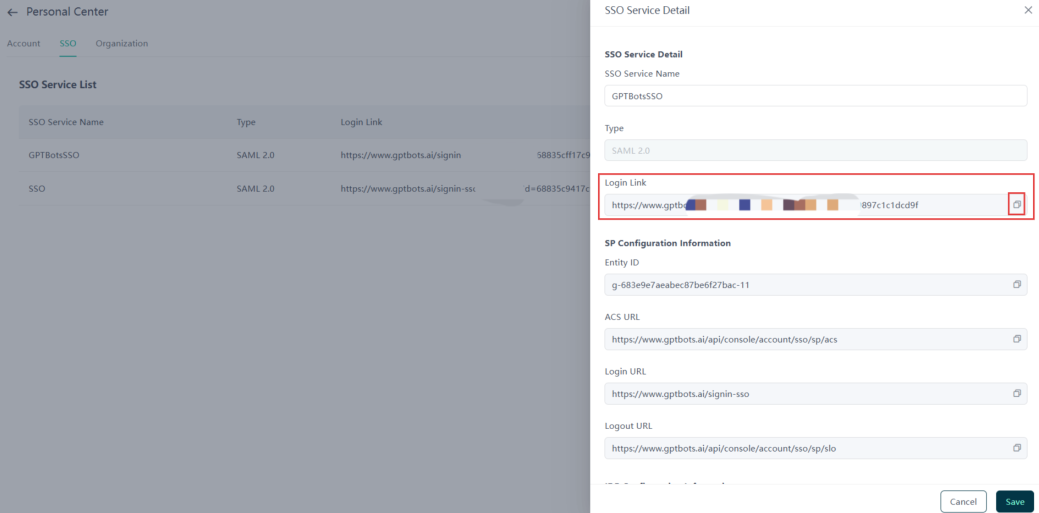

Bearbeiten

Klicken Sie auf „Bearbeiten“ oder auf eine beliebige Zeile, um die Detailansicht des SSO-Dienstes zu öffnen und Konfigurationsparameter einzusehen oder zu bearbeiten.

- Mit der Schaltfläche rechts können Sie Feldinhalte kopieren. Die Seite unterstützt nur die erneute Bearbeitung der IdP-Konfigurationsdaten; andere Felder sind schreibgeschützt.

Vom SP generierte Konfigurationsdaten

- Entity ID: Eindeutige Kennung des SP (Service Provider) im IdP

- ACS URL: Assertion Consumer Service-Adresse, empfängt SAML-Assertions vom IdP

- Login-URL: Einstiegspunkt für SSO-Login

- Logout-URL: Einstiegspunkt für SSO-Logout

Vom IdP zurückgegebene Konfigurationsdaten

- X.509-Zertifikat (base64): Identity Provider-Zertifikat. Zertifikate haben ein Ablaufdatum; bitte rechtzeitig aktualisieren.

- Login-URL: Login-Adresse des IdP

- Logout-URL: Logout-Adresse des IdP

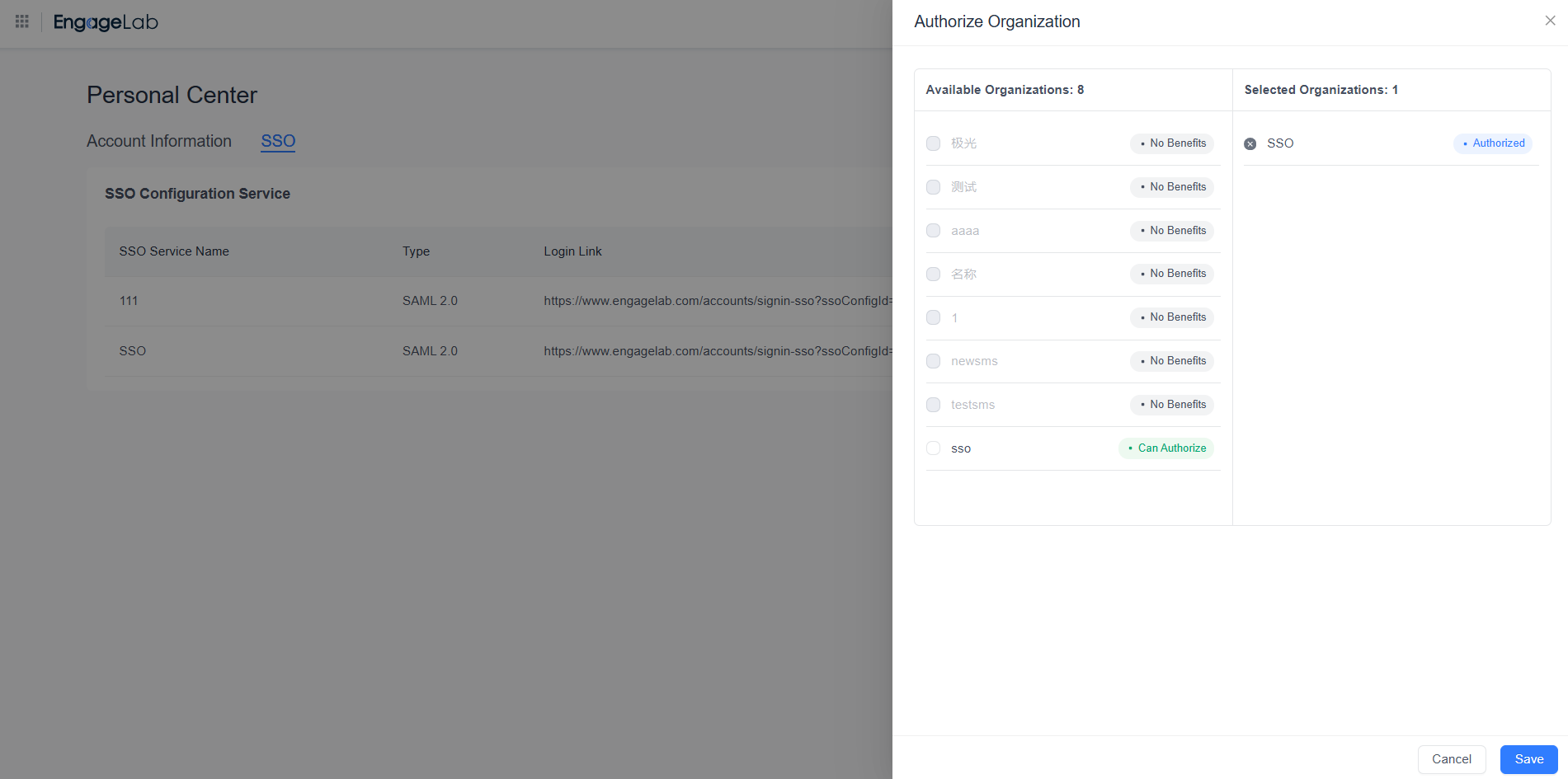

Autorisierte Organisationen

Klicken Sie auf „Autorisieren“, um die Seitenleiste für autorisierte Organisationen zu öffnen:

- Im linken Bereich werden verfügbare Organisationen angezeigt, im rechten Bereich autorisierte Organisationen.

- Nur Organisationen mit SSO-Berechtigung können autorisiert werden. Sollte die gewünschte Organisation keine SSO-Berechtigung haben oder das Limit erreicht sein, wenden Sie sich bitte an den Vertrieb.

- Nach Autorisierung oder Entzug der Autorisierung erhalten betroffene Mitglieder eine E-Mail-Benachrichtigung und müssen sich neu authentifizieren.

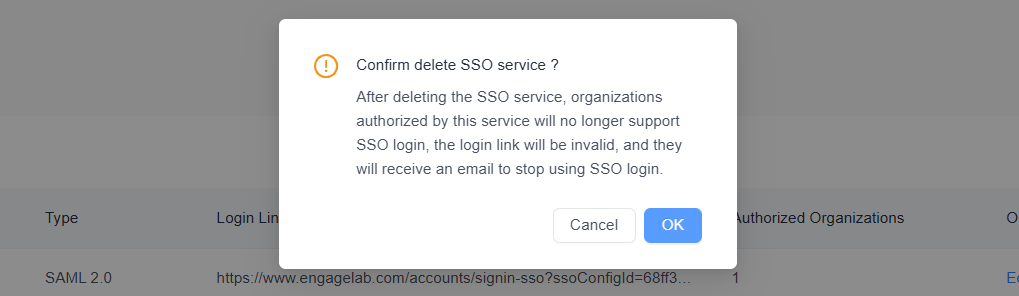

SSO-Dienst löschen

Klicken Sie auf „Löschen“, um die aktuelle SSO-Dienst-Konfiguration zu entfernen. Bitte gehen Sie vorsichtig vor, da der SSO-Dienst nach der Löschung nicht mehr zur Verfügung steht und betroffene Mitglieder sich nicht mehr über diesen Dienst anmelden können.

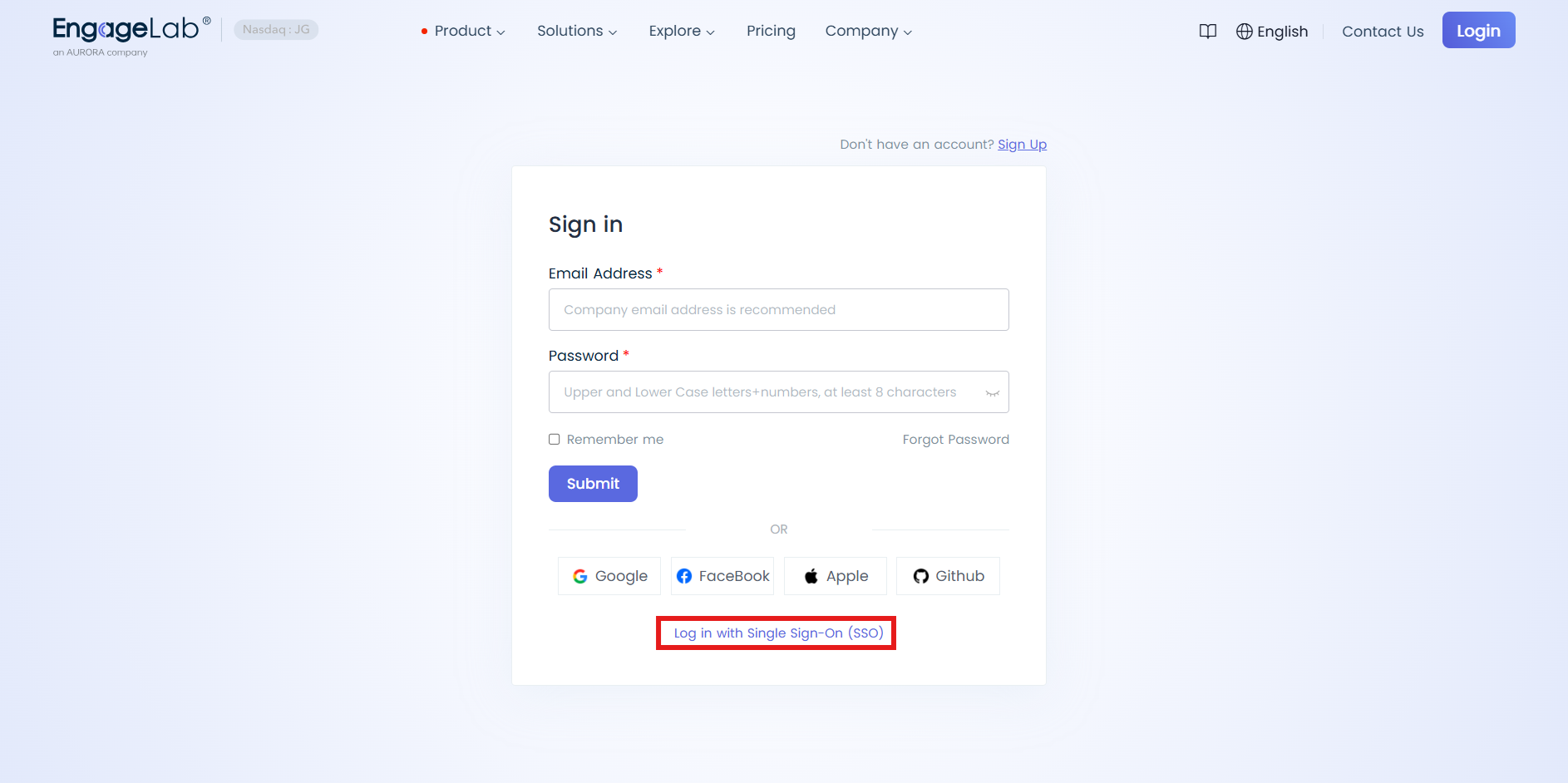

Anmeldung über die SSO-Seite der offiziellen Website

Öffnen Sie die EngageLab-Anmeldeseite und klicken Sie auf „SSO-Login“.

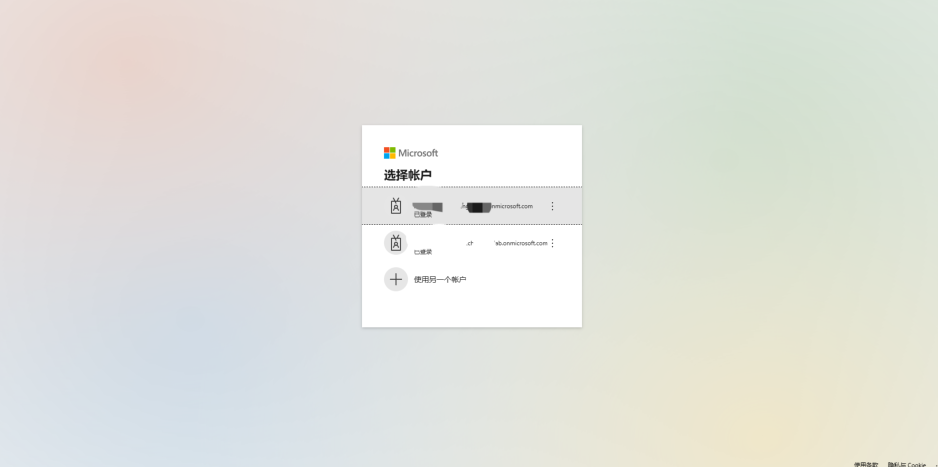

Geben Sie die bei EngageLab registrierte E-Mail-Adresse ein. Das System ermittelt die zuletzt genutzte SSO-Organisation und leitet den Login entsprechend dem für diese Organisation konfigurierten SSO-Dienst weiter.

- Wenn für die Organisation mehrere SSO-Dienste konfiguriert sind und Ihr Konto mit mehreren SSO-Diensten verknüpft ist, werden Sie aufgefordert, den gewünschten SSO-Dienst für die Anmeldung auszuwählen.

- Ist nur ein SSO-Dienst vorhanden, erfolgt die Weiterleitung automatisch.

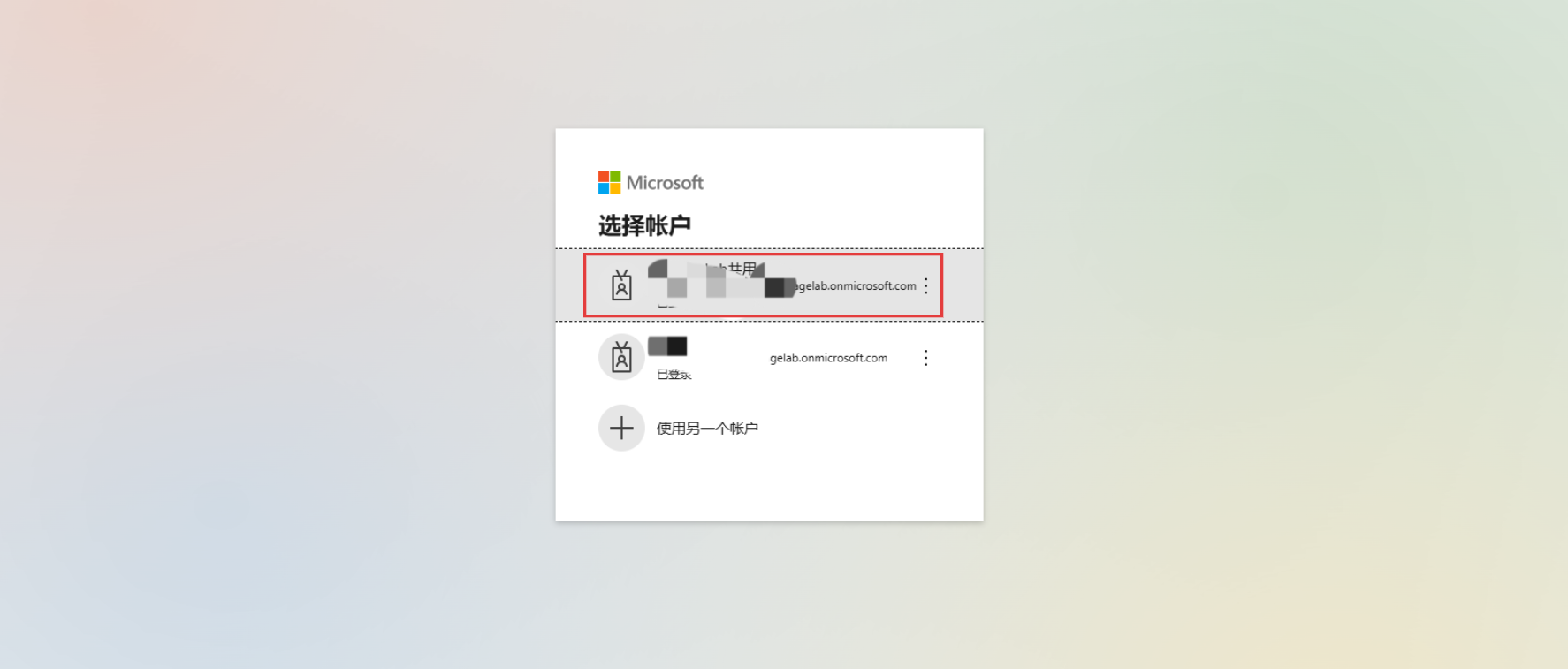

Das System leitet auf die IdP-Anmeldeseite weiter, wo Sie Ihre Zugangsdaten eingeben. Nach erfolgreicher Authentifizierung werden Sie zurück zu EngageLab geleitet und sind angemeldet.

Häufige Fehler beim Login

Konto existiert nicht

Prüfen Sie, ob die eingegebene E-Mail-Adresse bei EngageLab registriert ist oder ob Sie sich bereits über einen SSO-Link angemeldet haben. Sind Sie nicht registriert, können Sie sich über den SSO-Link anmelden – das System erstellt dann automatisch ein Konto.E-Mail-Adresse stimmt nicht überein

Wenn die eingegebene E-Mail-Adresse nicht mit der im IdP-Konto konfigurierten E-Mail-Adresse übereinstimmt, erscheint eine Fehlermeldung.

Prüfen Sie die E-Mail-Adresse im IdP-Konto. Bei Problemen wenden Sie sich bitte an Ihre:n Administrator:in.Organisation hat SSO-Login nicht aktiviert

Die beigetretene oder erstellte Organisation hat SSO-Login nicht aktiviert. Bitte wenden Sie sich an die Administration, um den SSO-Dienst für die Organisation zu aktivieren.

SSO-spezifischer Link-Login

SSO-Login-Link teilen

Als Organisationsgründer:in loggen Sie sich bei EngageLab ein, navigieren zu „Persönlicher Bereich > SSO“, wählen den SSO-Dienst der Zielorganisation, kopieren den SSO-Login-Link und teilen diesen mit den Mitgliedern.

Anmeldeprozess

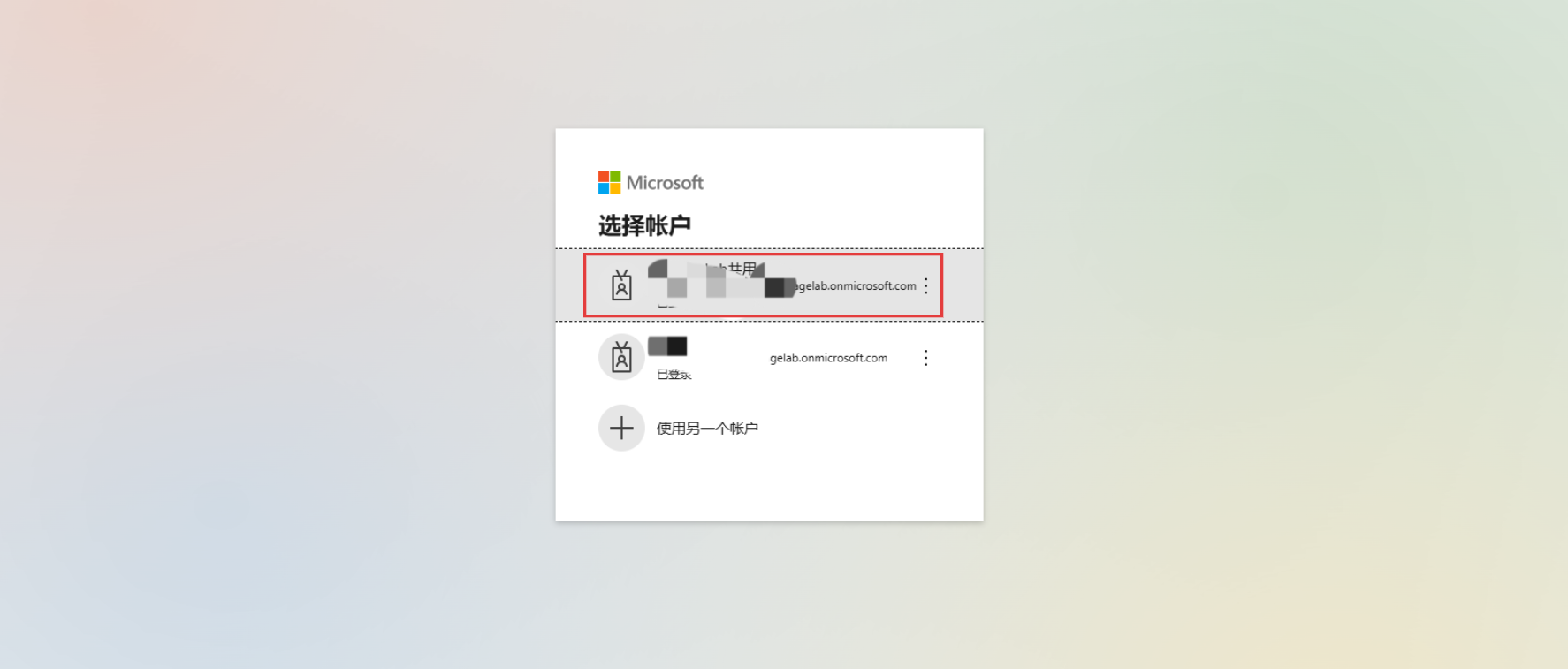

Mitglieder klicken auf den SSO-Login-Link und werden auf die IdP-Anmeldeseite weitergeleitet.

Nach Abschluss der Anmeldung beim IdP werden die Mitglieder zur EngageLab-Konsole weitergeleitet, wo die E-Mail-Adresse des IdP-Logins mit der EngageLab-Konto-E-Mail abgeglichen wird.

Im Normalfall gelangen Mitglieder mit SSO-Berechtigung für die Organisation automatisch in die zuletzt genutzte SSO-Organisation.

Folgende Sonderfälle können auftreten:

- Ist die im IdP-Konto konfigurierte E-Mail-Adresse nicht auf der EngageLab-Plattform registriert, wird automatisch ein Konto erstellt, zur Seite zur Konfiguration der persönlichen Daten weitergeleitet und folgende Meldung angezeigt:

„Ihr Konto hat keine Berechtigung für eine SSO-Organisation. Bitte wenden Sie sich an die Administration zur Autorisierung.“ - Ist das Konto registriert, aber keiner Organisation beigetreten oder hat keine erstellt, erscheint:

„Ihr Konto hat keine Berechtigung für eine SSO-Organisation. Bitte wenden Sie sich an die Administration zur Autorisierung.“ - Ist das Konto registriert und einer Organisation beigetreten oder hat eine erstellt, aber keine Berechtigung für die durch den SSO-Dienst autorisierte Organisation, wird zur Organisationsliste weitergeleitet. Dort wählen Sie die gewünschte Organisation und wechseln ggf. die Anmeldemethode.

- Ist die im IdP-Konto konfigurierte E-Mail-Adresse nicht auf der EngageLab-Plattform registriert, wird automatisch ein Konto erstellt, zur Seite zur Konfiguration der persönlichen Daten weitergeleitet und folgende Meldung angezeigt:

Hinweis:

Um über den SSO-Login-Link auf eine Organisation zuzugreifen, lassen Sie Ihre E-Mail-Adresse von der Administration als Mitglied der SSO-Organisation hinzufügen.

Häufige Fehler beim Login

- Anmeldung am IdP nicht möglich

Wenn Ihr IdP-Konto keine Zugriffsrechte für die SSO-Anwendung hat, tritt beim Login über den SSO-Link ein Fehler auf. Bitte wenden Sie sich an die IdP-Administration, um die Zugriffsrechte zu erhalten.

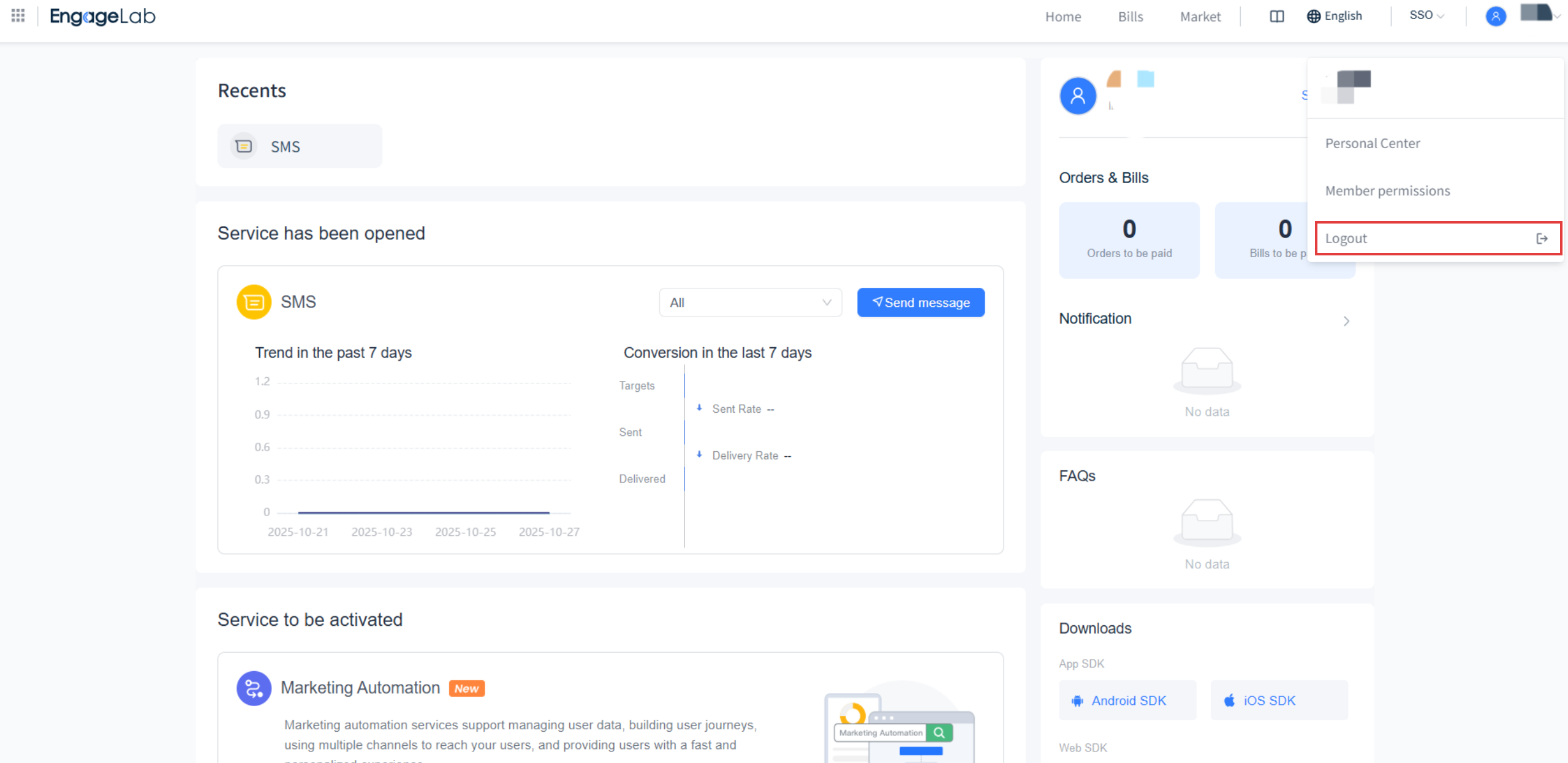

Abmelden vom Konto

Beim Logout im SSO-Login-Status unterscheidet sich der Ablauf von der regulären Abmeldung:

Nach dem Klick auf „Abmelden“ ruft das System automatisch die Logout-URL des IdP auf, um ein globales Logout beim IdP durchzuführen.

Nach dem Logout ist eine erneute Authentifizierung am IdP erforderlich, um sich wieder anzumelden.

Sie möchten die Zugriffsverwaltung in Ihrem Unternehmen effizienter und sicherer gestalten?

Jetzt SSO mit EngageLab integrieren und von zentraler Anmeldung, reduzierten IT-Kosten und gesteigerter Sicherheit profitieren.