Para reforzar la seguridad de los clientes, las empresas deben optar por el uso de OTP (contraseña de un solo uso). Ya sea para una transacción o la actualización de una cuenta, cualquier acción sensible puede poner en riesgo la identidad, los datos o el dinero del usuario.

Gracias a las contraseñas de un solo uso, la identificación de los usuarios se simplifica notablemente. Cuando se introduce el código secreto, se garantiza que solo la persona autorizada participa en el proceso.

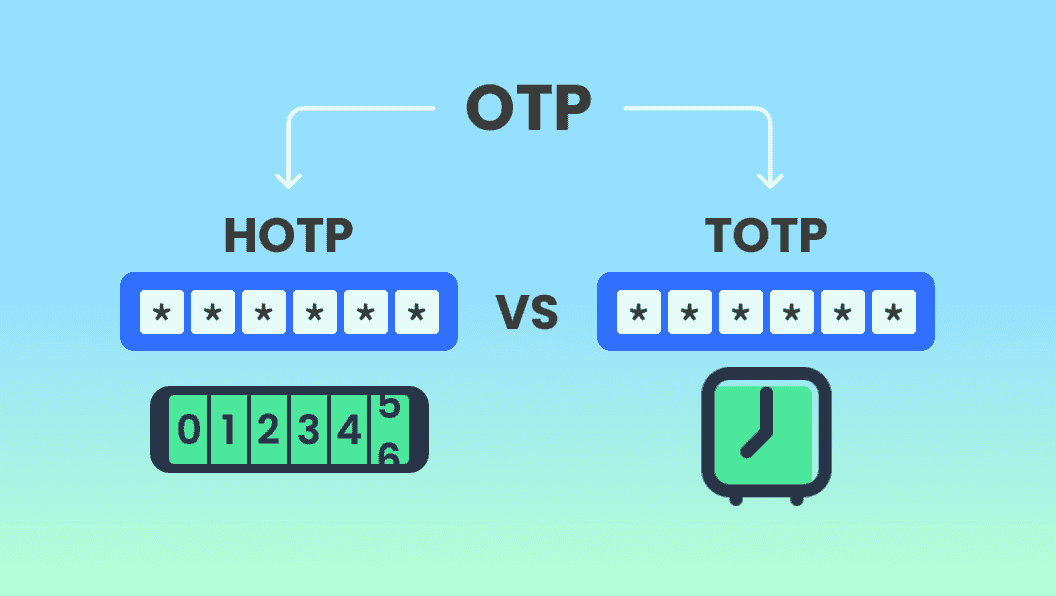

Con el tiempo, las OTP han evolucionado. Ahora existen variantes como HOTP y TOTP. Analicemos en detalle en qué consisten y cuál puede ser la opción más adecuada para tu negocio.

Parte 1. Qué es OTP: la base de la autenticación moderna

Las contraseñas de un solo uso suponen un salto cualitativo en la seguridad de la autenticación, ya que solucionan vulnerabilidades críticas presentes en los sistemas tradicionales de contraseñas. En esencia, las OTP son credenciales generadas dinámicamente que solo tienen validez durante una única sesión de autenticación o durante un breve periodo de tiempo. Esta naturaleza temporal cambia radicalmente el panorama de la seguridad: incluso si un atacante intercepta una OTP, esta pierde su valor casi de inmediato.

La implantación de sistemas de contraseñas de un solo uso varía según el sector y el caso de uso. En la banca, es habitual encontrar OTP que se envían por SMS para verificar transacciones, mientras que en entornos empresariales se recurre a dispositivos físicos de seguridad o aplicaciones de autenticación. El sector sanitario ha adoptado soluciones OTP para proteger datos sensibles de pacientes y cumplir con normativas estrictas como HIPAA. Incluso las redes sociales ya ofrecen autenticación en dos pasos (2FA) basada en OTP para proteger las cuentas de los usuarios.

No obstante, no todos los métodos de entrega de OTP garantizan el mismo nivel de seguridad. Las OTP enviadas por SMS, aunque prácticas, son cada vez más vulnerables a ataques sofisticados como el SIM swapping o la explotación del protocolo SS7. Entre las alternativas más seguras destacan:

- Aplicaciones de autenticación (Google Authenticator, Microsoft Authenticator)

- Dispositivos físicos de seguridad (YubiKey, RSA SecurID)

- Aprobaciones mediante notificaciones push

- Sistemas de verificación biométrica

La base criptográfica de los sistemas OTP garantiza que cada contraseña generada sea única e impredecible desde el punto de vista matemático. Las implementaciones más avanzadas pueden emplear algoritmos como SHA-256 o SHA-3 en lugar del SHA-1 original, ofreciendo así una protección superior frente a ataques de fuerza bruta. A medida que evolucionan las amenazas digitales, también lo hacen las tecnologías de contraseñas de un solo uso, con innovaciones como algoritmos resistentes a la computación cuántica que ya empiezan a surgir.

Parte 2. Qué es HOTP: la autenticación basada en contador

HOTP (contraseña de un solo uso basada en HMAC) representa la primera gran evolución en la tecnología de contraseñas de un solo uso, al introducir un sistema basado en contador que revolucionó la seguridad en la autenticación. Desarrollado como parte del estándar RFC 4226, HOTP proporciona un marco robusto para generar contraseñas de un solo uso sin necesidad de conexión continua a la red, lo que lo convierte en una opción ideal para usos offline.

Explicación del algoritmo HOTP: una mirada a la mecánica criptográfica

El proceso de generación de HOTP es una combinación elegante de principios criptográficos y soluciones de ingeniería práctica. En el núcleo se encuentra el algoritmo HMAC (código de autenticación de mensajes basado en hash), que crea una huella digital única a partir de dos componentes esenciales: una clave secreta conocida únicamente por el servidor de autenticación y el dispositivo cliente, y un contador incremental que cambia con cada generación de OTP.

El proceso técnico se desarrolla en varias fases precisas:

- Inicialización: Se distribuye de forma segura una clave secreta tanto al servidor de autenticación como al dispositivo cliente (como un dispositivo físico o una app de teléfono móvil).

- Sincronización del contador: Ambos sistemas mantienen el mismo valor de contador, que parte de 0 y se incrementa con cada generación de contraseña de un solo uso.

- Cálculo HMAC: El sistema calcula HMAC-SHA-1(ClaveSecreta, Contador) para obtener un valor hash de 160 bits.

- Truncado dinámico: Mediante un sofisticado proceso de manipulación de bits, este hash se convierte en un número de 6 a 8 dígitos, fácil de utilizar por el usuario.

- Presentación: Finalmente, la OTP se muestra al usuario para la autenticación.

Una de las principales ventajas de HOTP es su fiabilidad en entornos sin conexión. Imagine a un empleado de banca accediendo a un sistema financiero seguro en una ubicación remota sin acceso a Internet. Su token físico es capaz de generar códigos HOTP válidos incluso sin conectividad, ya que la sincronización depende únicamente del valor del contador y no de la comunicación en tiempo real con el servidor.

Sin embargo, esta fortaleza también puede acarrear ciertas vulnerabilidades. Si un usuario genera varios códigos HOTP sin utilizarlos (por ejemplo, pulsando varias veces el botón del token), el contador del dispositivo puede adelantarse al del servidor. Esta desincronización puede provocar fallos de autenticación, requiriendo procedimientos de resincronización manual que pueden resultar complicados para los usuarios finales.

Parte 3. Qué es TOTP: La revolución de la autenticación basada en el tiempo

Los sistemas de Contraseña de un Solo Uso basada en Tiempo (TOTP) suponen un avance significativo respecto a HOTP, ya que solucionan muchas de sus limitaciones prácticas y aportan nuevos beneficios en materia de autenticación y seguridad. Definido en el RFC 6238, TOTP sustituye el contador incremental por un valor basado en el tiempo, creando así una experiencia de autenticación más sencilla y segura.

Algoritmo TOTP explicado: Precisión temporal para mejorar la seguridad

La innovación clave de TOTP reside en el uso del tiempo como variable dinámica para la generación de contraseñas de un solo uso. El proceso parte de la misma base que HOTP —una clave secreta compartida entre el servidor y el cliente— pero, en lugar de un contador, utiliza la marca de tiempo Unix actual dividida en intervalos de tiempo (generalmente de 30 segundos).

El proceso de generación paso a paso explica por qué TOTP se ha convertido en la opción preferida para la mayoría de aplicaciones modernas:

- Captura temporal: El sistema toma la marca de tiempo actual y la divide por el intervalo de tiempo (por ejemplo, 30 segundos), generando así un contador temporal que cambia periódicamente.

- Cálculo HMAC: Igual que en HOTP, el sistema calcula HMAC-SHA-1(ClaveSecreta, ContadorTemporal).

- Truncamiento y visualización: El mismo método de truncamiento dinámico produce el código final de 6 a 8 dígitos que se muestra al usuario.

El enfoque basado en el tiempo aborda varios problemas clave:

- Sincronización automática: Los desajustes de contador ya no son un problema: ambos sistemas solo necesitan relojes con una precisión razonable (generalmente con un margen de ±30 segundos).

- Limitación temporal estricta: Los códigos suelen caducar tras 30-60 segundos, lo que reduce drásticamente la ventana de posible uso indebido.

- Regeneración predecible: El usuario sabe exactamente cuándo se generará un nuevo código, lo que mejora la experiencia de uso.

Esta arquitectura explica por qué TOTP se ha convertido en la opción más utilizada en aplicaciones de consumo. Cuando accede a su correo electrónico con aplicaciones de autenticación como Google Authenticator o entra en recursos corporativos con Microsoft Authenticator, se beneficia del sólido modelo de seguridad de TOTP. La elegancia de este sistema radica en su simplicidad y eficacia: no requiere hardware especial, basta con un móvil con una aplicación de autenticación y un reloj con precisión razonable.

Parte 4. HOTP vs TOTP: Diferencias y ventajas

Al evaluar los sistemas de contraseñas de un solo uso, comprender las diferencias fundamentales entre las implementaciones basadas en HMAC (HOTP) y las basadas en tiempo (TOTP) es clave para tomar decisiones de seguridad informadas. Ambos protocolos comparten la misma base criptográfica, pero difieren notablemente en su funcionamiento y en sus implicaciones para la seguridad. Por ello, conocer las diferencias entre HOTP y TOTP permite seleccionar el sistema de autenticación más adecuado según las necesidades y el contexto de uso.

Tabla comparativa HOTP vs TOTP

| Característica | HOTP (RFC 4226) | TOTP (RFC 6238) |

|---|---|---|

| Algoritmo base | HMAC-SHA-1 | HMAC-SHA-1 |

| Variable dinámica | Contador incremental | Sello de tiempo Unix/intervalo de tiempo |

| Periodo de validez | Hasta su uso o la siguiente generación | 30-60 segundos (normalmente) |

| Sincronización | Requiere sincronización del contador | Automática mediante los relojes del sistema |

| Funcionamiento sin conexión | Totalmente compatible | Requiere sincronización inicial de la hora |

| Dependencia del reloj | Ninguna | Crítica (tolerancia de ±30 s) |

| Casos de uso habituales | Dispositivos bancarios, entorno militar | Aplicaciones de autenticación, servicios en la nube (SaaS) |

| Riesgo de ataque de repetición | Medio (mayor periodo de validez) | Bajo (ventana temporal limitada) |

| Experiencia de usuario | Puede resultar confuso | Más intuitiva |

Comparación de mecanismos de generación

La diferencia fundamental reside en cómo cada sistema produce su valor dinámico. HOTP utiliza un contador incremental sencillo que avanza con cada generación de contraseñas de un solo uso. Es decir, cada vez que se pulsa el botón de un dispositivo físico, el contador aumenta en uno. Por el contrario, TOTP calcula su valor dinámico tomando el sello de tiempo Unix actual (número de segundos desde el 01/01/1970) y dividiéndolo por un intervalo de tiempo (normalmente, 30 segundos). Este tipo de mecanismos son esenciales para la seguridad digital y la autenticación multifactor, ya que permiten generar contraseñas de un solo uso de forma segura y fiable.

Ejemplo práctico:

Ejemplo práctico:

- Un dispositivo bancario que emplea HOTP podría generar códigos en esta secuencia: 429871; 390482; 758294.

- Un código TOTP en Google Authenticator cambiaría automáticamente cada 30 segundos: 456123 (hasta las 11:30:00); 982734 (a partir de las 11:30:01).

Necesidades de sincronización

El enfoque basado en contador de HOTP puede generar desafíos de sincronización. Si un usuario genera cinco códigos pero solo utiliza el tercero, los contadores del servidor y del cliente se desincronizan en dos pasos. Esto obliga a realizar una intervención administrativa para volver a sincronizar, normalmente introduciendo una secuencia de contraseñas de un solo uso válidas.

TOTP elimina por completo este problema al basarse en el tiempo, que se alinea automáticamente entre sistemas. Siempre que los relojes del cliente y del servidor estén razonablemente alineados (habitualmente dentro de ±30 segundos), no se requiere intervención manual. Por eso, TOTP resulta mucho más sencillo de gestionar en despliegues a gran escala de seguridad digital y autenticación multifactor.

Análisis de seguridad: ventajas y limitaciones

1 Perfil de seguridad de HOTP

- Ventajas:

- Fiabilidad sin conexión: Ideal para entornos sin acceso constante a la red.

- Generación predecible: No depende de fuentes de tiempo externas.

- Acceso de emergencia: Las contraseñas de un solo uso no utilizadas permanecen válidas indefinidamente.

- Limitaciones:

- Desincronización del contador: Los desajustes requieren procedimientos manuales de restablecimiento.

- Periodo de vulnerabilidad prolongado: Las contraseñas de un solo uso interceptadas siguen siendo válidas hasta su uso.

- Vulnerabilidad ante phishing: El usuario no puede diferenciar entre contraseñas de un solo uso actuales y antiguas.

2 Mejoras de seguridad de TOTP

- Ventajas clave:

- Limitación temporal: El intervalo de validez de 30 segundos reduce drásticamente las oportunidades de ataque.

- Caducidad automática: Elimina el riesgo de contraseñas de un solo uso obsoletas.

- Resistencia al phishing: Incluso si el usuario revela accidentalmente una contraseña de un solo uso, esta caduca rápidamente.

- Sin gestión de contadores: Elimina una categoría completa de incidencias de soporte.

- Consideraciones de implementación:

- Requiere una sincronización horaria fiable.

- El desfase horario puede provocar problemas en sistemas aislados.

- Menos adecuado para entornos sin acceso inmediato a la red.

Evolución futura y enfoques híbridos en seguridad digital y autenticación multifactor

Los sistemas de seguridad digital modernos combinan cada vez más las fortalezas de ambas tecnologías:

- Mecanismos de respaldo: TOTP para el acceso habitual y contraseñas de un solo uso HOTP como respaldo.

- Autenticación reforzada: HOTP para operaciones de alto valor tras el inicio de sesión con TOTP.

- Sistemas adaptativos: Uso habitual de TOTP, cambiando a HOTP cuando no hay conexión.

Estándares emergentes como OCRA (OATH Challenge-Response Algorithm) se basan en estos cimientos y abordan sus limitaciones. El trabajo de la FIDO Alliance en autenticación sin contraseñas podría llegar a sustituir ambos métodos, pero los sistemas de autenticación de un solo uso seguirán siendo fundamentales para la compatibilidad con sistemas heredados y casos de uso específicos. Así, la seguridad digital y la autenticación multifactor continúan evolucionando para proteger tanto a las personas como a las organizaciones.

Parte 5. ¿Por qué EngageLab es una elección inteligente para la autenticación TOTP?

Las empresas necesitan una opción fiable para enviar contraseñas de un solo uso, en concreto, los TOTPs. La autenticación TOTP requiere que estos códigos se transmitan de forma confidencial y en el momento adecuado.

EngageLab es una excelente alternativa para el envío de TOTPs. Se trata de una potente plataforma de marketing multicanal que permite llegar a los usuarios a través de App Push, Web Push, SMS, Email, WhatsApp y OTP, todo desde un único lugar. Puede utilizarse tanto para enviar promociones como para verificar usuarios. EngageLab facilita la conexión en el momento oportuno y por el canal más adecuado.

EngageLab OTP – Verificación rápida, segura y global

- Fácil integración: Conectar con solo 2 APIs, de manera rápida y sin complicaciones.

- Entrega multicanal: Enviar OTPs por SMS, WhatsApp, voz o email con reenvío automático en caso de fallos.

- Totalmente personalizable: Controlar la longitud, validez, plantillas y reglas de reenvío de los OTP.

- Protección inteligente: Funciones integradas contra bots para una verificación segura.

- Analítica avanzada: Supervisar entregas, conversiones y comportamiento de usuarios en tiempo real.

La API OTP de EngageLab está diseñada con gran seguridad para proteger frente a ataques y garantizar la privacidad de los datos de los usuarios. Es apta para empresas de cualquier tamaño y puede escalar fácilmente a medida que su empresa crece.

El servicio cumple con la normativa global y regional, y tiene cobertura en más de 200 países y regiones.

Conclusión

Las contraseñas de un solo uso son imprescindibles hoy en día. Tanto HOTP como TOTP presentan ventajas e inconvenientes, aunque TOTP es la opción más extendida por su mayor seguridad. Hemos comparado ambos métodos para ayudarle a elegir el más adecuado según sus necesidades. Para un envío fiable de TOTP y una autenticación TOTP segura, EngageLab es una opción excelente. Es una solución rápida, escalable y personalizable para enviar TOTPs a nivel mundial. Póngase en contacto con nosotros e indíquenos sus necesidades para lograr la solución ideal de autenticación TOTP.

Empezar gratis