Configuration SSO Microsoft Azure

Ce guide explique comment configurer l'authentification unique SAML (SSO) sur la plateforme EngageLab en utilisant Microsoft Azure.

Veuillez suivre le guide de la page configuration SSO d'EngageLab pour des étapes détaillées.

Prérequis

- Accès administrateur à Microsoft Azure

- Un compte EngageLab enregistré avec une organisation créée, et l'organisation doit disposer des privilèges SSO (si ce n'est pas activé, veuillez contacter le service commercial)

Créer une application SAML dans Azure

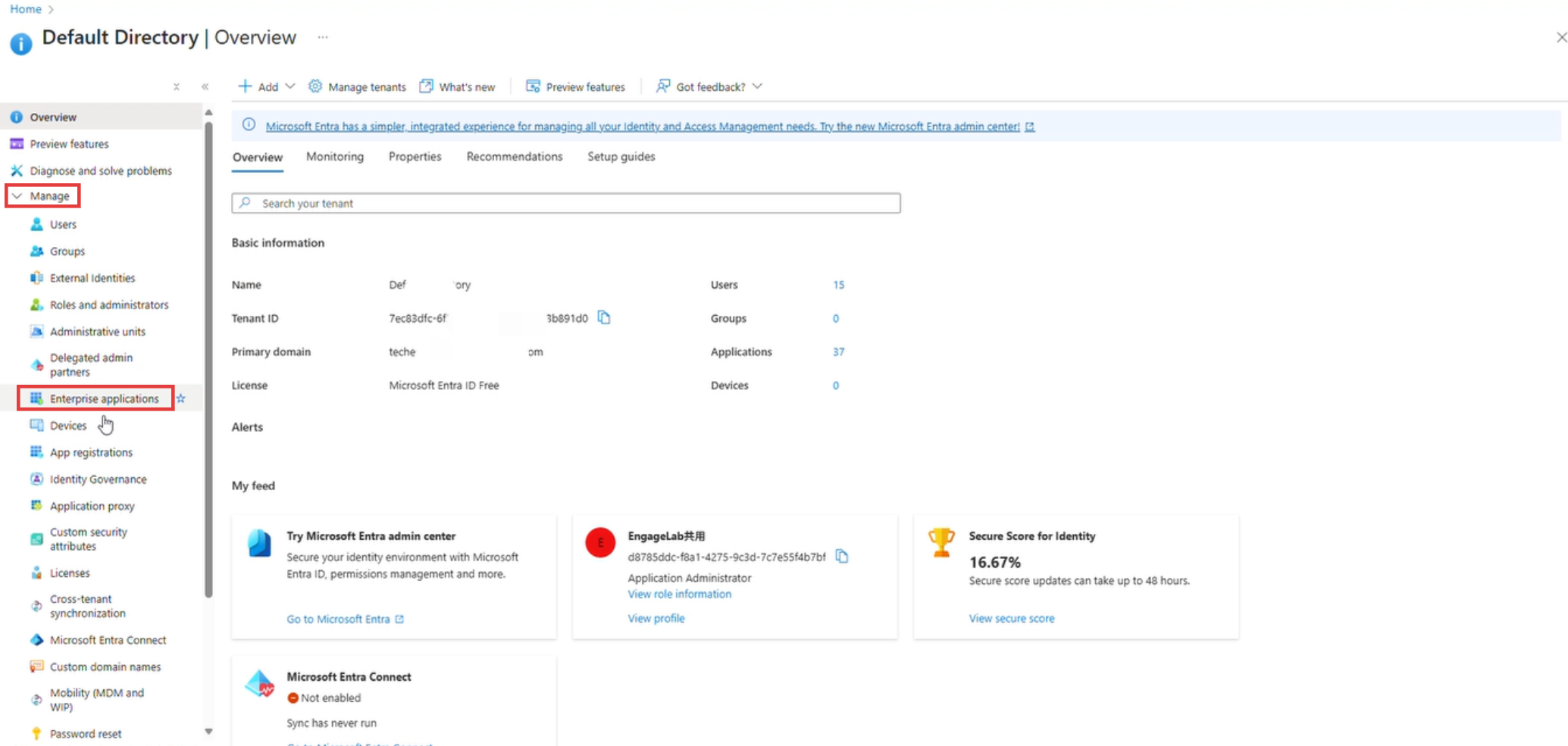

- Connectez-vous au centre d'administration Microsoft Azure et cliquez sur "Gérer Microsoft Entra ID" depuis n'importe quel point d'entrée.

- Accédez à la page "Gérer > Applications d'Entreprise".

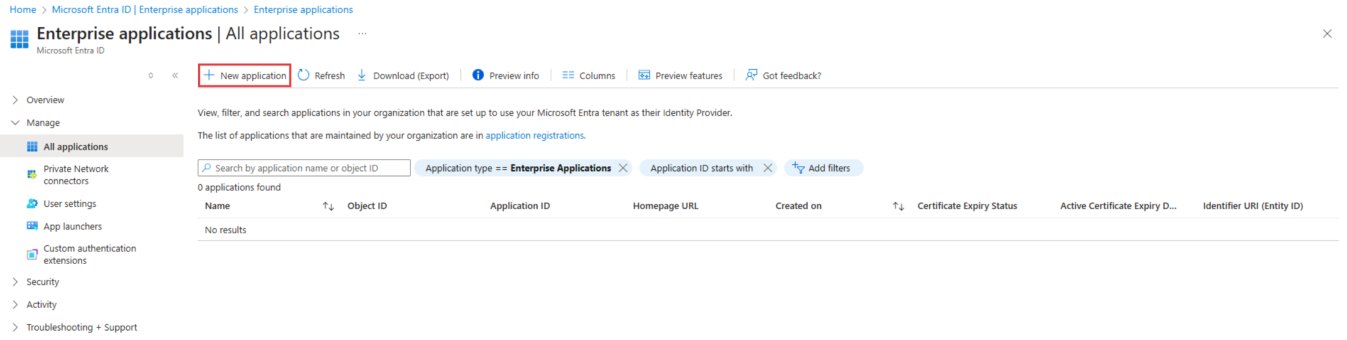

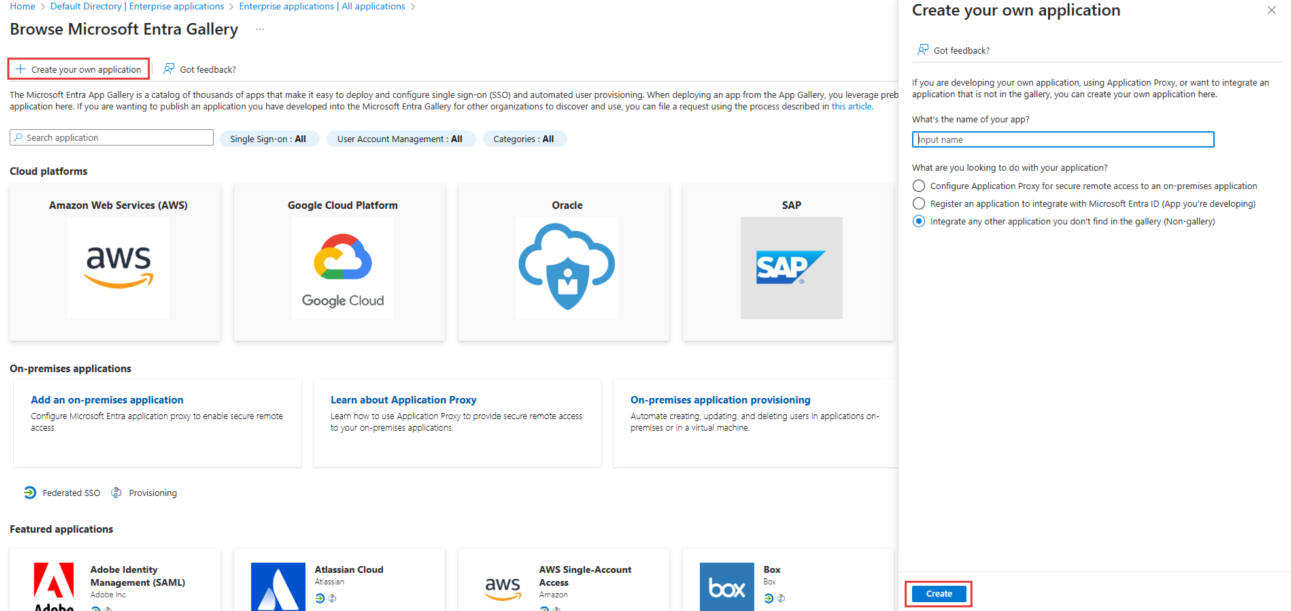

- Cliquez sur "Nouvelle application."

- Saisissez le nom de l'application et terminez la création.

Le nom de l'application peut être personnalisé. Après avoir cliqué, attendez quelques secondes que le système charge la page.

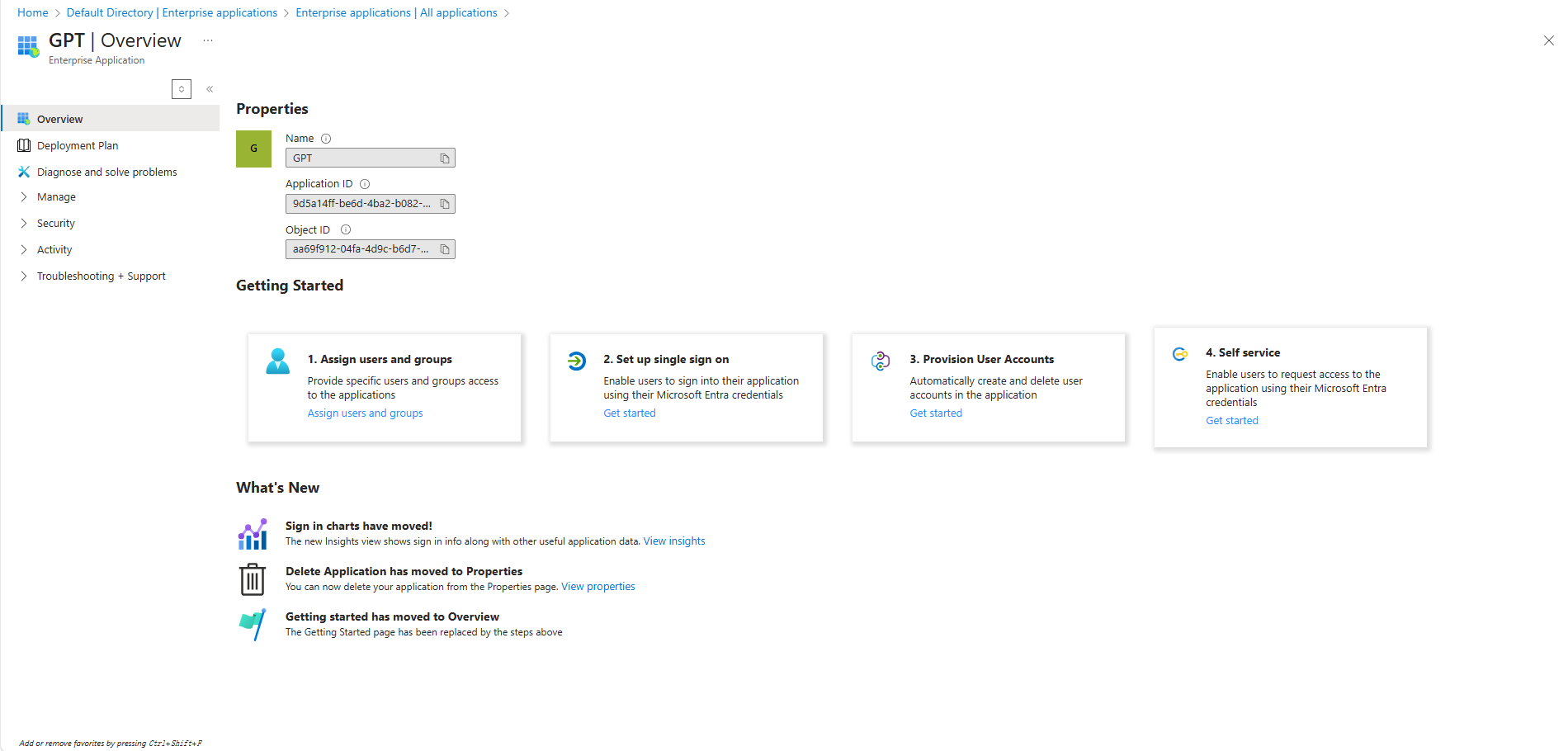

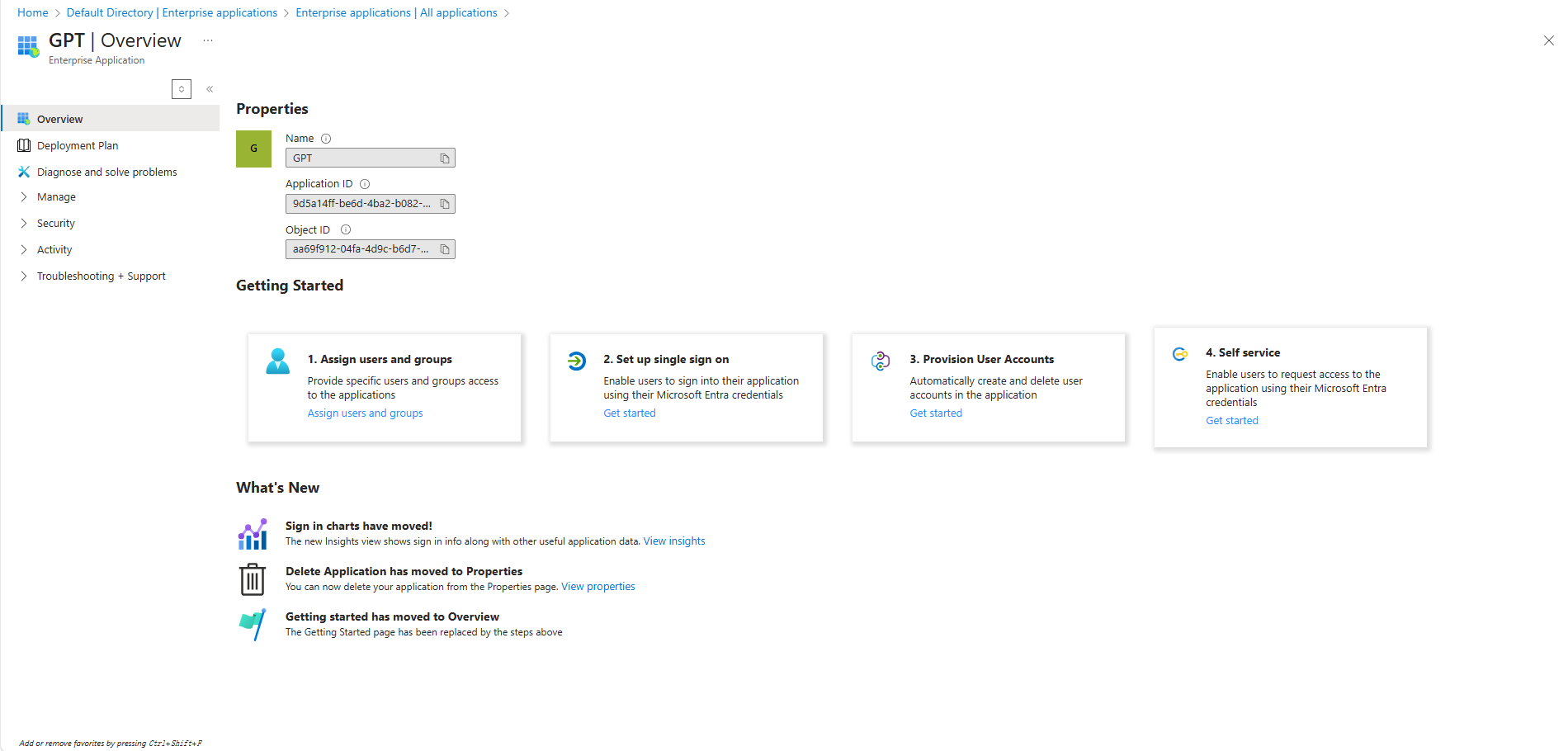

- Le système redirigera automatiquement vers la page des paramètres de l'application.

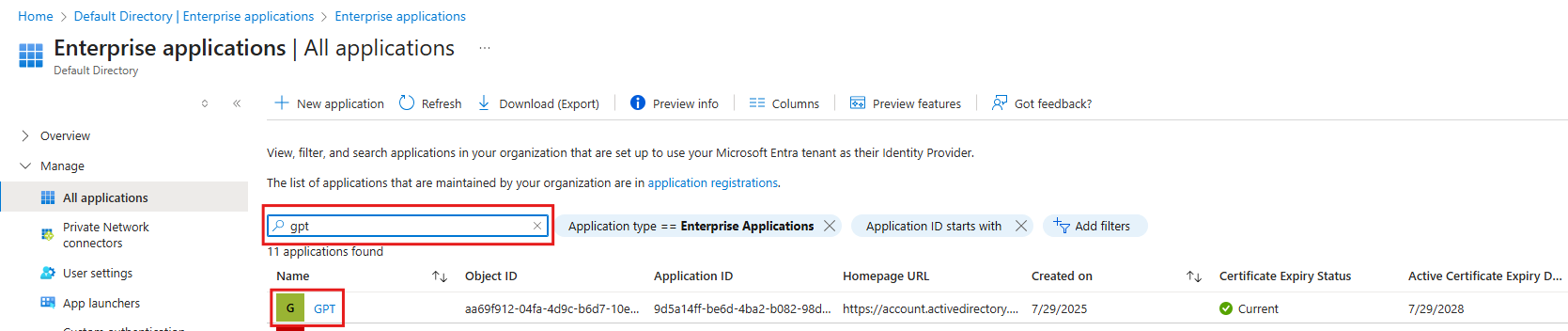

- Pour modifier l'application ultérieurement, allez dans "Applications d'Entreprise > Toutes les applications" et recherchez par nom ou ID d'objet dans la barre de recherche, puis sélectionnez l'application.

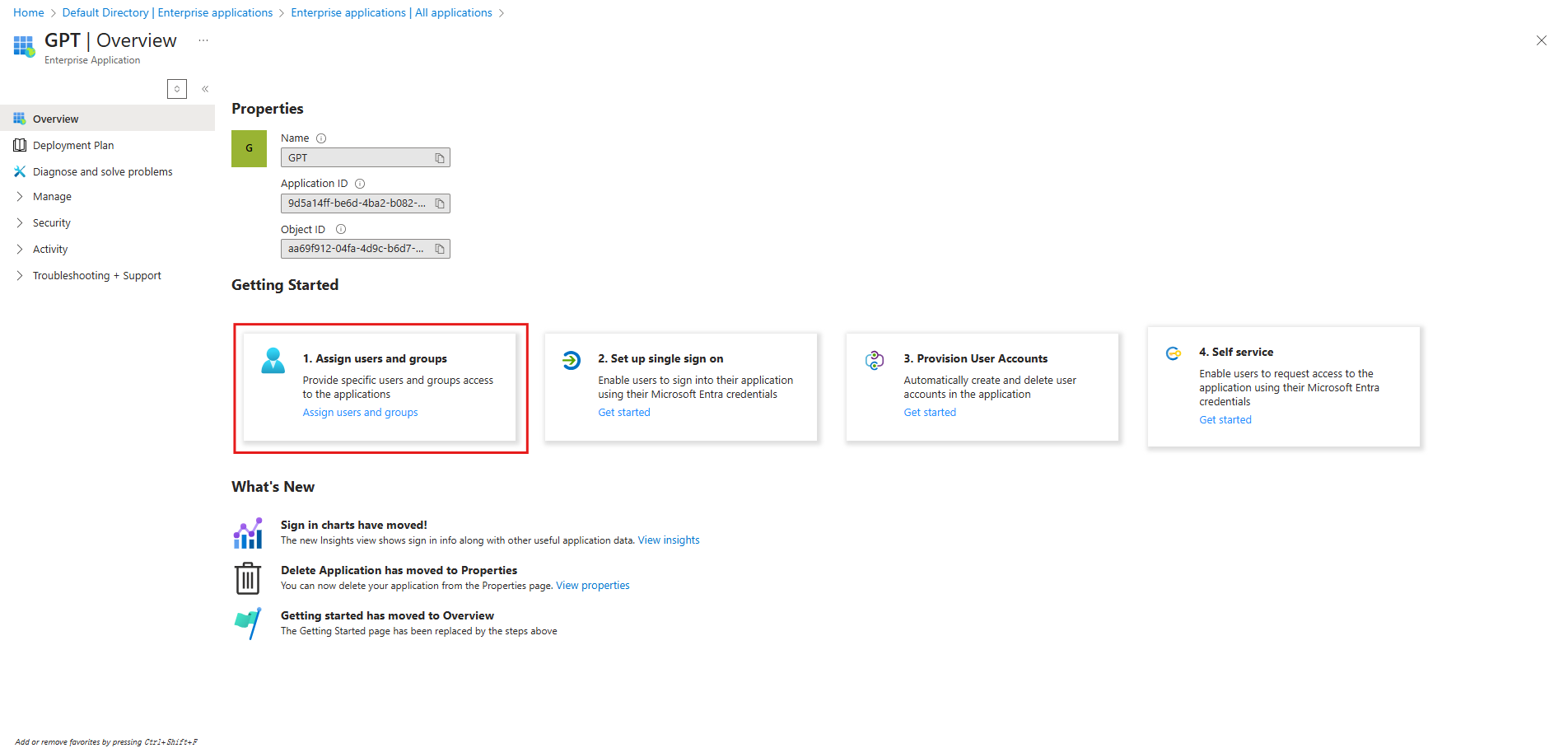

Ajouter des membres de l'organisation

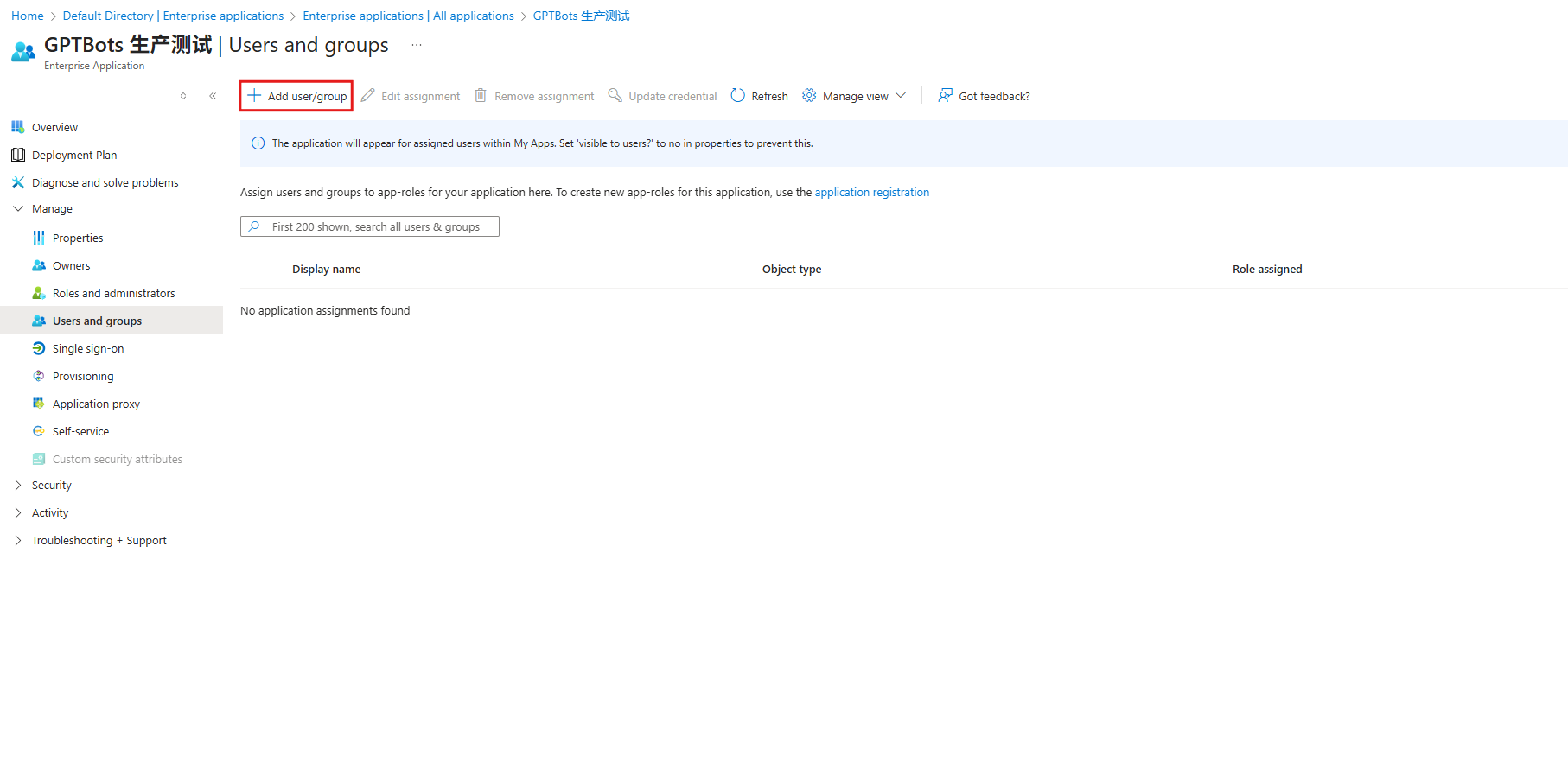

Après avoir ajouté l'application, tous les membres de l'organisation EngageLab autorisés à accéder doivent être ajoutés à l'application ; sinon, ils ne pourront pas se connecter. Vous pouvez ajouter ou supprimer des membres à tout moment dans "Applications d'Entreprise > Attribuer des utilisateurs et des groupes."

Remarque : L'adresse e-mail configurée dans le profil Azure du membre (et non le nom d'utilisateur de connexion Azure) doit correspondre à l'adresse e-mail du compte EngageLab.

- Sur la page des paramètres de l'application Azure, cliquez sur "Attribuer des utilisateurs et des groupes."

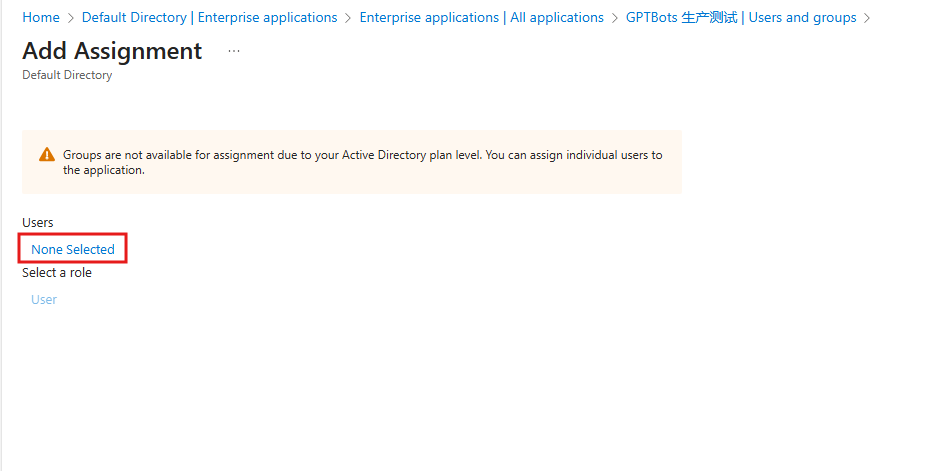

- Cliquez sur "Ajouter un utilisateur/groupe > Aucun sélectionné."

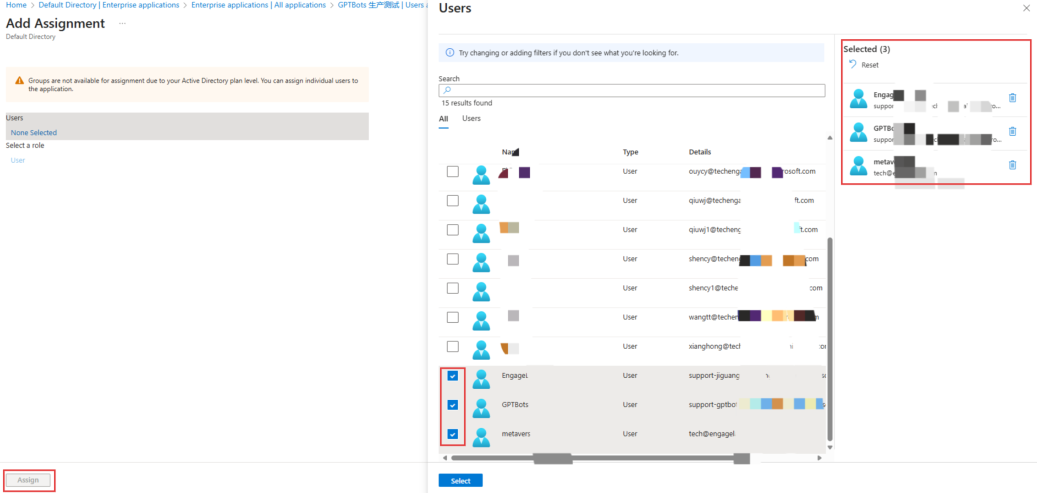

- Sélectionnez les utilisateurs requis, que vous pouvez visualiser dans "Sélectionné" sur le côté droit de la page. Cliquez sur "Sélectionner > Attribuer" pour finaliser l'ajout.

- Le système redirigera automatiquement vers la page des paramètres de l'application.

Configurer SAML SSO

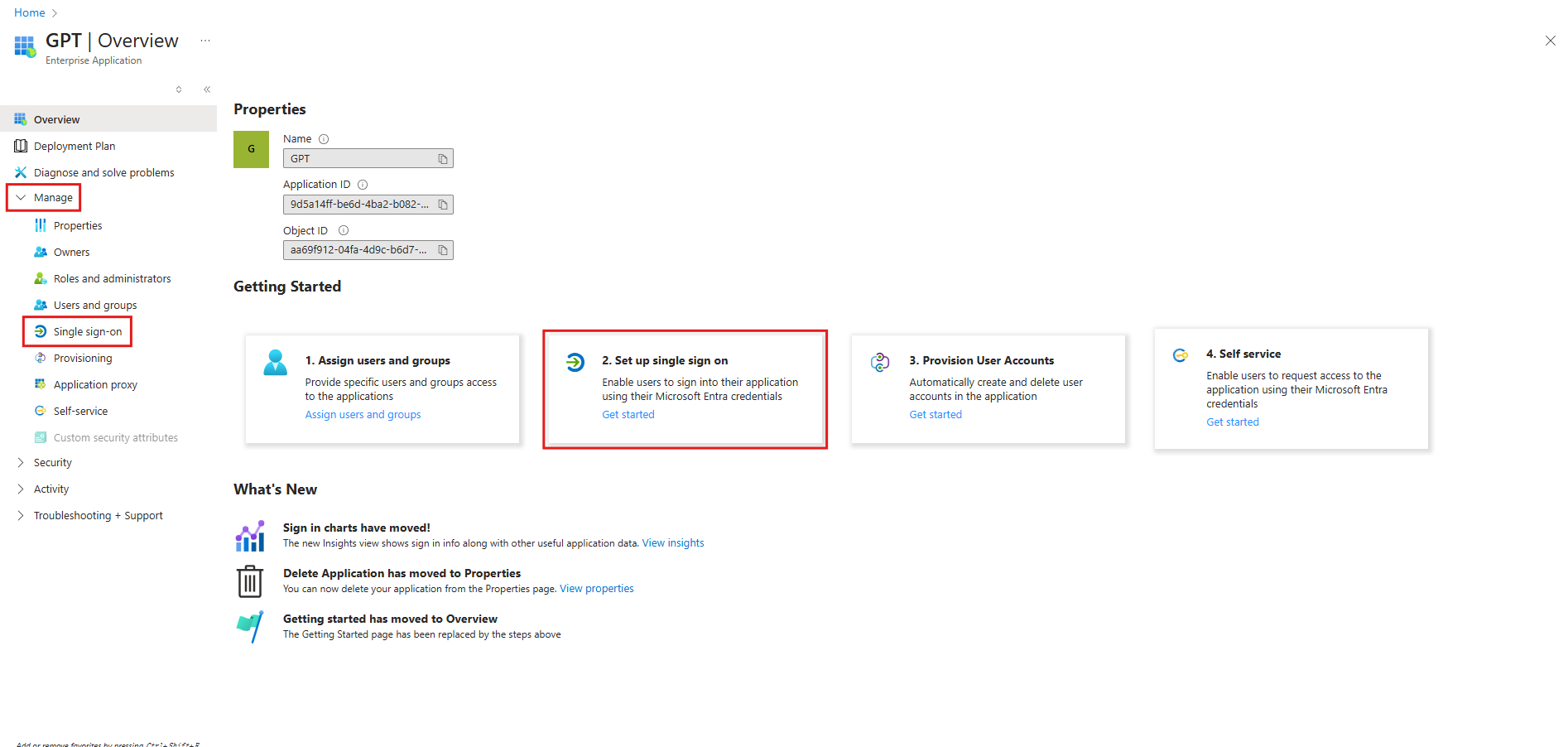

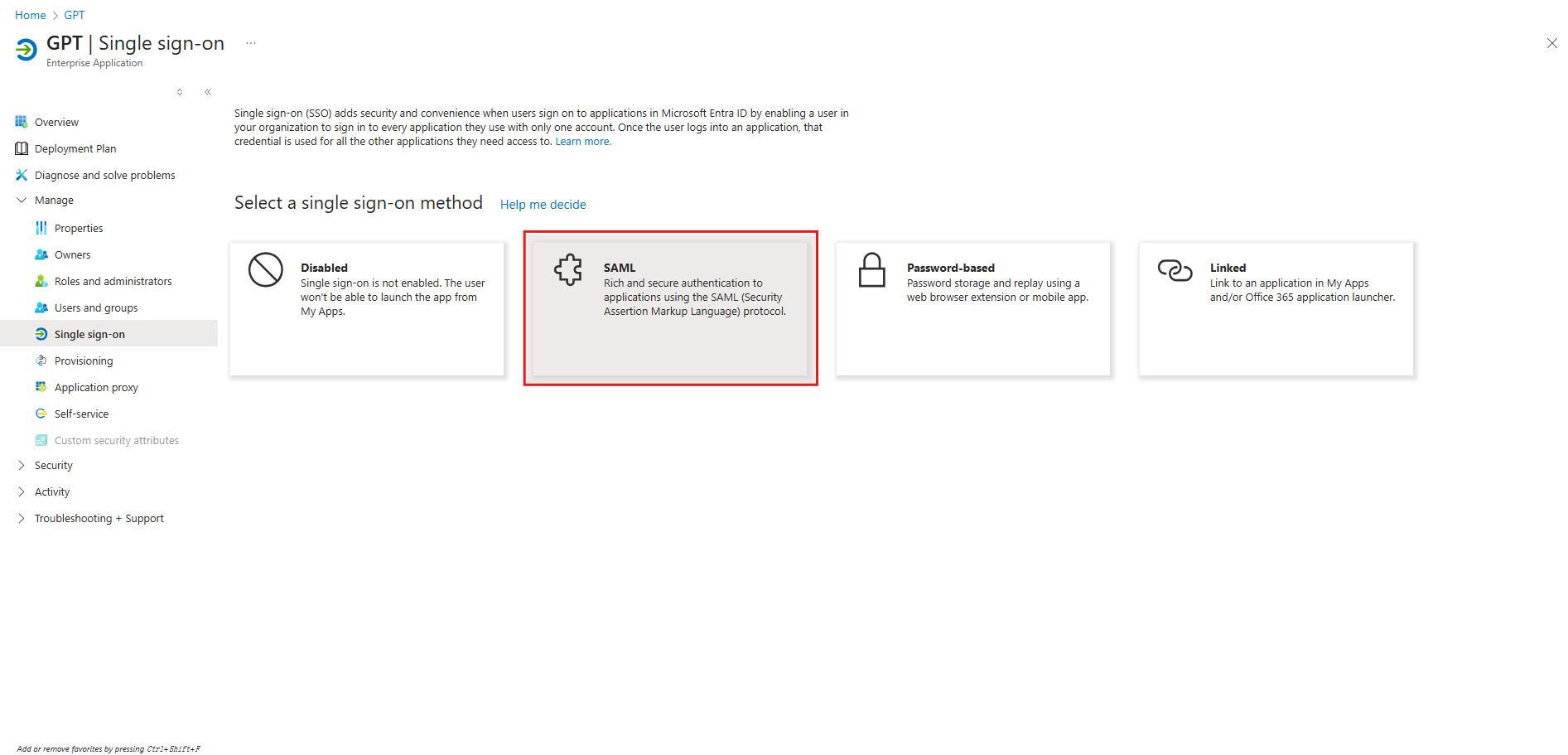

- Sur la page des paramètres de l'application, sélectionnez "Configurer l'authentification unique" ou accédez au menu de navigation de gauche et cliquez sur "Gérer > Authentification unique."

- Sélectionnez l'icône "SAML".

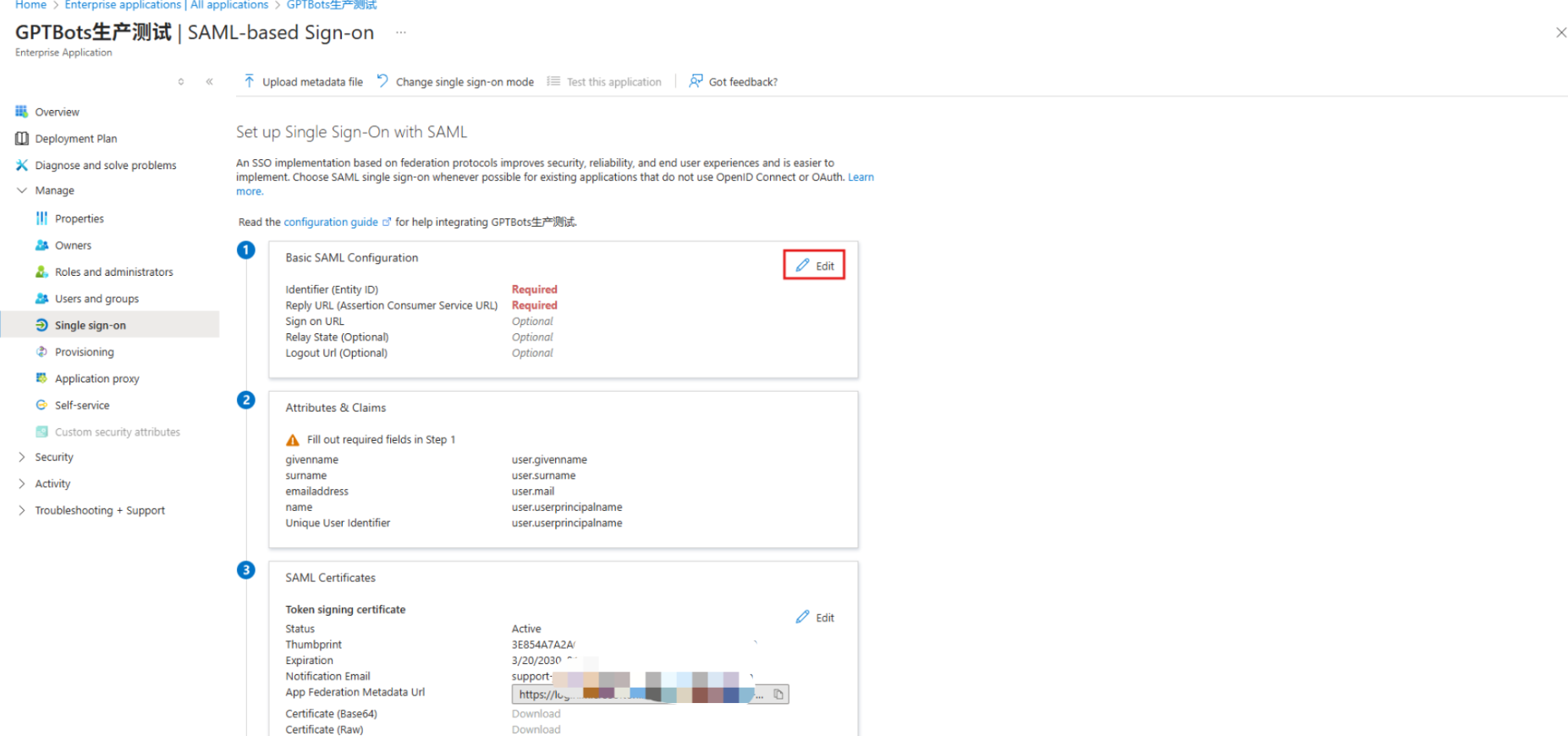

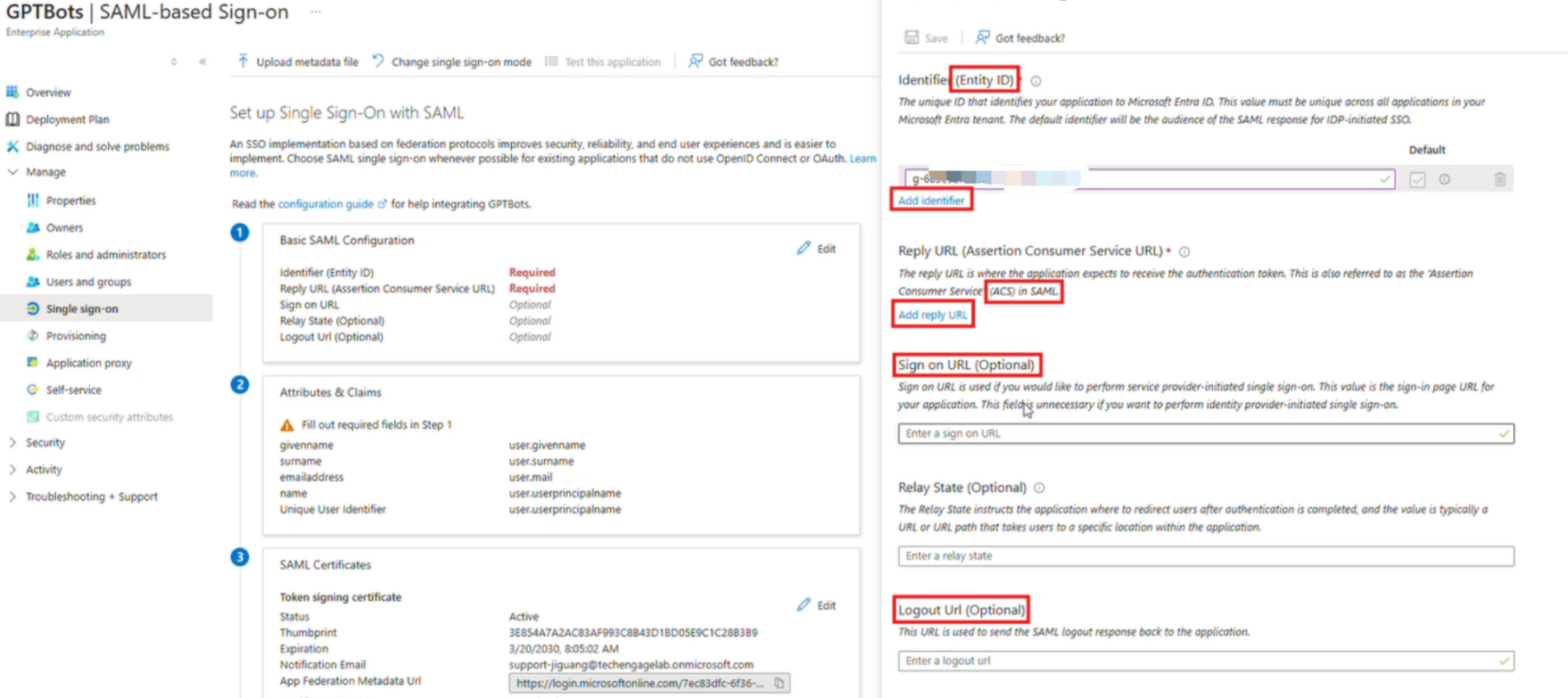

- Accédez à la page de configuration SAML et cliquez sur "Modifier" en haut à droite. Le panneau "Configuration SAML de base" apparaîtra à droite.

Configurer les informations SP dans l'IdP

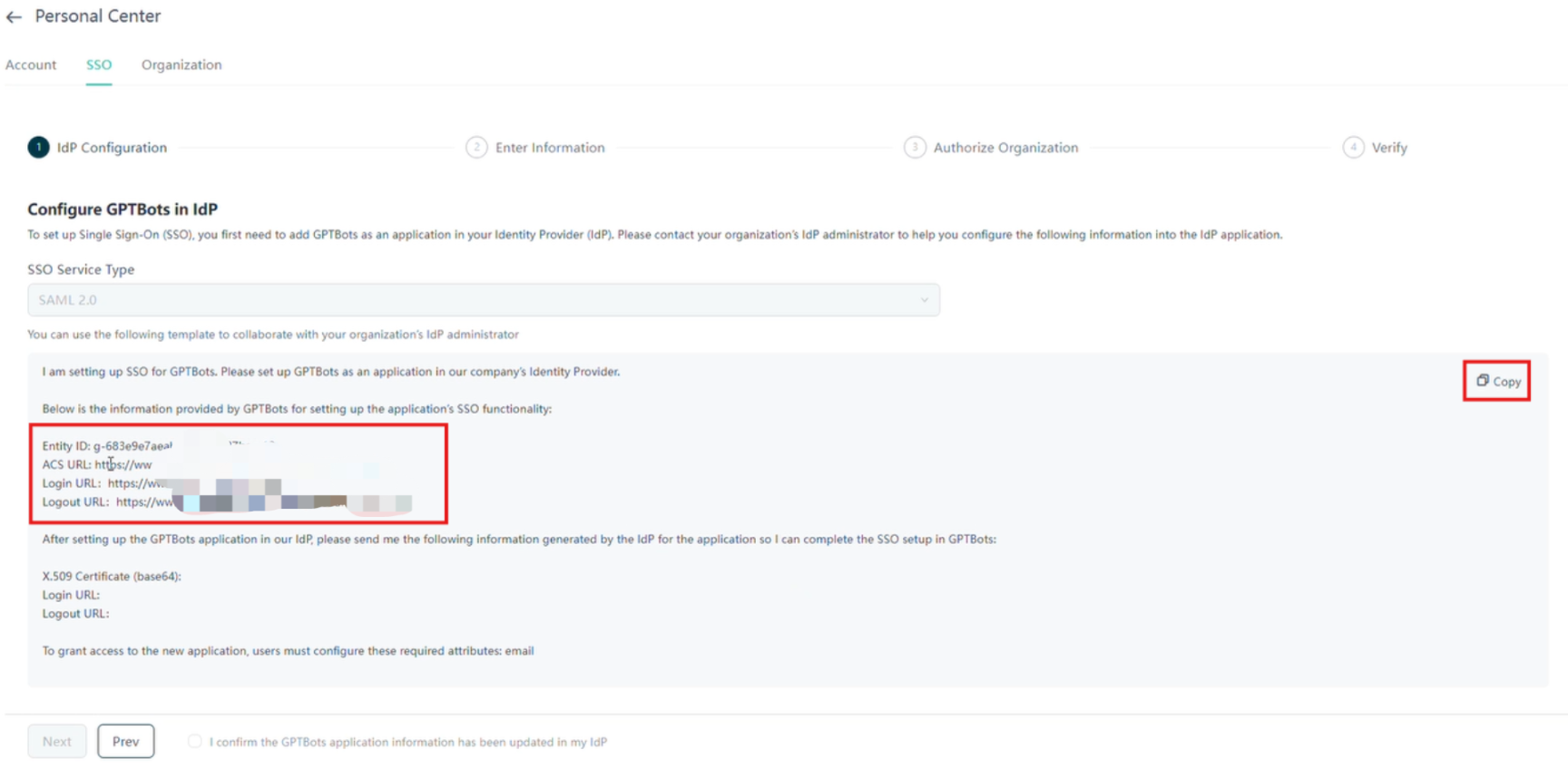

Copiez les informations SP depuis la page de configuration SSO du service EngageLab :

- Ces informations sont généralement fournies par l'administrateur de la plateforme EngageLab.

- Si vous disposez également d'un accès administrateur à EngageLab, vous pouvez les retrouver dans "Centre personnel" > SSO.

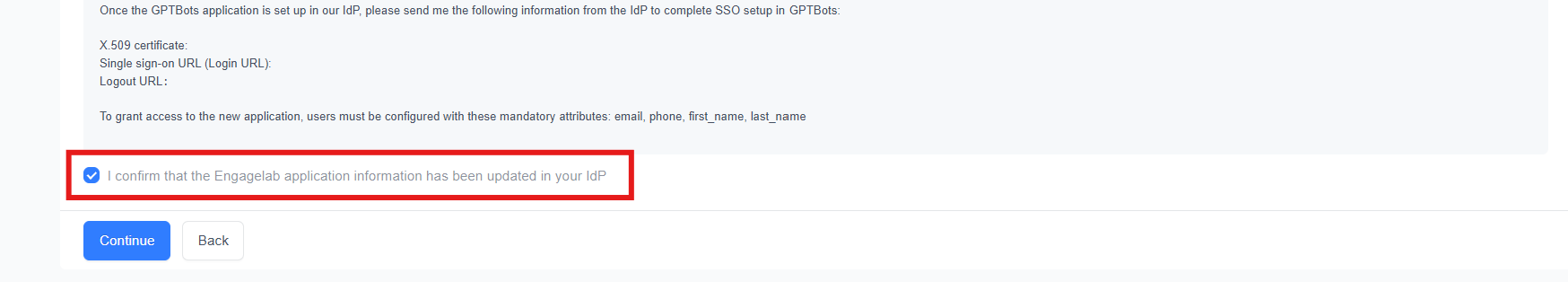

Renseignez l'ID d'entité (Identifiant), URL ACS, URL de connexion et URL de déconnexion fournis par le SP dans les champs correspondants de l'IdP Azure, puis enregistrez.

Configurer les informations IdP dans le SP

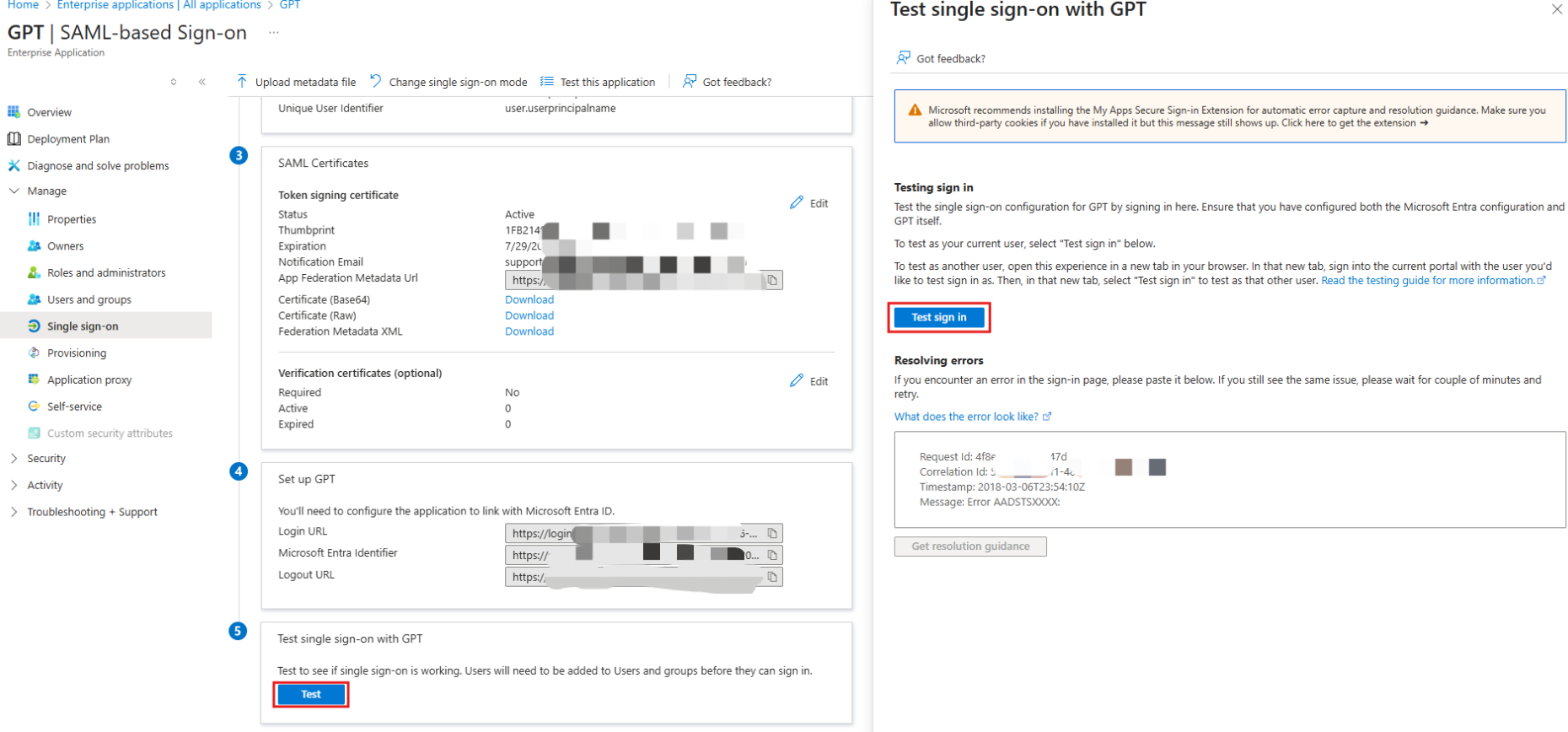

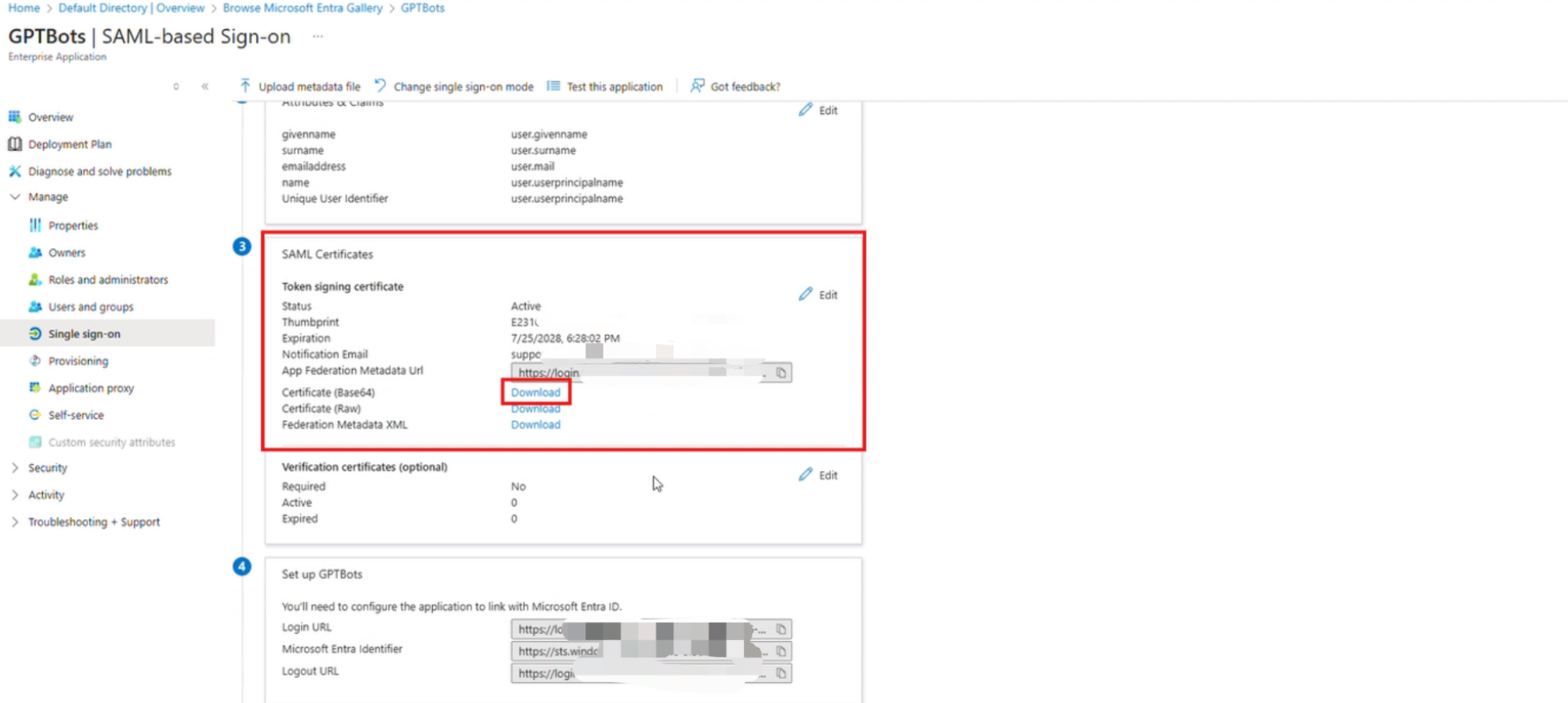

Récupérez le certificat depuis la page des paramètres de l'application Azure :

- Cliquez sur le bouton "Télécharger le certificat" encodé en base64.

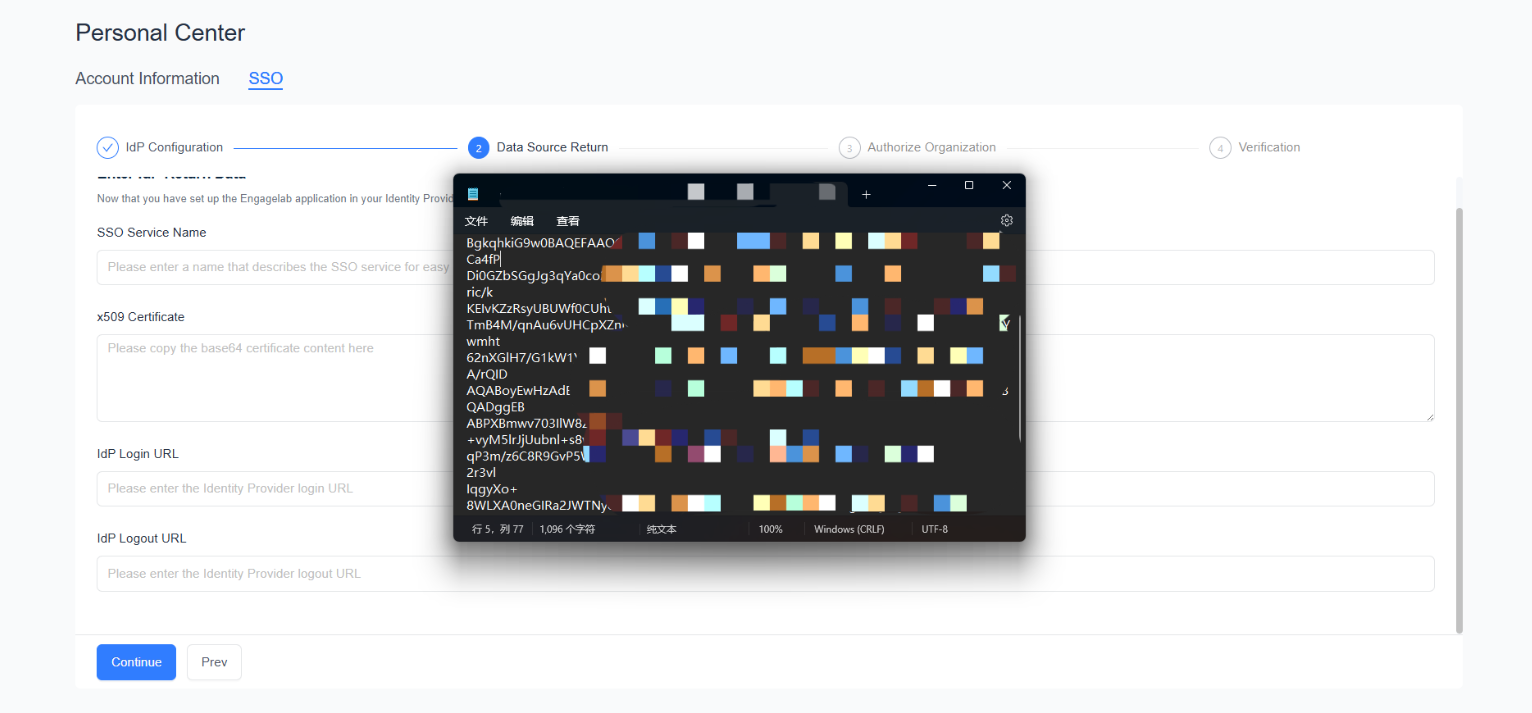

- Après téléchargement, ouvrez-le avec un éditeur de texte, copiez le contenu du certificat et collez-le dans le champ x509 Certificate sur EngageLab.

- Cliquez sur le bouton "Télécharger le certificat" encodé en base64.

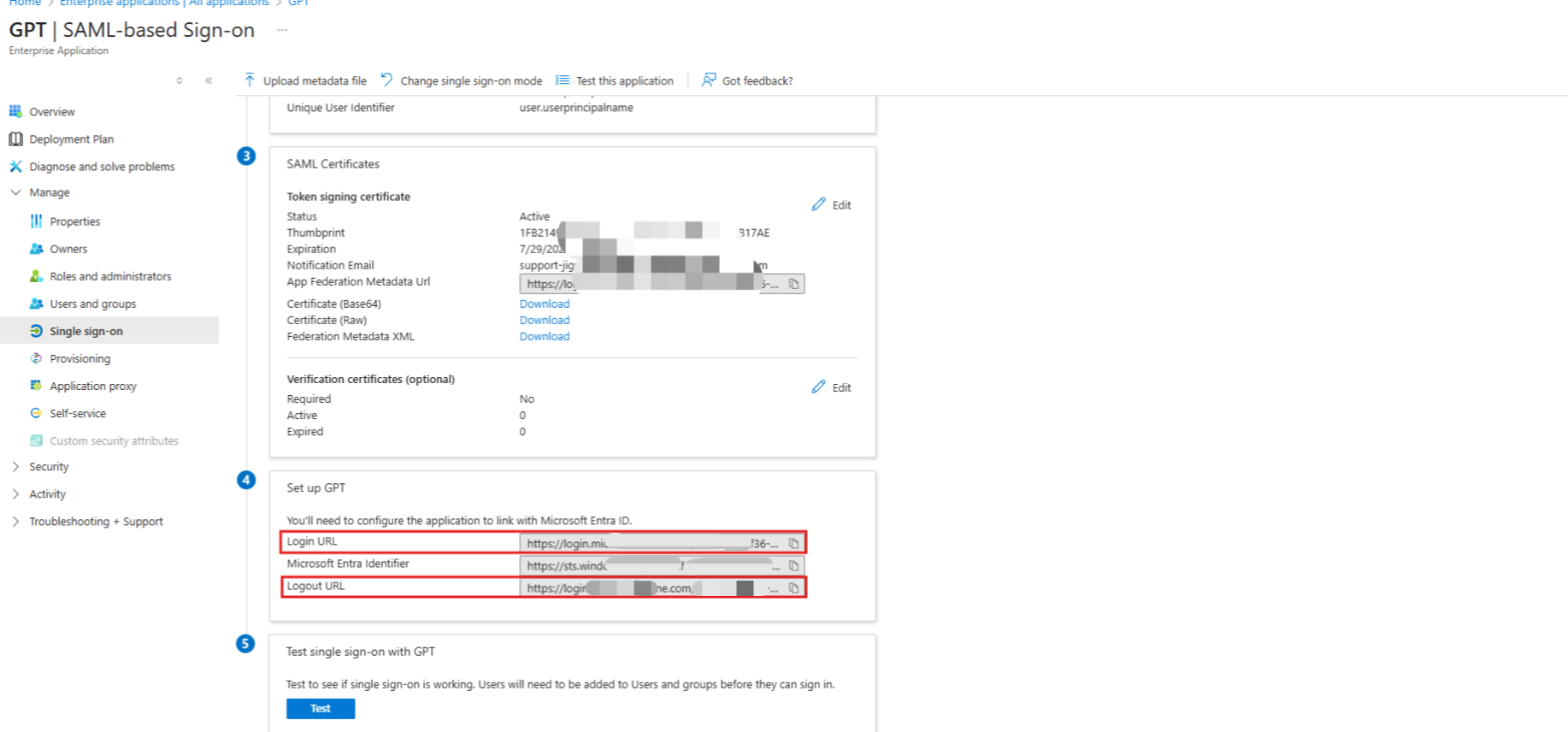

Copiez l'URL de connexion IdP et l'URL de déconnexion IdP et renseignez-les dans les champs correspondants sur la page de configuration SSO d'EngageLab.

Sur la page de configuration EngageLab, personnalisez le nom du service SSO. Après avoir copié toutes les informations IdP, cliquez sur "Confirmer."

Après configuration, Microsoft Azure permet de tester la configuration de connexion SSO de l'utilisateur actuel. Vous pouvez effectuer un test si besoin.