Authentification unique (SSO)

L'authentification unique (SSO) est un mécanisme d'authentification qui permet aux utilisateurs d'accéder à plusieurs systèmes et applications de confiance avec un seul ensemble d'identifiants, éliminant ainsi la nécessité de se connecter plusieurs fois. Le SSO est généralement mis en œuvre via des protocoles entre un fournisseur d'identité (IdP) et un fournisseur de services (SP). Les principaux avantages du SSO incluent :

- Réduction de la fatigue liée aux mots de passe, amélioration de l'expérience utilisateur et augmentation de la productivité

- Renforcement de la sécurité et gestion centralisée des identités des membres et des autorisations d'accès pour les entreprises

- Réduction des coûts informatiques et diminution de la charge liée à la récupération et à la maintenance des mots de passe

Processus de connexion de base pour le SSO EngageLab : lors de l'accès au lien de connexion SSO EngageLab, les utilisateurs sont redirigés vers un système SSO interne ou externe pour l'authentification. Après une authentification réussie, les utilisateurs sont renvoyés sur la plateforme EngageLab et connectés automatiquement.

Termes courants

| Terme | Description |

|---|---|

| Fournisseur d'identité (IdP) | Service tiers responsable de l'authentification des identités. Après connexion via l'IdP, les utilisateurs peuvent accéder à plusieurs systèmes connectés sans ressaisir leur mot de passe. |

| Fournisseur de services (SP) | Système enregistré comme application sur l'IdP, qui reçoit les résultats d'authentification de l'IdP et fournit des services métier spécifiques aux utilisateurs. |

| Security Assertion Markup Language (SAML) | Protocole standard ouvert basé sur XML pour transmettre de manière sécurisée les données d'authentification et d'autorisation entre IdP et SP. La plateforme prend en charge SAML 2.0. |

| Méthodes de connexion | Méthodes d'authentification utilisées pour accéder au système, incluant la connexion classique et la connexion SSO. * Connexion classique : Système d'authentification natif de la plateforme, tel que la connexion par nom d'utilisateur et mot de passe ; connexions via autorisations tierces comme Google OAuth, Facebook, Apple, GitHub, etc. * Connexion SSO : Connexion via différents fournisseurs d'identité (IdP). |

| Types d'organisation | * Organisation classique : Organisations sans SSO activé, nécessitant une connexion classique pour l'accès. * Organisation SSO : Organisations avec SSO activé, nécessitant l'utilisation du service SSO configuré pour l'accès. |

Remarques :

- Le service SSO utilise l'e-mail comme identifiant unique. Assurez-vous que l'e-mail configuré dans l'IdP de l'entreprise correspond à l'e-mail du compte EngageLab.

- Les types d'organisation et les méthodes de connexion affectent directement les autorisations d'accès et les capacités opérationnelles. Les administrateurs d'entreprise doivent les configurer selon les besoins réels.

- Pour configurer le SSO, complétez d'abord la configuration du protocole IdP au niveau du compte, autorisez l'IdP à l'organisation cible et activez la connexion SSO au niveau de l'organisation.

Règles d'accès utilisateur

- Organisations classiques : prennent uniquement en charge les méthodes de connexion classiques, applicables à tous les membres et créateurs d'organisation.

- Organisations SSO : tous les membres doivent accéder via la connexion SSO. Les créateurs d'organisation peuvent accéder via la connexion classique ou SSO.

- Liaison de connexion SSO : lorsqu'un utilisateur se connecte via un service SSO, le système enregistre la relation de liaison entre le compte et le service SSO. Cette liaison peut être établie via :

- Connexion via le lien SSO dans l'e-mail "Invitation à rejoindre l'organisation"

- Connexion via un lien dédié à un service SSO spécifique

- Connexion via le lien SSO dans l'e-mail de notification "Organisation ayant activé le service SSO avec succès"

- Correspondance des e-mails : le service SSO utilise l'e-mail comme identifiant unique de l'utilisateur et le fait correspondre automatiquement avec le compte de la plateforme :

- Page de connexion SSO générale : si l'e-mail n'existe pas, le système refuse la connexion.

- Lien de connexion SSO dédié : si l'e-mail n'existe pas, le système crée automatiquement un nouveau compte.

- Création de compte : les comptes utilisant la connexion classique peuvent créer des organisations et configurer des services SSO pour les organisations créées. Les comptes utilisant la connexion SSO ne peuvent pas créer de nouvelles organisations.

Guide de configuration SSO

EngageLab prend en charge l'intégration SSO avec tout fournisseur d'identité basé sur le protocole SAML 2.0, y compris mais sans s'y limiter Microsoft Azure, Okta, One Login et Google.

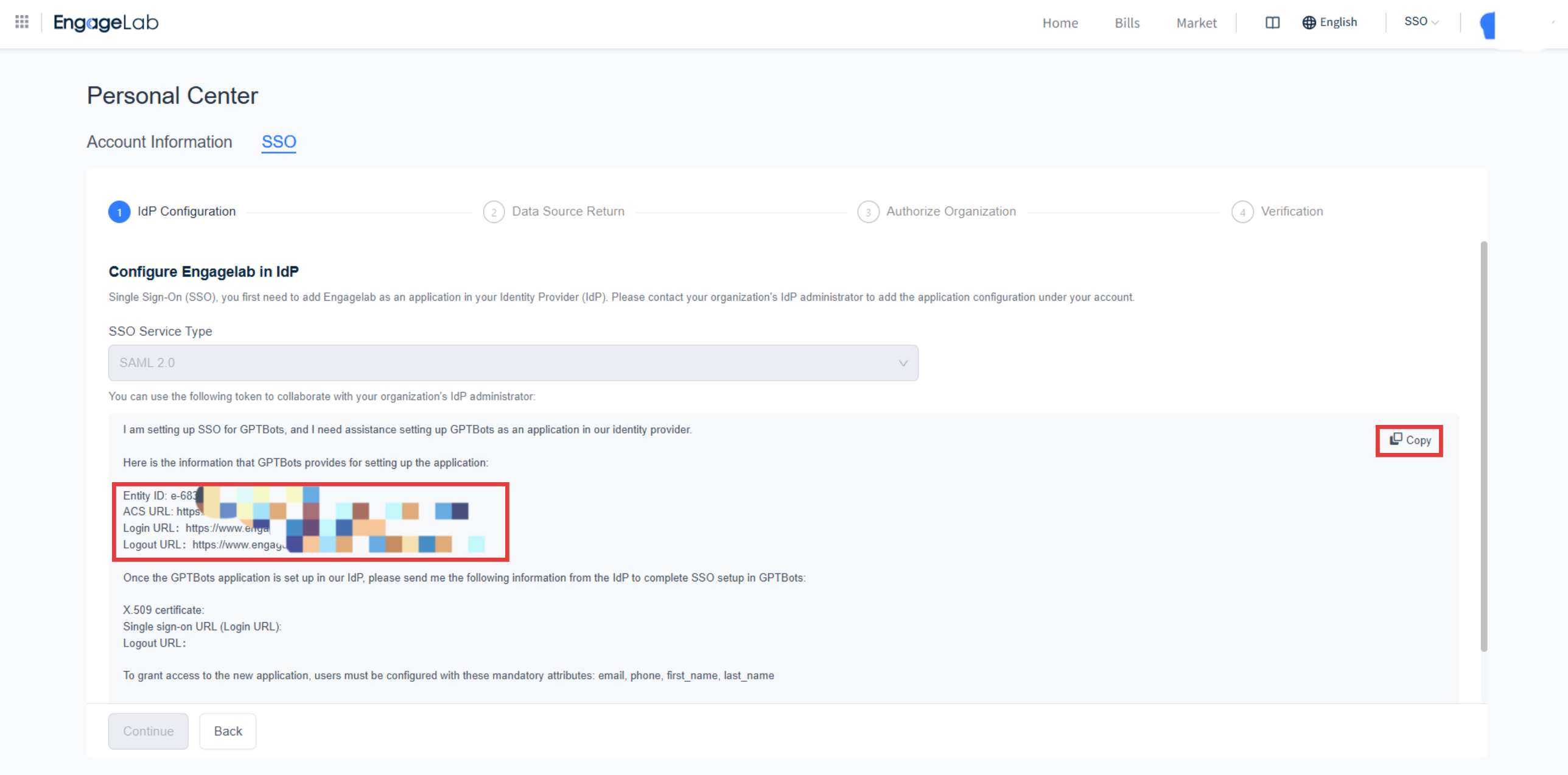

Configuration d'EngageLab dans l'IdP

Pour configurer l'authentification unique (SSO), ajoutez EngageLab comme application dans le fournisseur d'identité (IdP). Contactez l'administrateur IdP de votre organisation pour configurer les informations SP générées par EngageLab dans l'application IdP.

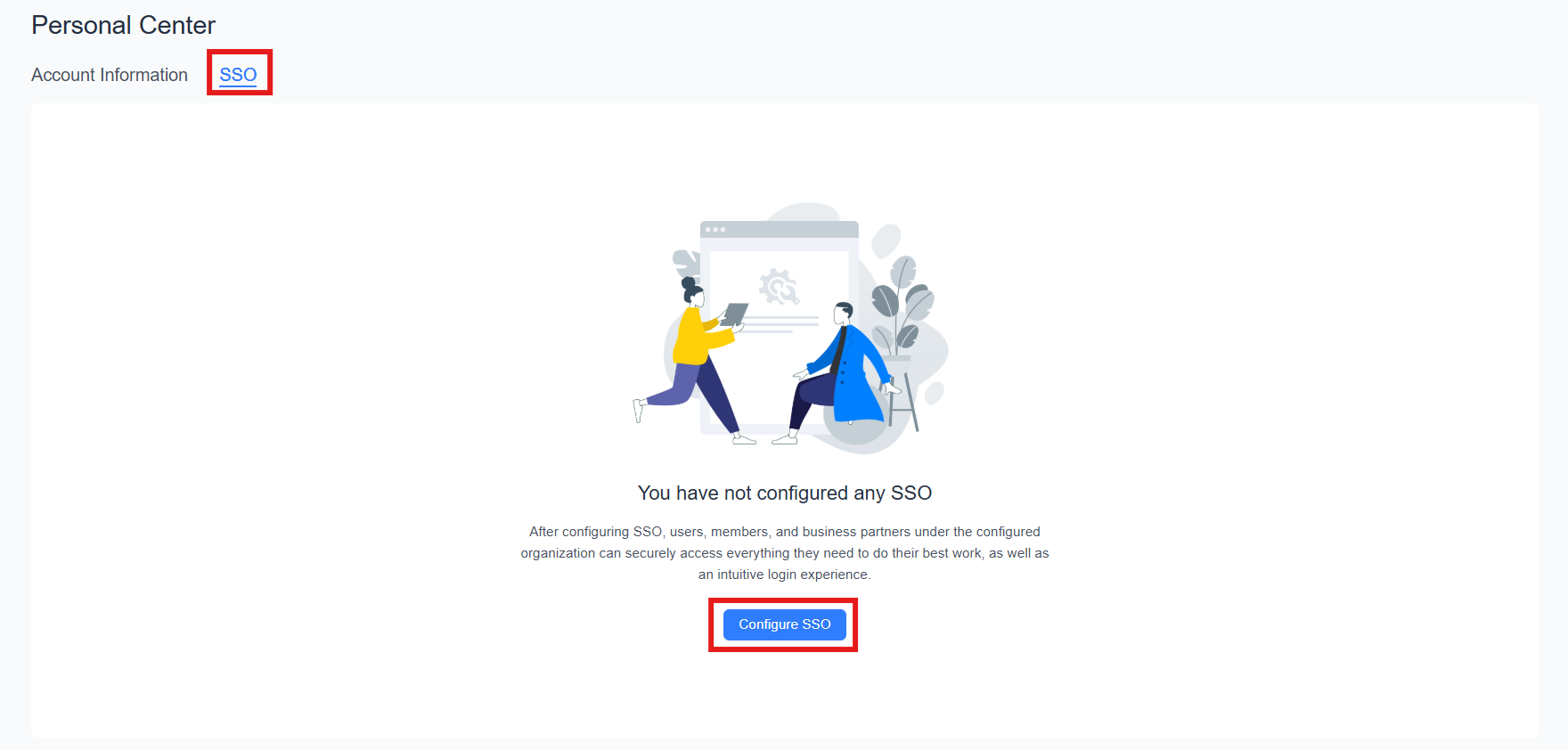

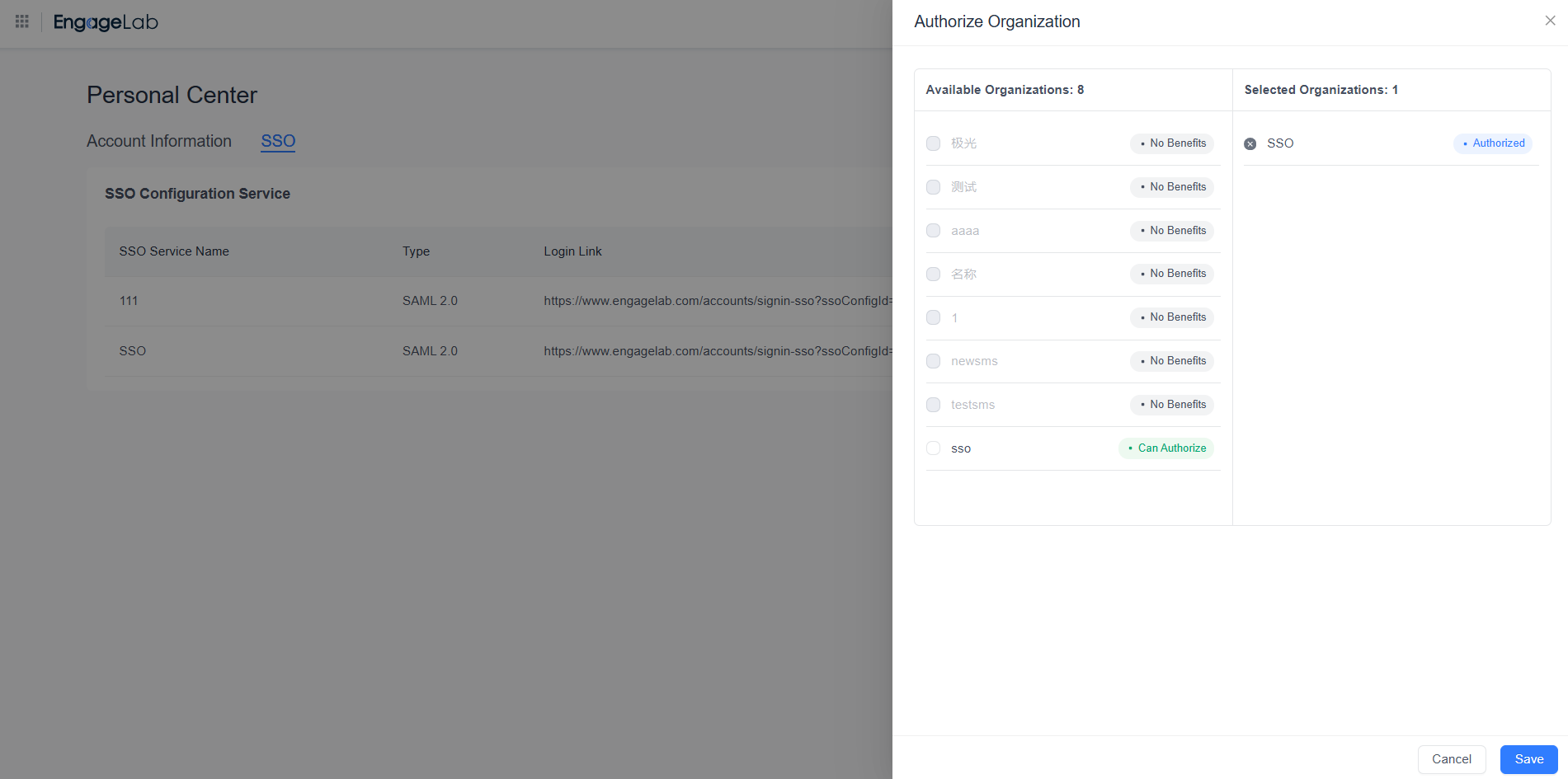

Connectez-vous à EngageLab, survolez l'avatar utilisateur en bas à gauche de l'interface principale et cliquez sur "Compte" dans le menu contextuel. Dans le "Centre personnel", cliquez sur "SSO" pour accéder à la page SSO.

Sur la page SSO, cliquez sur le bouton "Configurer SSO".

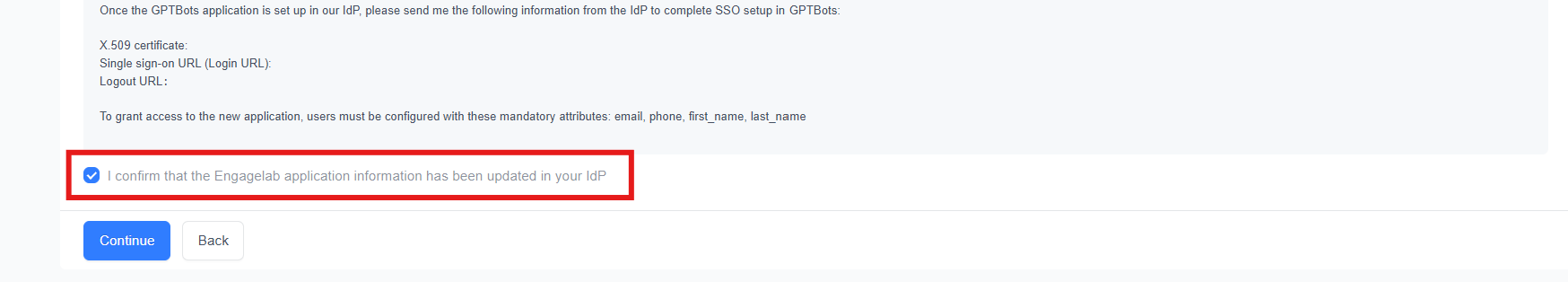

Copiez les informations de configuration fournies par EngageLab (SP) et partagez-les avec l'administrateur IdP. Demandez à l'administrateur de les configurer dans l'IdP de l'entreprise. Une fois la configuration confirmée, cochez la case de confirmation sur la page et passez à l'étape suivante.

Utilisez le bouton de copie à droite pour copier rapidement.

Informations de configuration :

- Configuration générée par le SP :

- Entity ID : Identifiant unique du fournisseur de services SP dans l'IdP

- ACS URL : Adresse du service consommateur d'assertion, qui reçoit les informations d'assertion SAML retournées par l'IdP

- Login URL : Adresse d'entrée de connexion SSO

- Logout URL : Adresse d'entrée de déconnexion SSO

- Configuration retournée par l'IdP :

- Certificat X.509 (base64) : Certificat du fournisseur d'identité (les certificats ont une date d'expiration ; mettez-les à jour rapidement en cas d'expiration)

- Login URL : Adresse de connexion IdP

- Logout URL : Adresse de déconnexion IdP

- Configuration générée par le SP :

Guides de configuration pour différentes plateformes IdP :

- Microsoft Azure

- Okta

- One Login

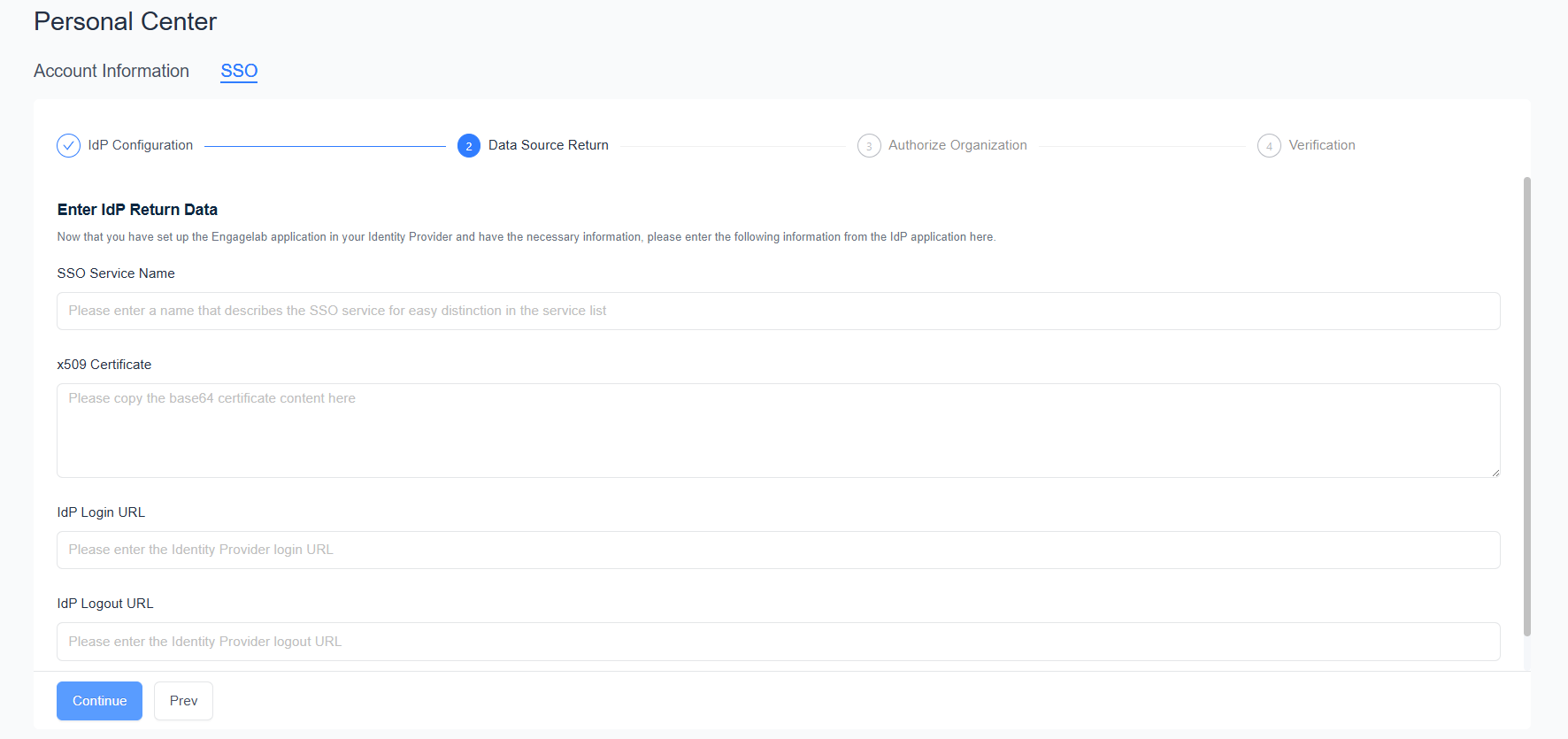

Saisie des informations retournées par l'IdP

Saisissez le certificat, la Login URL et la Logout URL fournies par l'IdP dans le SP, puis cliquez sur Suivant.

- Personnalisez le nom du service SSO pour l'identifier facilement.

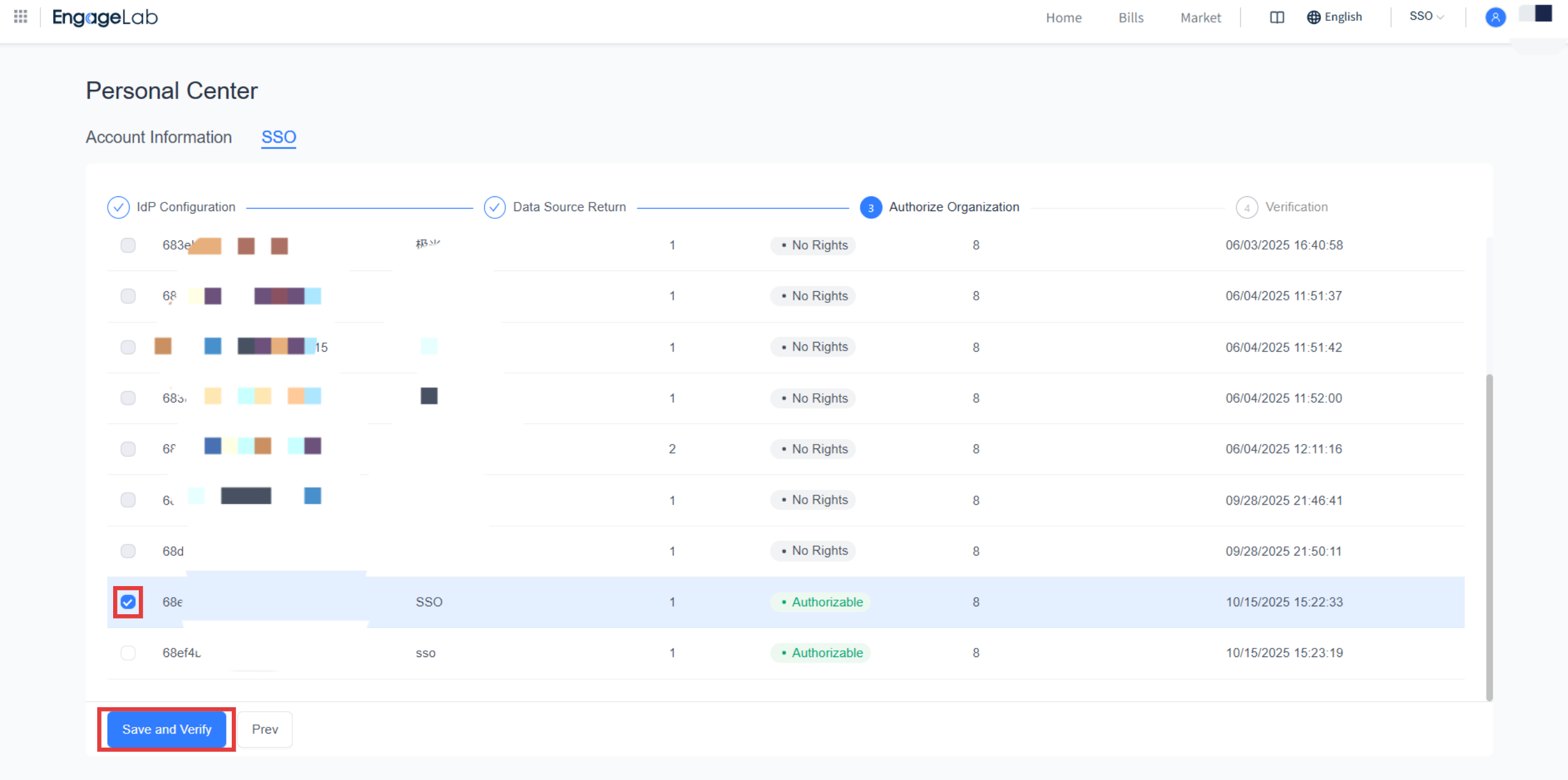

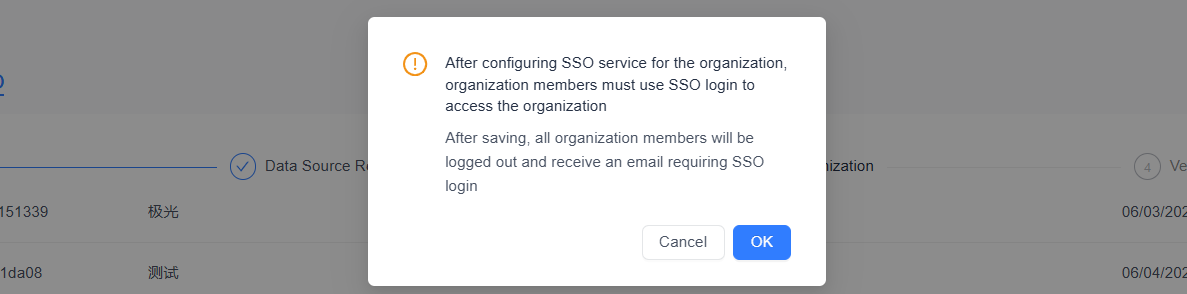

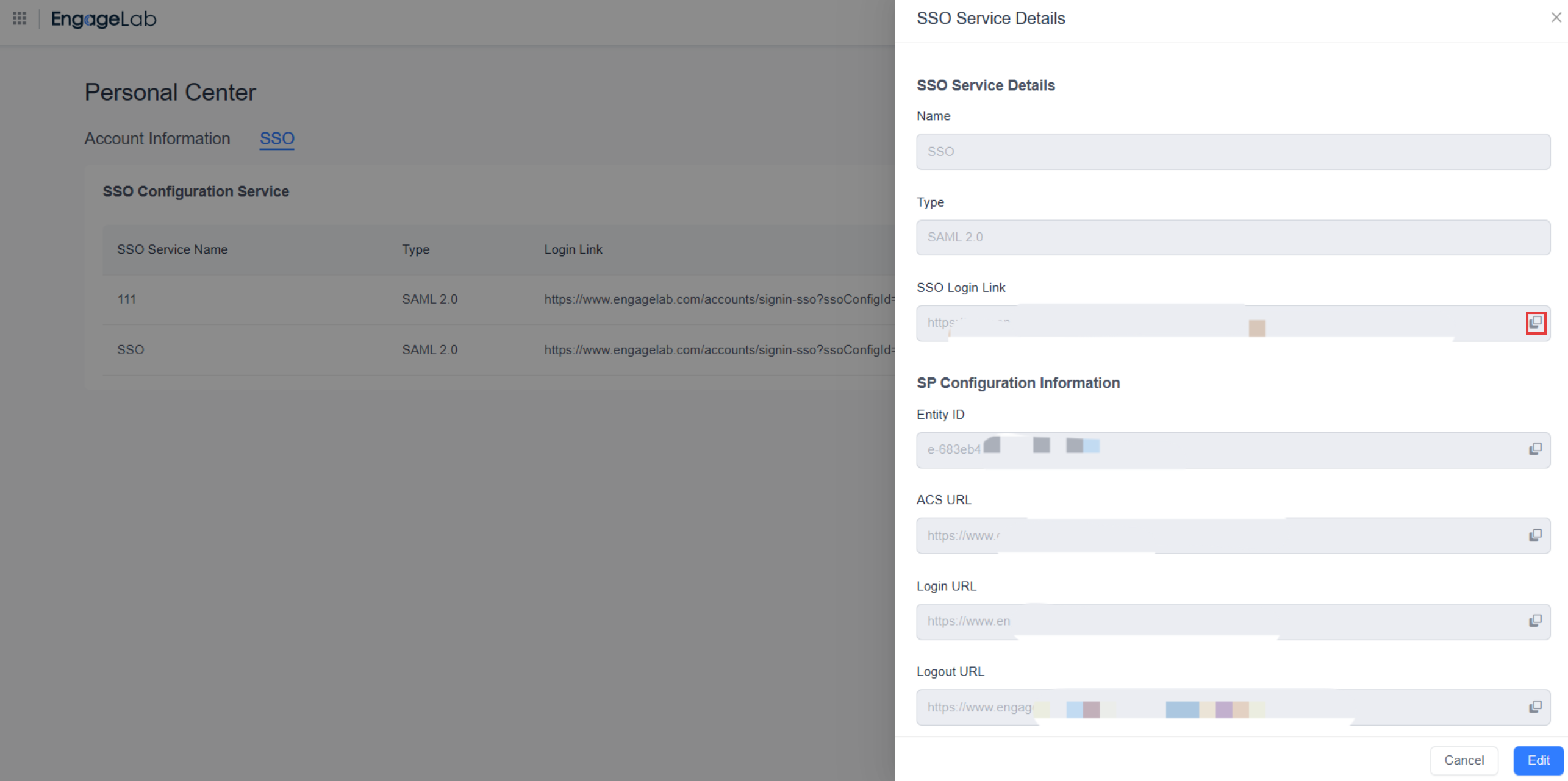

Autorisation des organisations

Sur la page "Autoriser l'organisation", sélectionnez l'organisation à laquelle attribuer le service SSO, puis cliquez sur "Enregistrer" pour appliquer les paramètres.

- Vous pouvez autoriser un service SSO à plusieurs organisations ou configurer plusieurs services SSO pour une organisation.

- Si votre organisation affiche "Aucun droit" ou "Limite d'autorisation atteinte", veuillez contacter le service commercial.

Une fois la configuration effective, les membres de l'organisation doivent utiliser la connexion SSO pour accéder à l'organisation correspondante.

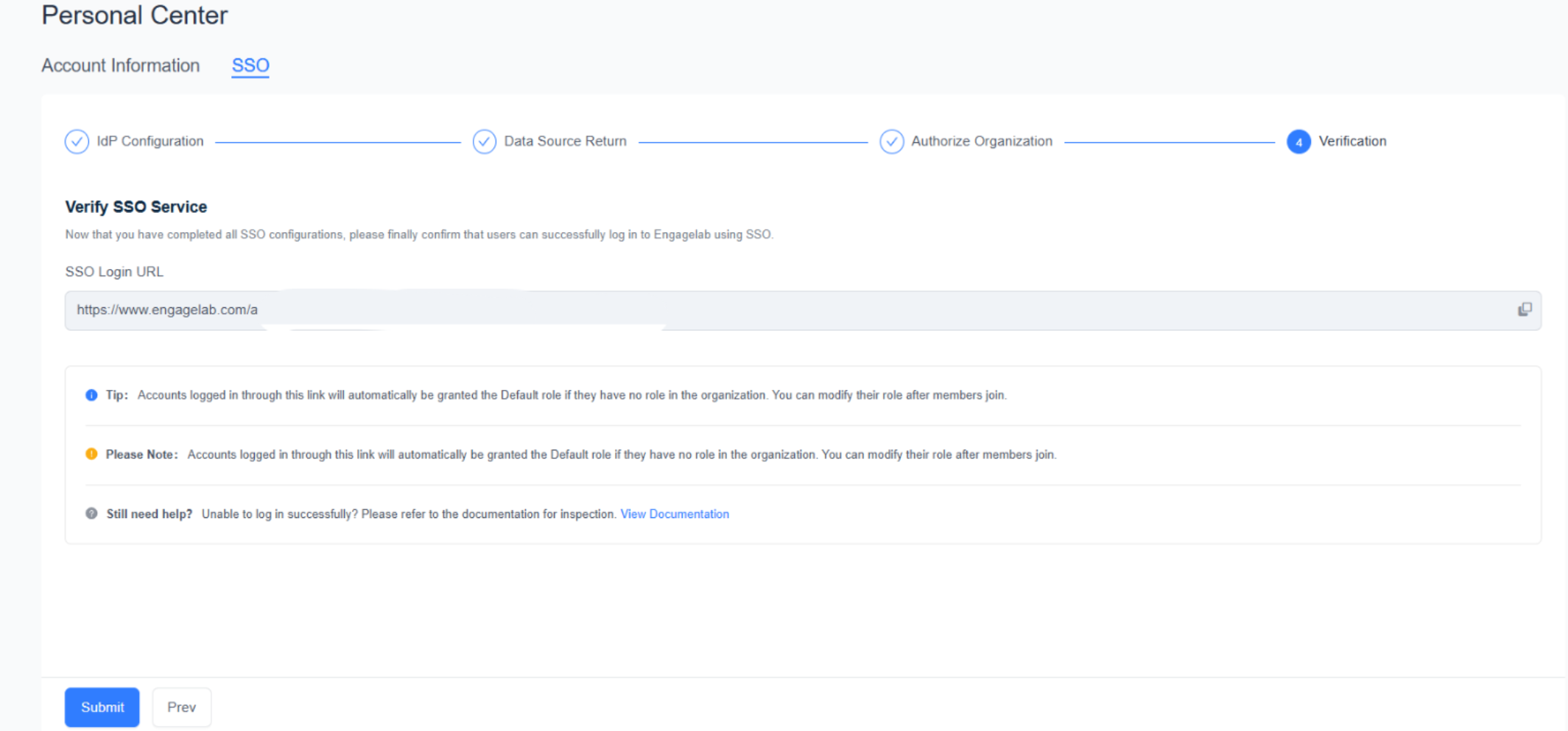

Vérification du service SSO

Après configuration, testez le bon fonctionnement du service SSO en utilisant l'URL de connexion SSO.

- Assurez-vous que le compte de test a rejoint l'organisation autorisée SSO dans EngageLab et dispose de l'accès à l'application SSO sur la plateforme IdP.

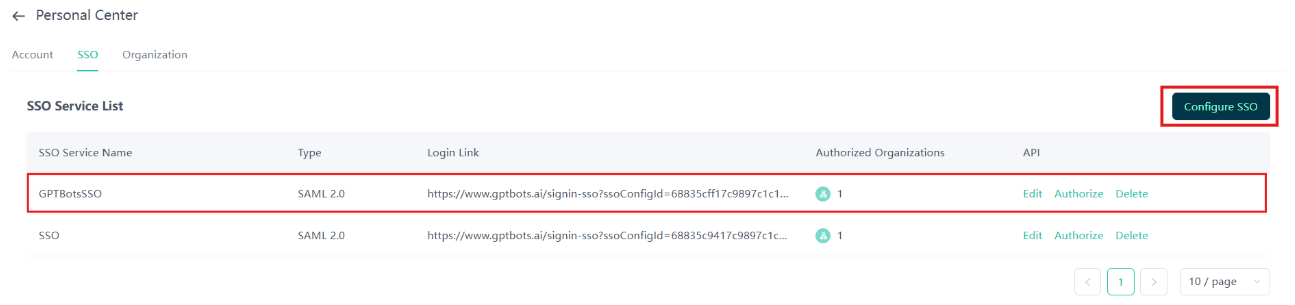

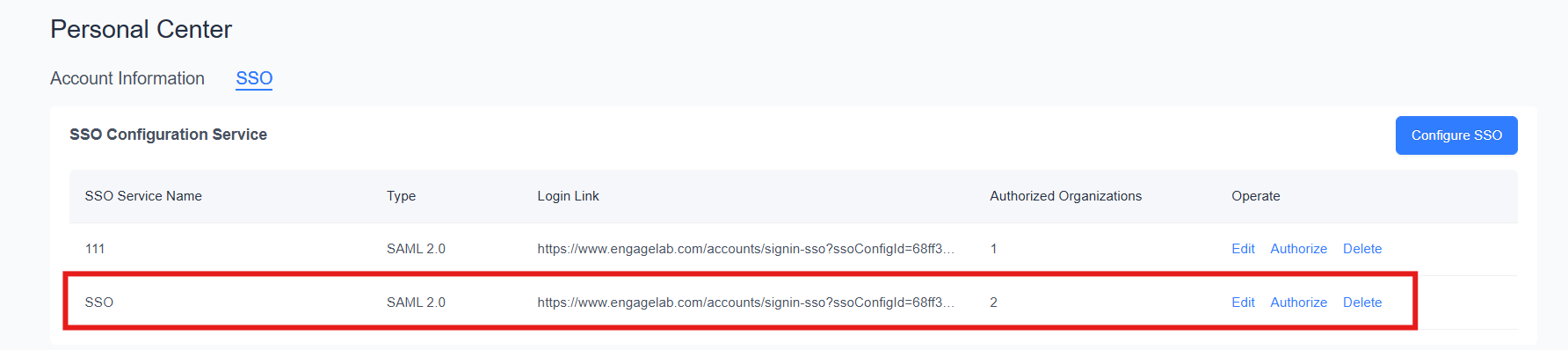

Liste SSO

La liste des services SSO affiche tous les services SSO configurés, avec les champs clés suivants :

| Champ | Description |

|---|---|

| Nom du service SSO | Nom personnalisé du service SSO |

| Type | Type de protocole SSO |

| Lien de connexion | Lien d'entrée de connexion SSO |

| Organisations autorisées | Nombre d'organisations actuellement autorisées par le service SSO |

| Actions | Prend en charge les actions "Modifier", "Autoriser" et "Supprimer" |

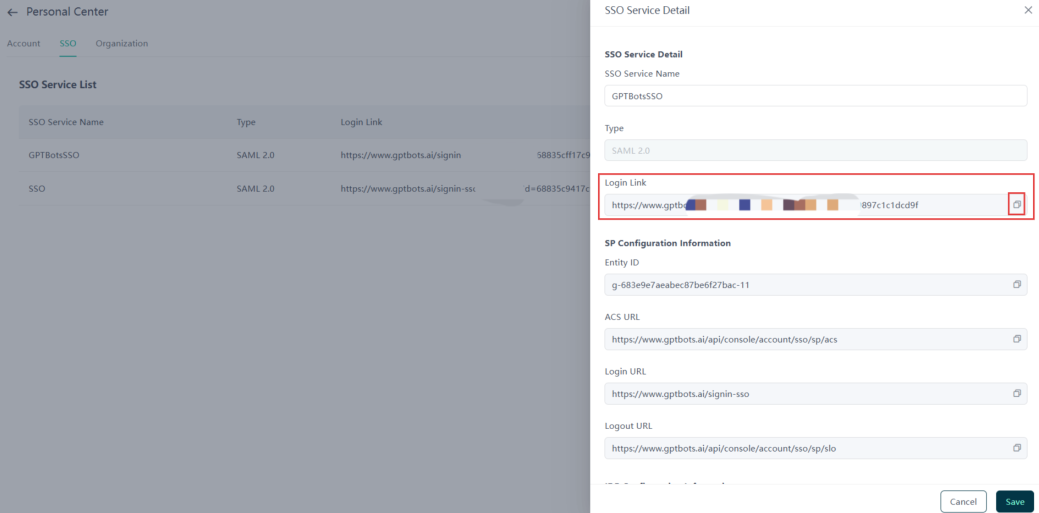

Cliquer n'importe où sur une ligne de la liste ouvrira automatiquement la boîte de dialogue "Détails du service SSO".

Survoler le champ "Organisations autorisées" affiche la liste détaillée des organisations autorisées.

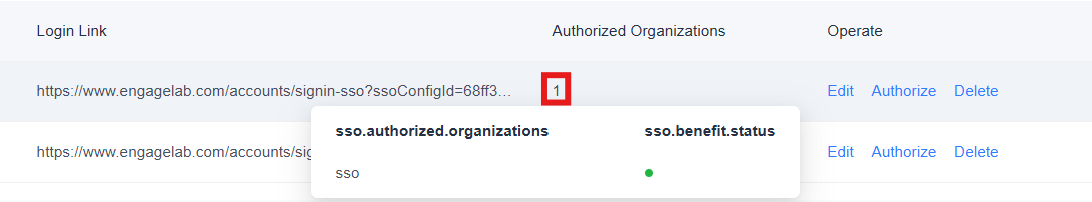

Modifier

Cliquez sur le bouton "Modifier" ou n'importe où sur une ligne de la liste pour ouvrir la barre latérale des détails du service SSO, où vous pouvez consulter et modifier les paramètres détaillés de configuration SSO.

- Cliquez sur le bouton à droite pour copier le contenu du champ. La page ne permet de rééditer que les informations de configuration IdP ; les autres champs sont en lecture seule.

Informations de configuration générées par le SP

- Entity ID : Identifiant unique du SP (Service Provider) dans l'IdP.

- ACS URL : Adresse du service consommateur d'assertion, utilisée pour recevoir les données d'assertion SAML retournées par l'IdP.

- Login URL : Point d'entrée pour la connexion SSO.

- Logout URL : Point d'entrée pour la déconnexion SSO.

Informations de configuration retournées par l'IdP

- Certificat X.509 (base64) : Certificat du fournisseur d'identité. Les certificats ont une date d'expiration ; veillez à les mettre à jour en temps voulu.

- Login URL : Adresse de connexion fournie par l'IdP.

- Logout URL : Adresse de déconnexion fournie par l'IdP.

Organisations autorisées

Cliquez sur le bouton "Autoriser" pour ouvrir la barre latérale d'autorisation d'organisation :

- Le panneau de gauche liste les organisations disponibles, tandis que le panneau de droite liste les organisations autorisées.

- Seules les organisations disposant des droits SSO peuvent être autorisées. Si l'organisation à autoriser n'a pas les droits SSO ou a atteint le nombre maximum de services SSO autorisés, veuillez contacter le service commercial.

- Après autorisation ou suppression d'autorisation, les membres des organisations concernées recevront une notification par e-mail et devront se réauthentifier.

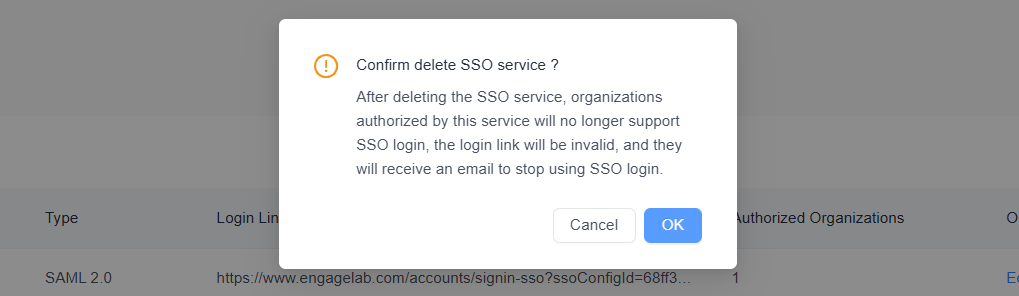

Suppression d'un service SSO

Cliquez sur le bouton "Supprimer" pour supprimer la configuration du service SSO en cours. Procédez avec prudence, car le service SSO deviendra indisponible après suppression et les membres concernés ne pourront plus se connecter via ce service.

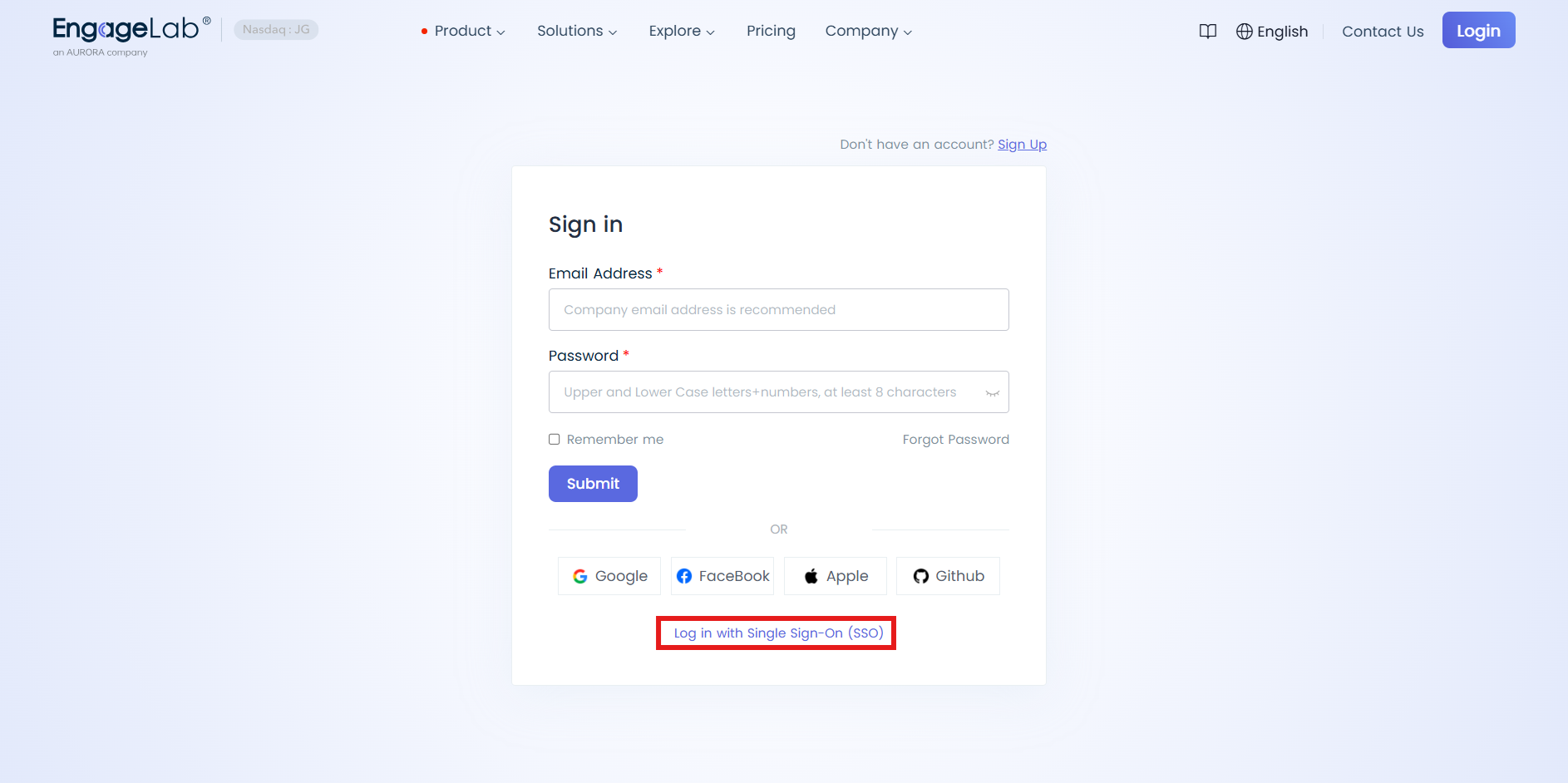

Connexion sur la page SSO du site officiel

Ouvrez la page de connexion EngageLab et cliquez sur le bouton "Connexion SSO".

Saisissez l'adresse e-mail enregistrée sur EngageLab. Le système recherchera la dernière organisation SSO accédée et redirigera le processus de connexion en fonction du service SSO configuré pour cette organisation.

- Si l'organisation a configuré plusieurs services SSO et que votre compte est lié à plusieurs services SSO, vous serez invité à choisir le service SSO à utiliser pour la connexion.

- S'il n'y a qu'un seul service SSO, la redirection est automatique.

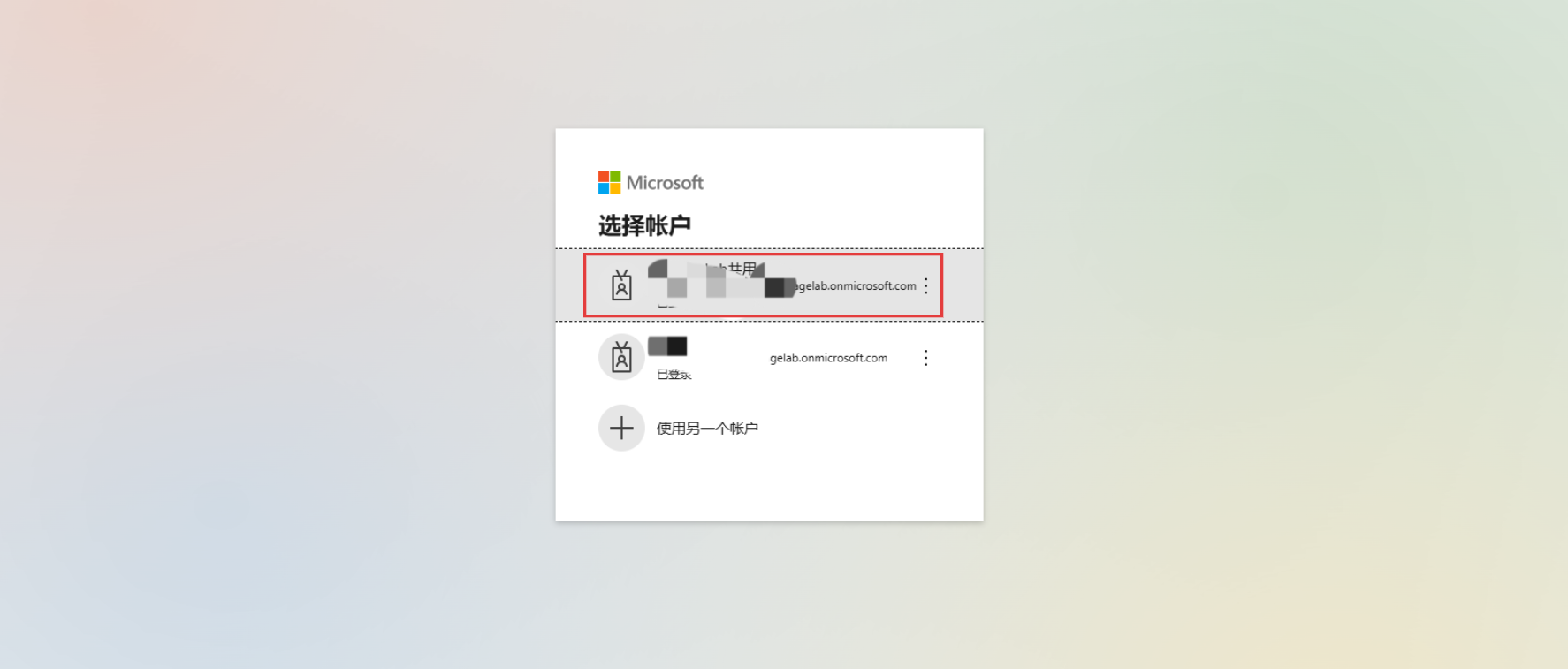

Le système redirige vers la page de connexion IdP, où vous devrez saisir vos identifiants pour l'authentification. Après authentification réussie, le système redirige vers EngageLab pour finaliser la connexion SSO.

Scénarios courants d'échec de connexion

Le compte n'existe pas

Vérifiez si l'adresse e-mail saisie est enregistrée sur EngageLab ou si vous vous êtes déjà connecté via un lien SSO. Si vous n'êtes pas enregistré, vous pouvez vous connecter via le lien SSO et le système créera automatiquement un compte.Incohérence de l'adresse e-mail

Si l'adresse e-mail saisie ne correspond pas à celle configurée pour votre compte IdP, le système affichera une erreur d'incohérence d'e-mail.

Veuillez vérifier l'adresse e-mail configurée dans votre compte IdP. En cas de problème, contactez votre administrateur.L'organisation n'a pas activé la connexion SSO

L'organisation que vous avez rejointe ou créée n'a pas activé la connexion SSO. Veuillez contacter l'administrateur pour activer le service SSO pour l'organisation.

Connexion via un lien SSO spécifique

Partage du lien de connexion SSO

Si vous êtes le créateur de l'organisation, connectez-vous à EngageLab, accédez à "Centre personnel > SSO", cliquez sur le service SSO correspondant à l'organisation cible, copiez le lien de connexion SSO et partagez-le avec les membres de l'organisation.

Processus de connexion

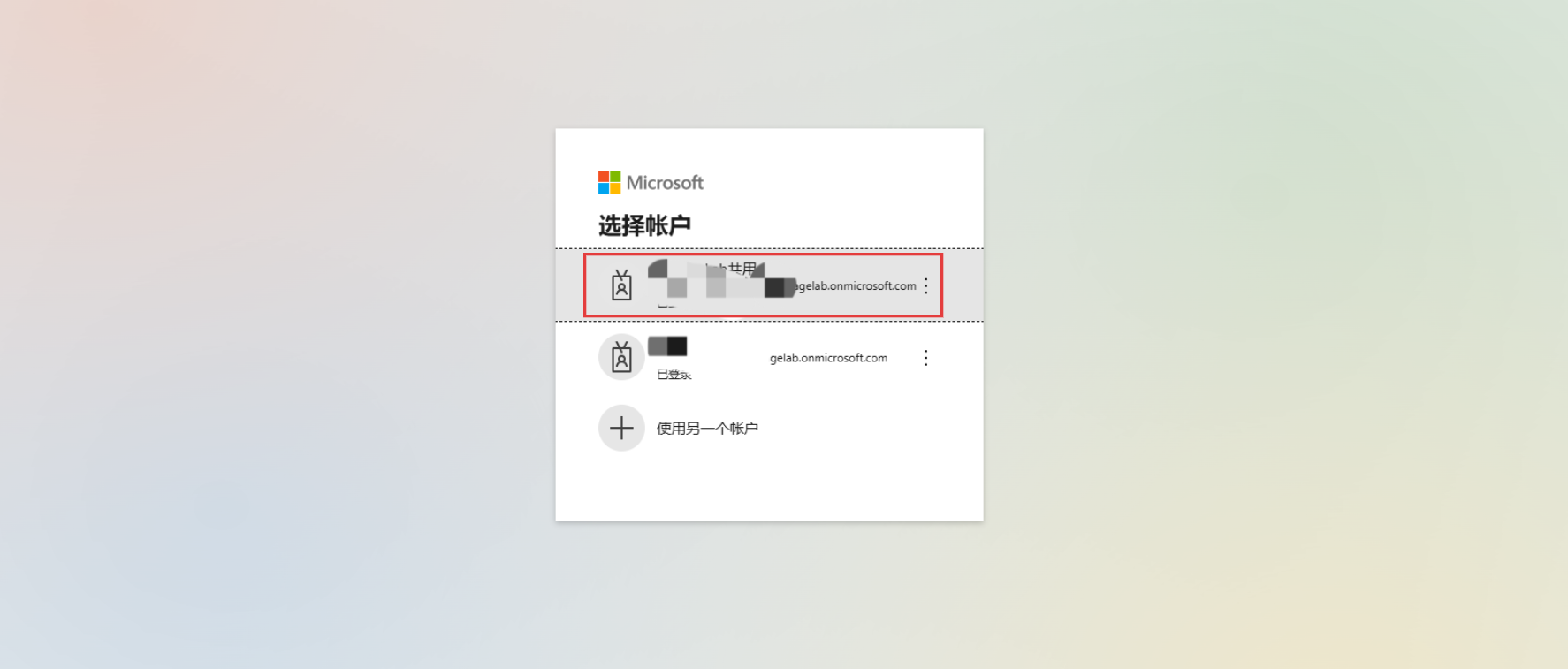

Les membres cliquent sur le lien de connexion SSO, et le système les redirige vers la page de connexion IdP.

Après la connexion sur l'IdP, les membres sont redirigés vers la console EngageLab, où l'adresse e-mail du compte IdP est associée à celle du compte EngageLab.

En temps normal, si le membre dispose de droits autorisés par le service SSO pour l'organisation, il accède automatiquement à la dernière organisation SSO visitée.

Les cas suivants sont considérés comme anormaux :

- Si l'adresse e-mail du compte IdP n'est pas enregistrée sur la plateforme EngageLab, le système crée automatiquement un compte, redirige vers la page de configuration des informations personnelles et affiche le message :

"Votre compte n'a pas reçu d'autorisations pour une organisation SSO. Veuillez contacter l'administrateur pour obtenir une autorisation." - Si le compte est enregistré mais n'a créé ou rejoint aucune organisation, le système affiche le message :

"Votre compte n'a pas reçu d'autorisations pour une organisation SSO. Veuillez contacter l'administrateur pour obtenir une autorisation." - Si le compte est enregistré et a créé ou rejoint une organisation mais n'a pas de droits pour l'organisation autorisée par le service SSO, le système redirige vers la liste des organisations du compte. Vous devrez sélectionner l'organisation à accéder et basculer vers la méthode de connexion correspondante.

- Si l'adresse e-mail du compte IdP n'est pas enregistrée sur la plateforme EngageLab, le système crée automatiquement un compte, redirige vers la page de configuration des informations personnelles et affiche le message :

Remarque :

Pour accéder à une organisation via le lien de connexion SSO, veuillez demander à l'administrateur d'ajouter votre adresse e-mail aux membres de l'organisation SSO.

Scénarios courants d'échec de connexion

- Impossible de se connecter avec succès sur l'IdP

Si votre compte IdP n'a pas reçu les droits d'accès à l'application SSO de l'IdP, une erreur se produira côté IdP lors de la connexion via le lien SSO. Veuillez contacter l'administrateur IdP pour obtenir les droits d'accès.

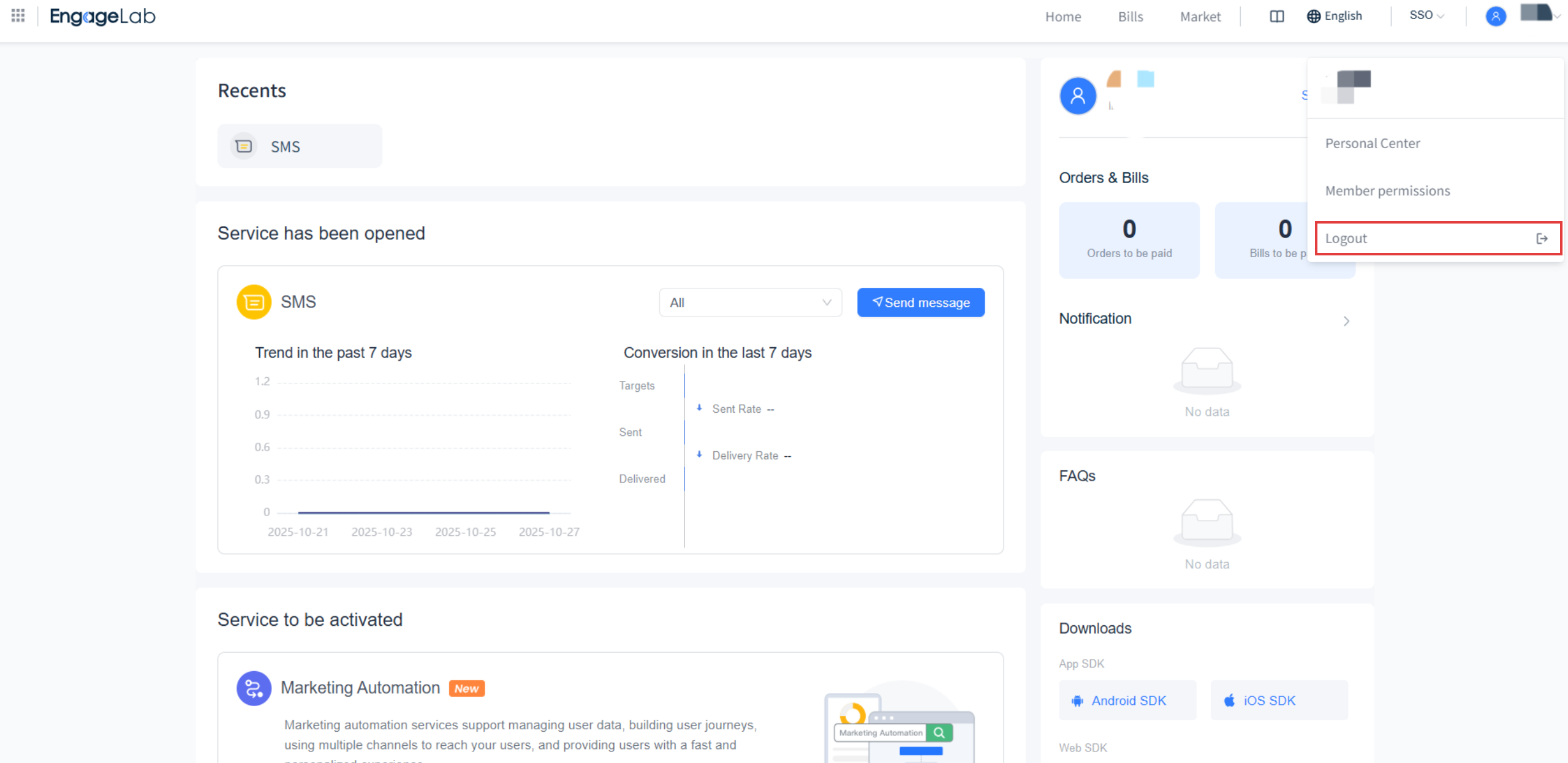

Déconnexion d'un compte

Lors de la déconnexion d'un compte en mode connexion SSO, le processus diffère de la connexion classique :

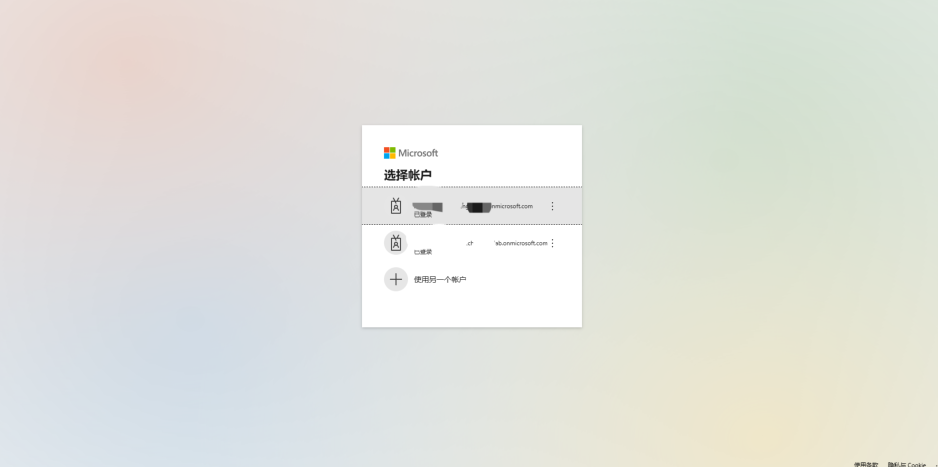

Après avoir cliqué sur déconnexion, le système appelle automatiquement l'URL de déconnexion de l'IdP pour effectuer une déconnexion globale sur l'IdP.

Après la déconnexion, une nouvelle authentification est requise sur la plateforme IdP pour se reconnecter.