Konfigurasi SSO Google Admin

Panduan ini memberikan instruksi lengkap untuk mengonfigurasi SAML Single Sign-On (SSO) menggunakan Google Admin pada platform EngageLab. Silakan merujuk ke Halaman Konfigurasi SSO EngageLab untuk panduan operasional dalam menyelesaikan seluruh proses konfigurasi.

Dalam integrasi SSO antara Google Admin dan EngageLab, pemetaan akun pengguna didasarkan pada kesesuaian antara grup yang dikonfigurasi di Google Admin dan grup SSO di EngageLab.

Untuk menyelesaikan konfigurasi SSO Google Admin, pastikan persyaratan berikut telah dipenuhi. Artikel ini akan menjelaskan langkah demi langkah sesuai urutan berikut:

- Akun Google Admin: Anda telah mendaftarkan akun administrator Google Admin.

- Akun EngageLab dan SSO: Organisasi tujuan harus sudah mengaktifkan fitur SSO (jika belum diaktifkan, silakan hubungi tim penjualan).

- Otorisasi Grup: Aplikasi EngageLab telah diotorisasi di Google Admin untuk grup yang memerlukan akses SSO.

- Persyaratan Konsistensi Akun: Alamat email yang digunakan untuk login ke EngageLab harus sama persis dengan email yang diotorisasi di Google Admin.

Catatan: Di lingkungan Google, konfigurasi SSO didasarkan pada atribut Primary Email pengguna. Google Admin tidak mendukung pengaturan beberapa alamat email SSO untuk satu pengguna. Pastikan email yang digunakan untuk login SSO sama dengan primary email di direktori Google Admin agar autentikasi berhasil.

Proses Konfigurasi

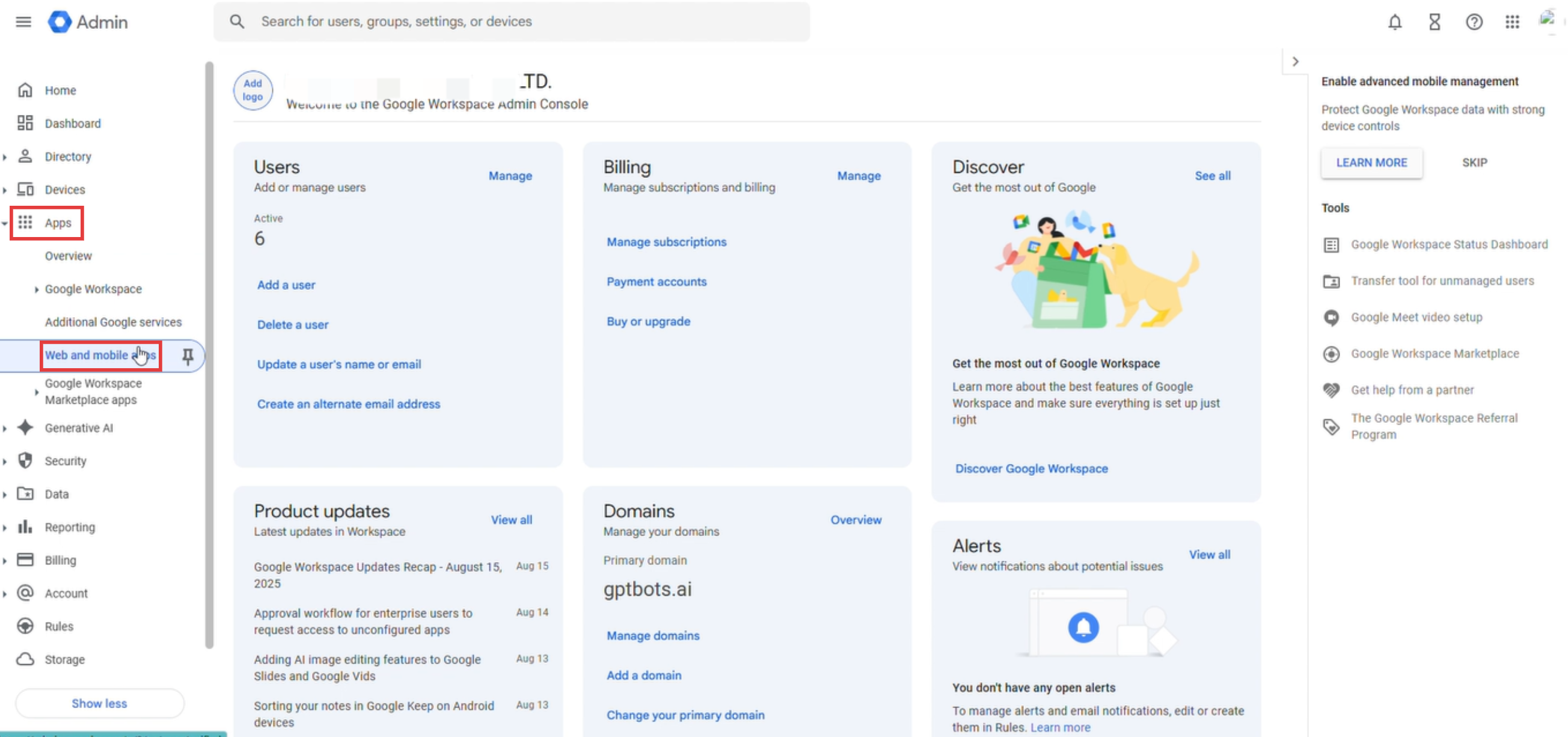

Masuk ke Google Admin Console, lalu pada menu navigasi kiri, klik "Aplikasi > Aplikasi Web dan Seluler."

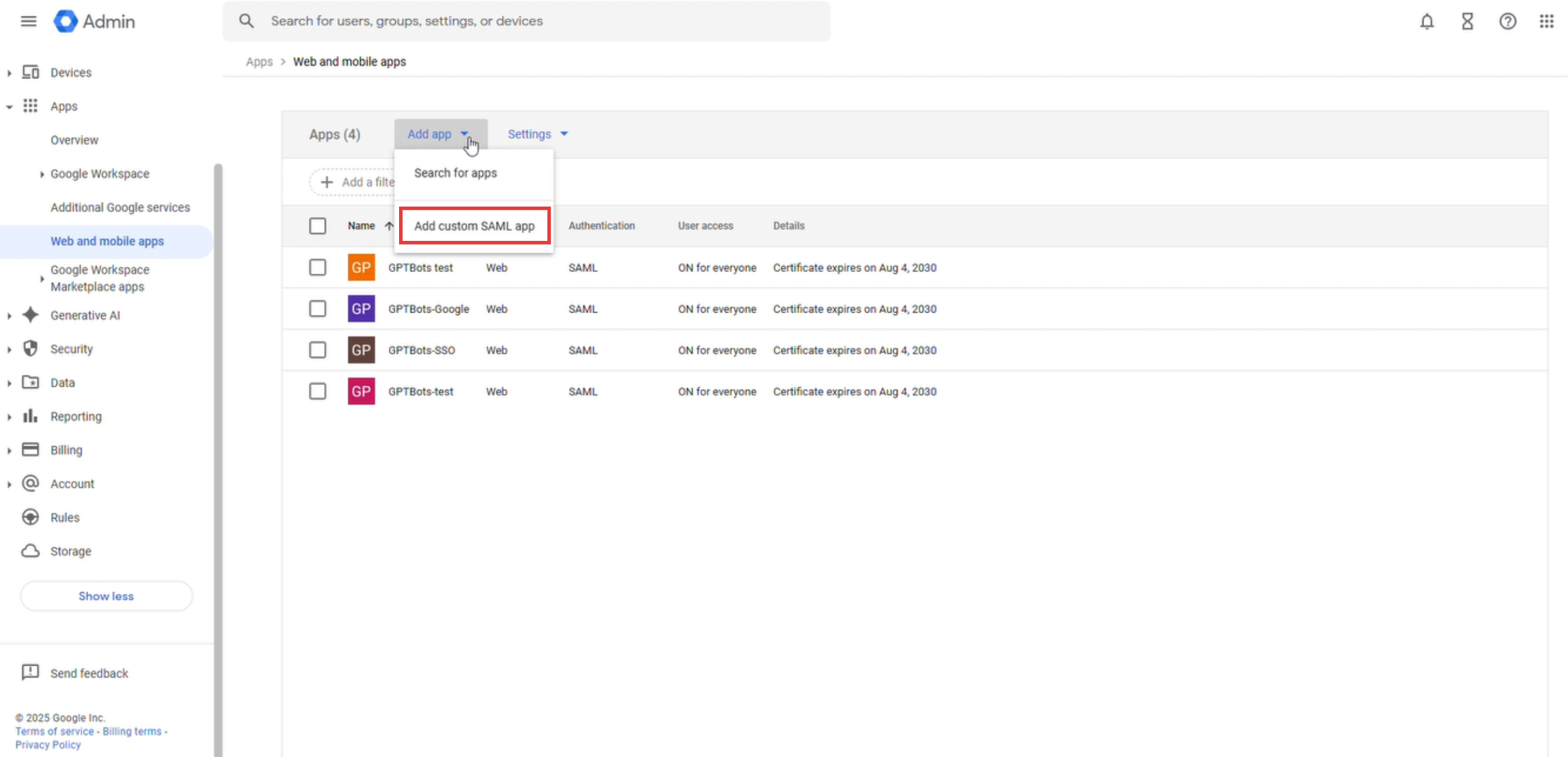

Klik "Tambah Aplikasi" dan pilih "Tambahkan Aplikasi SAML Kustom".

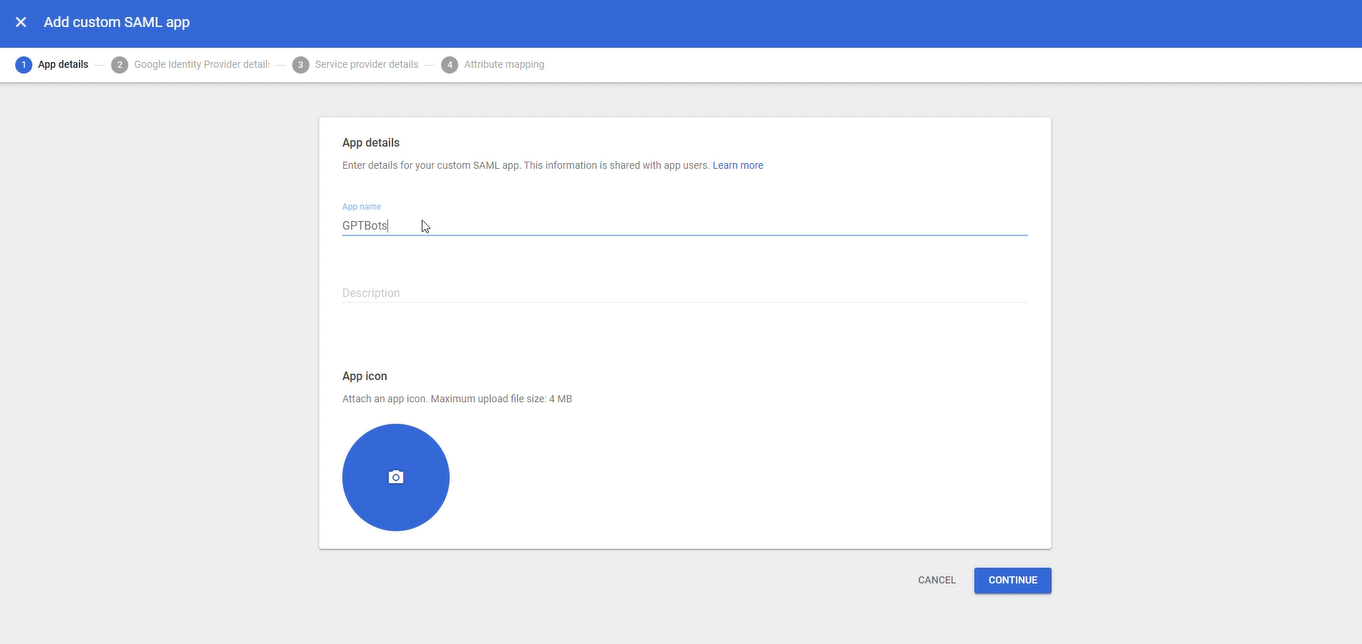

Masukkan "Nama Aplikasi" dan "Deskripsi" untuk mengidentifikasi aplikasi SAML ini.

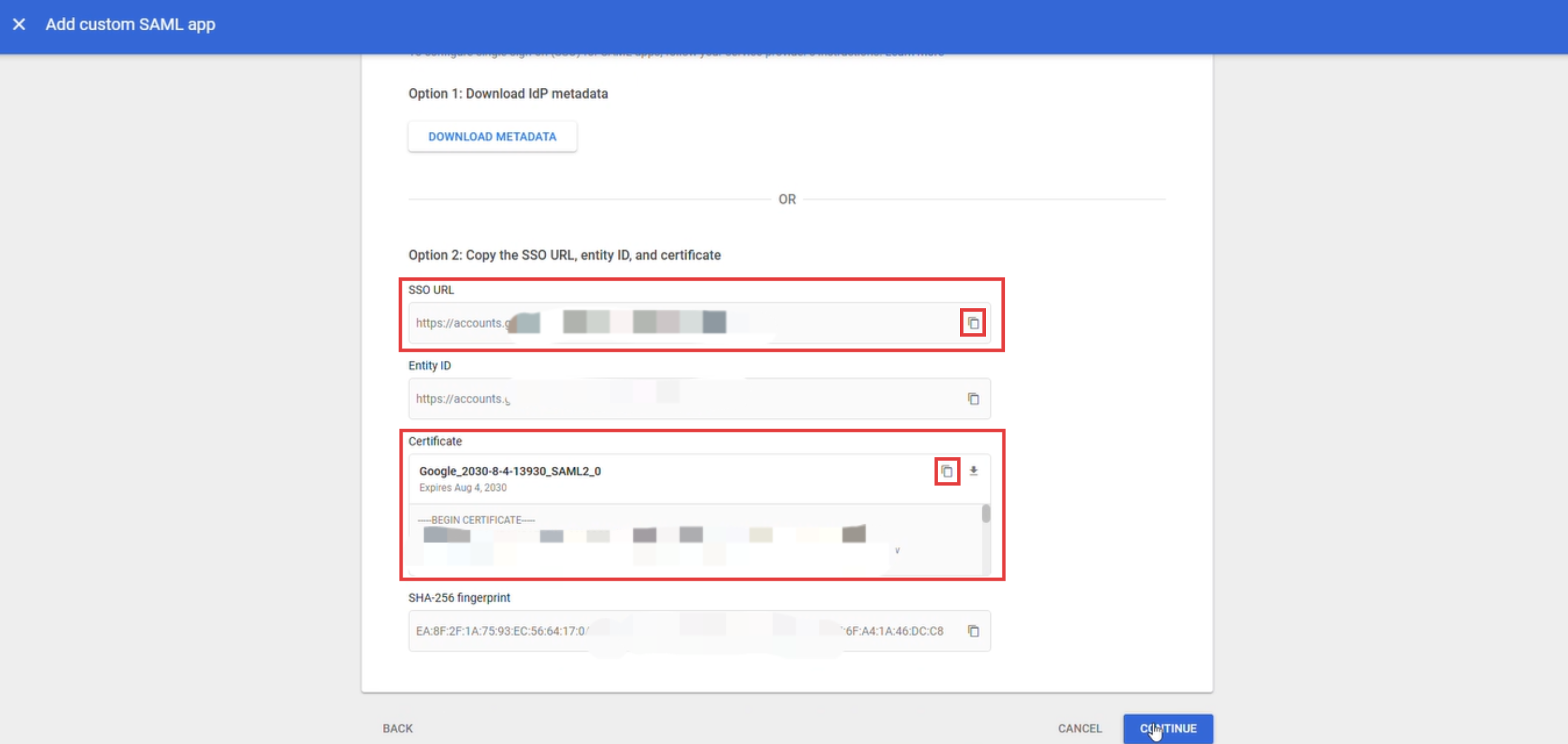

Silakan salin dan simpan dengan baik informasi URL SSO dan sertifikat, yang akan digunakan nanti pada konfigurasi SSO EngageLab.

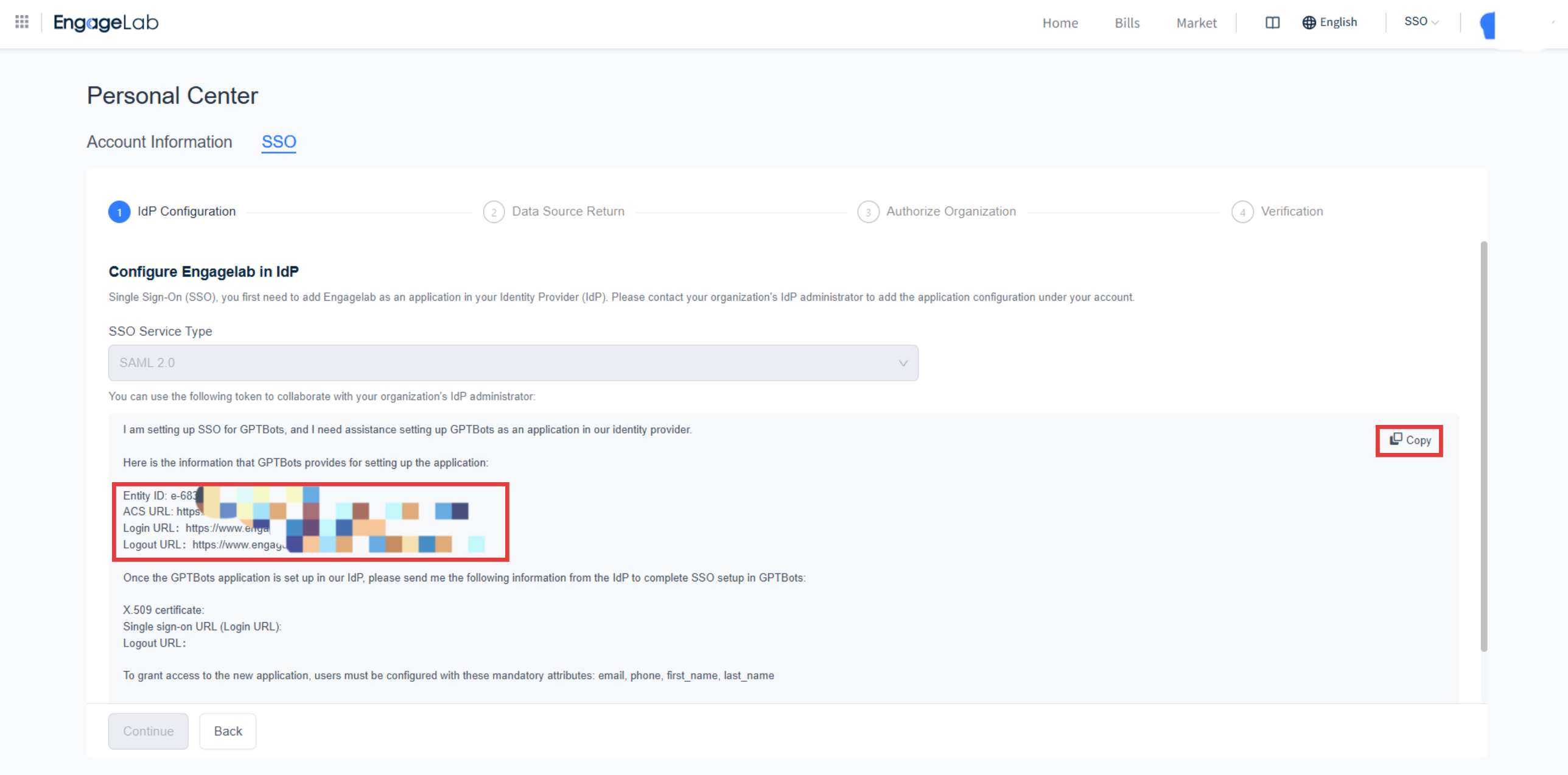

Masuk ke konsol EngageLab, buka halaman konfigurasi SSO, dan salin informasi penting seperti Entity ID dan ACS URL.

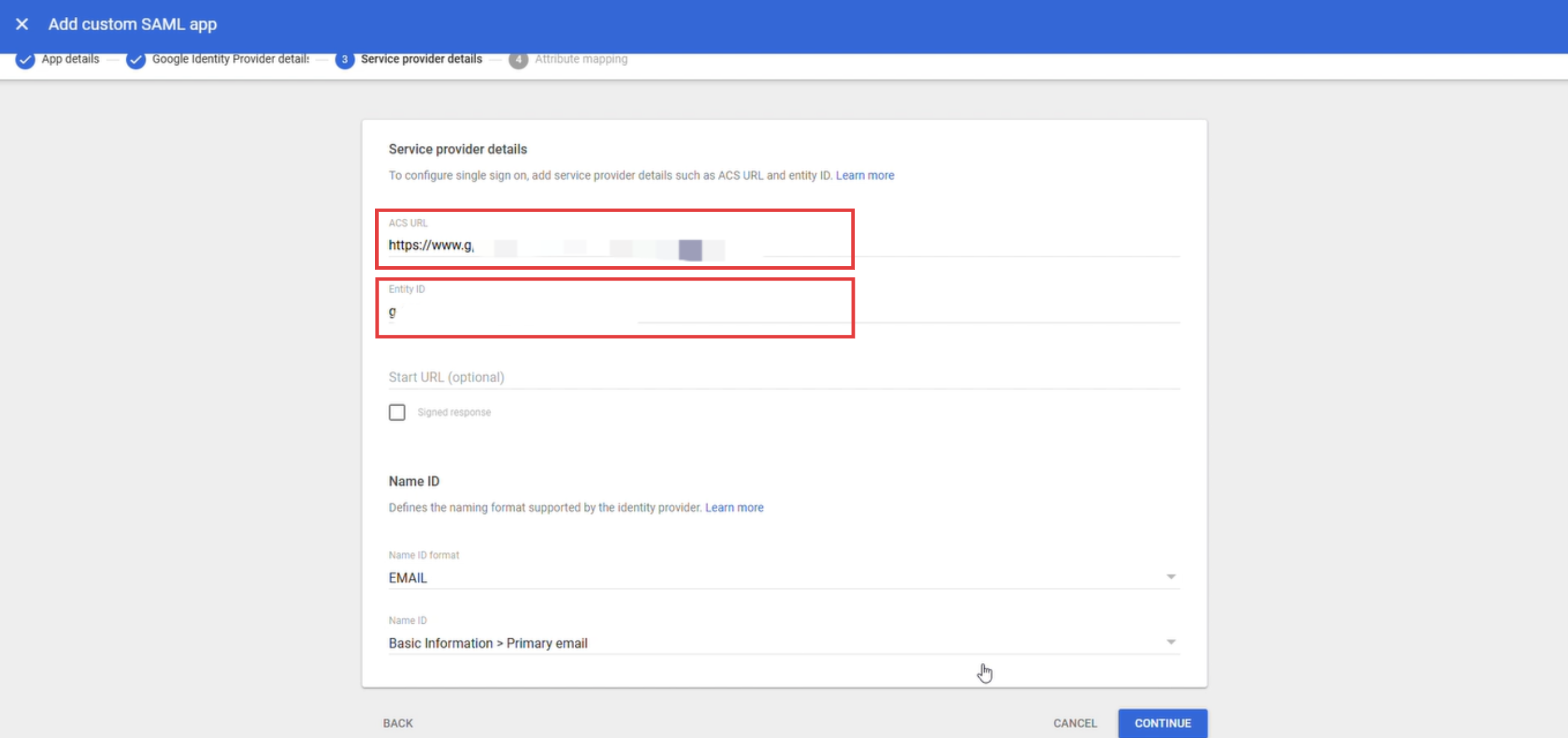

Pada konfigurasi aplikasi SAML di Google Admin, masukkan Entity ID dan ACS URL ke kolom yang sesuai.

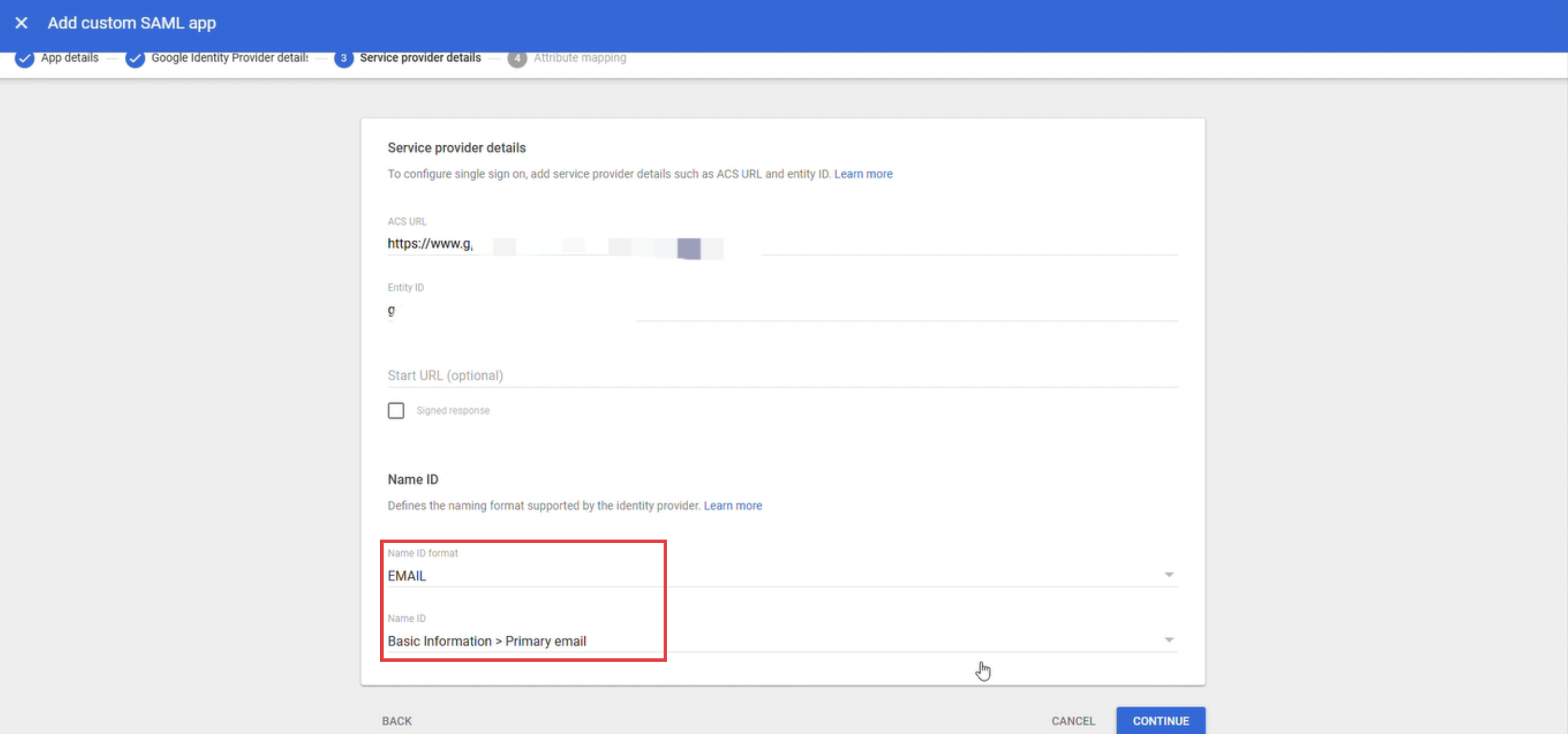

Pilih EMAIL sebagai format Name ID, pilih Informasi Dasar > Email Utama sebagai Name ID, lalu klik "Lanjutkan."

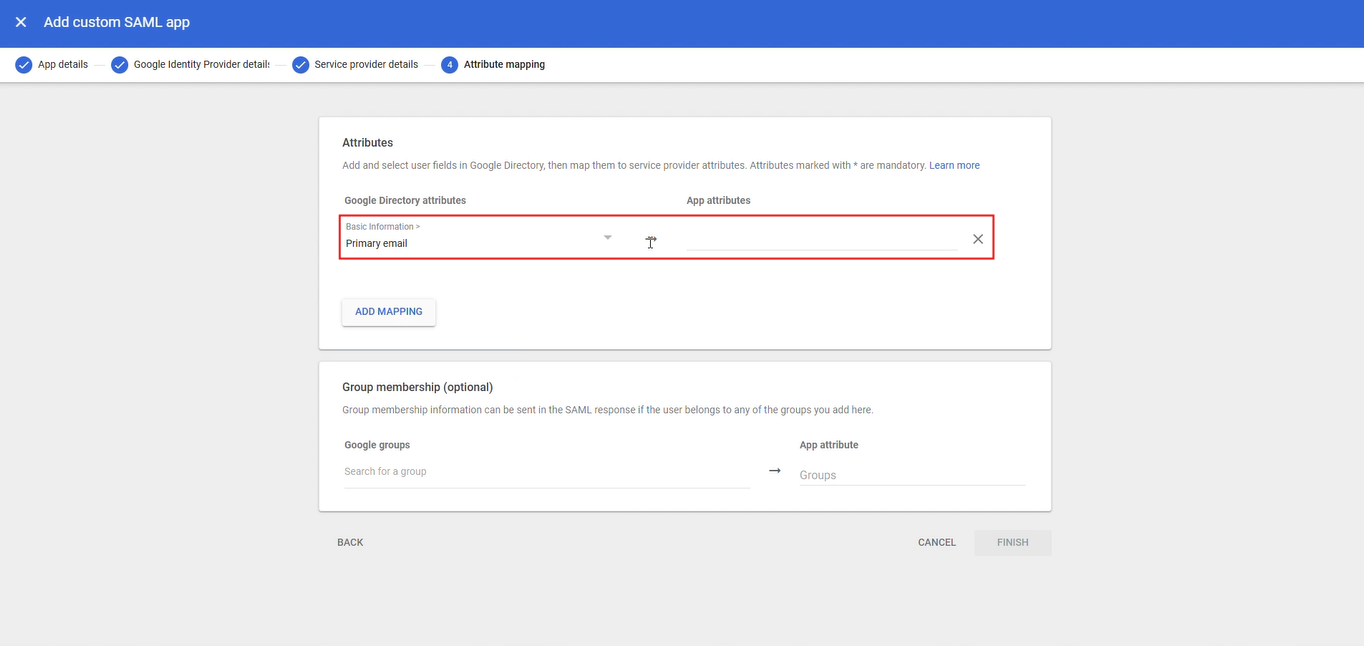

Tambahkan atribut Directory Google Email Utama, dan atur atribut aplikasi ke:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress.

Atribut ini berlaku untuk semua konfigurasi Google SSO pada EngageLab. Klik "Selesai" untuk menyelesaikan konfigurasi awal di sisi Google Admin.

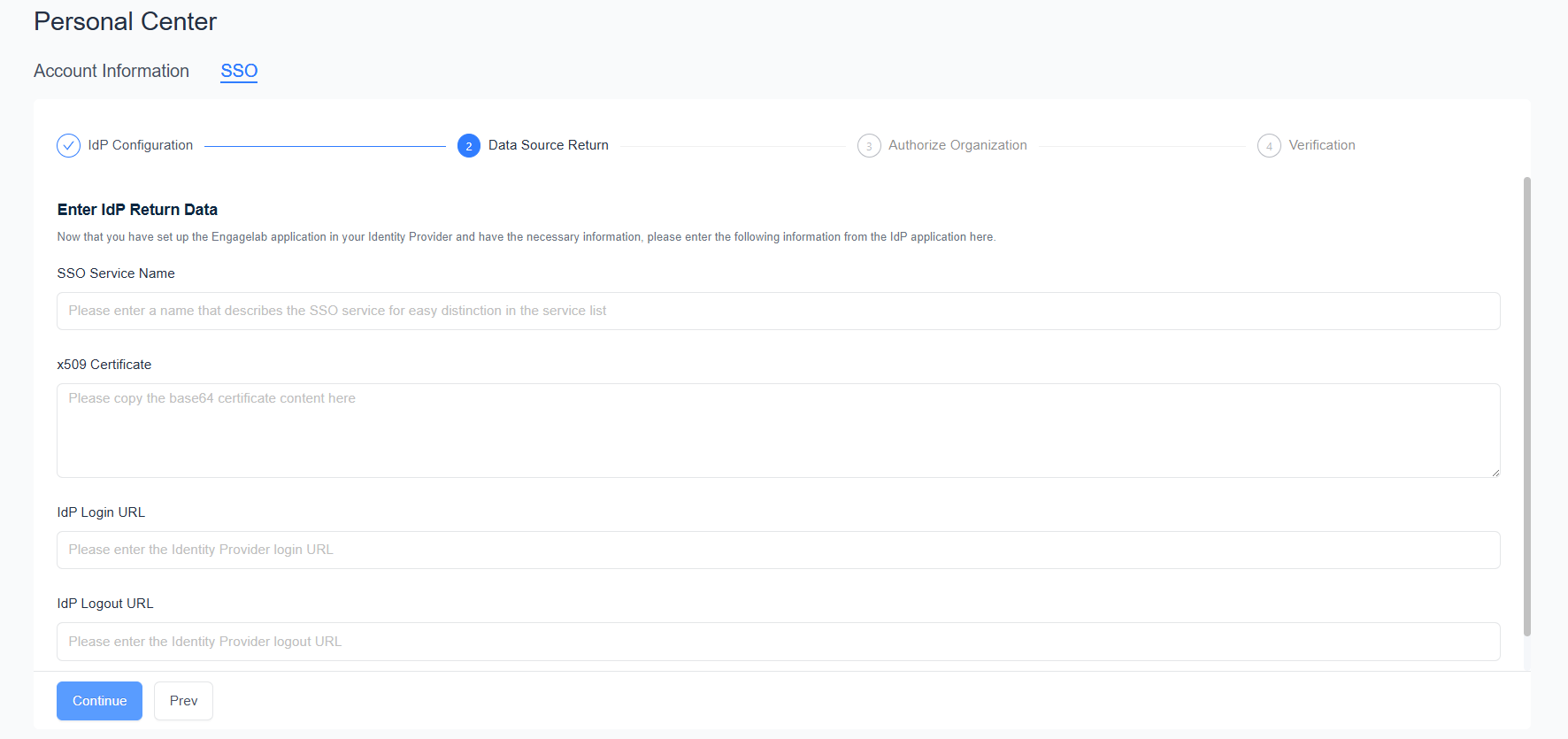

Klik "Selesai" untuk menyelesaikan konfigurasi awal di sisi Google Admin.Kembali ke Halaman Konfigurasi SSO EngageLab dan masukkan URL SSO serta informasi sertifikat yang telah disimpan ke kolom IdP Login URL, IdP Logout URL, dan x509 Certificate.

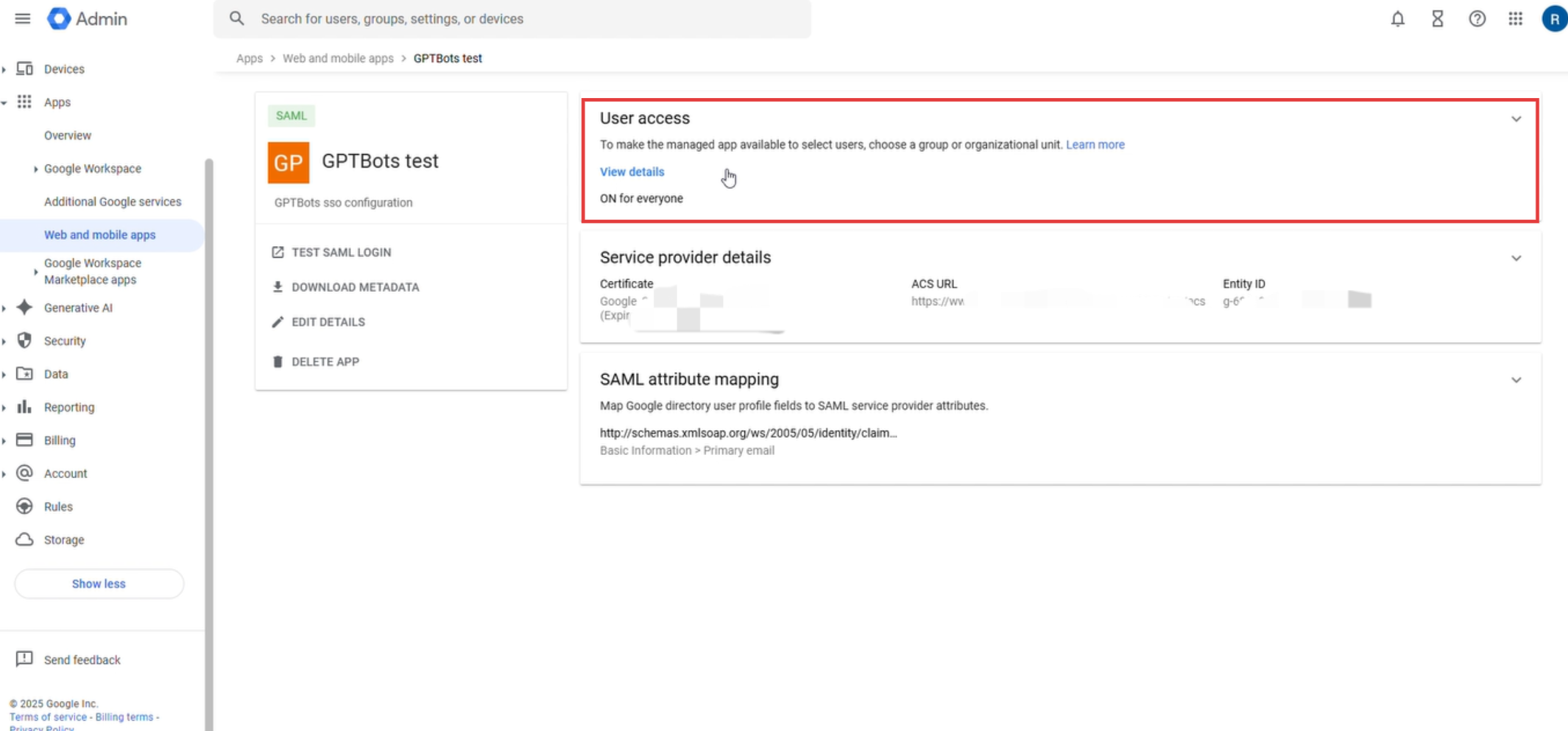

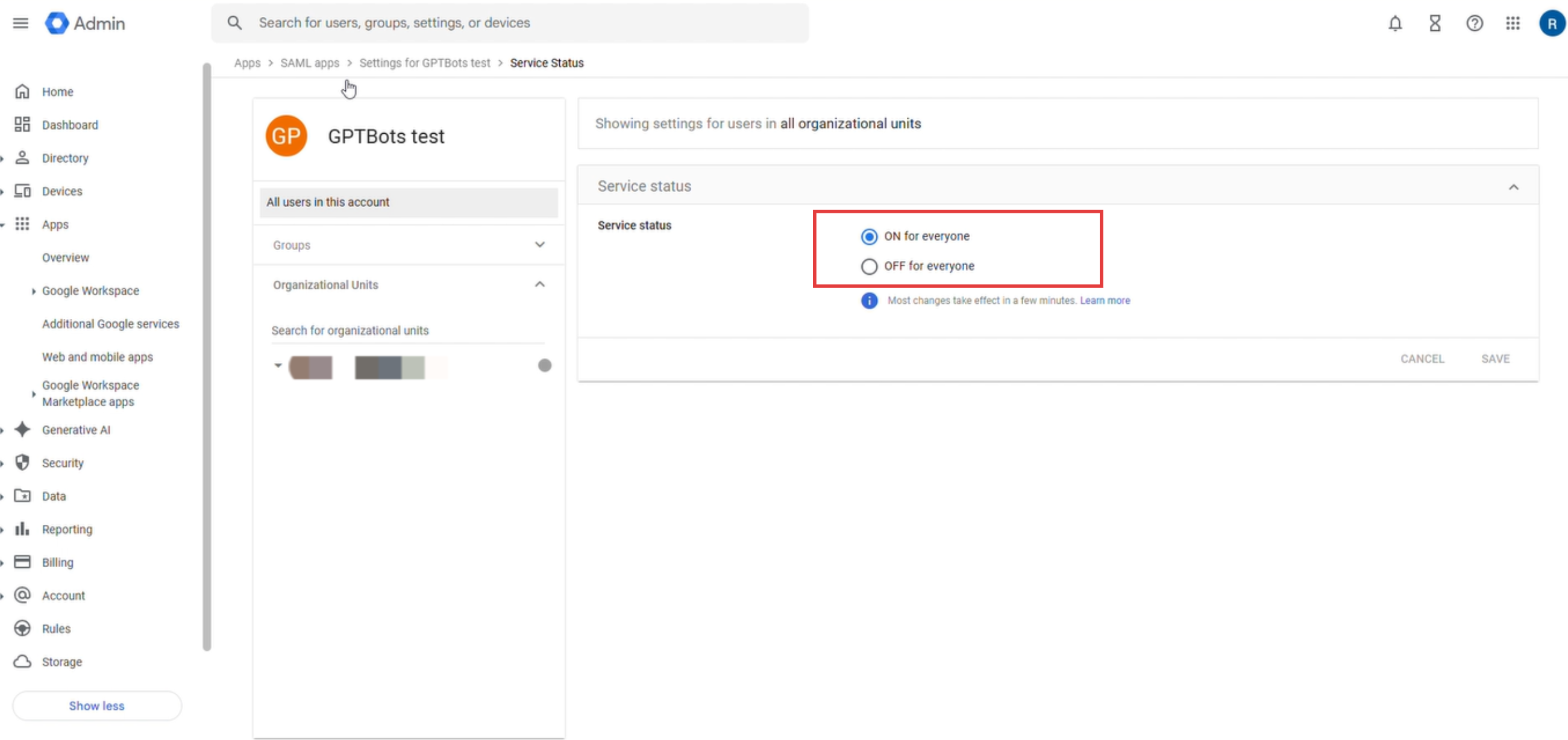

Setelah konfigurasi selesai, temukan aplikasi SAML yang baru dibuat di bawah "Aplikasi Web dan Seluler" pada menu "Aplikasi", lalu klik bagian "Akses Pengguna" (area yang tidak memiliki tautan).

Pada status layanan, pilih "AKTIF untuk semua orang" agar semua pengguna target dapat login melalui SSO.

Petunjuk Login dan Logout

Untuk informasi detail tentang proses login dan logout standar, silakan merujuk ke Halaman Konfigurasi SSO EngageLab. Bagian ini berfokus pada proses autentikasi dan permasalahan umum saat menggunakan Google Admin sebagai Identity Provider (IdP), yang berbeda dari IdP lainnya.

Pemeriksaan Konsistensi Akun

Saat menggunakan Google Admin SSO untuk autentikasi, sistem akan memeriksa apakah akun Google yang Anda masukkan sesuai dengan akun Google yang sedang login di browser. Skenario berikut termasuk di dalamnya:

- Proses login yang dimulai melalui tombol login SSO

- Tautan login SSO (termasuk tautan login pada email undangan ketika mengundang pengguna ke organisasi SSO)

Berdasarkan status login dan kecocokan akun Google, sistem akan merespons sebagai berikut:

Browser Sudah Login dan Akun Sesuai

Tidak perlu tindakan tambahan; sistem akan otomatis melanjutkan ke proses autentikasi SSO berikutnya.

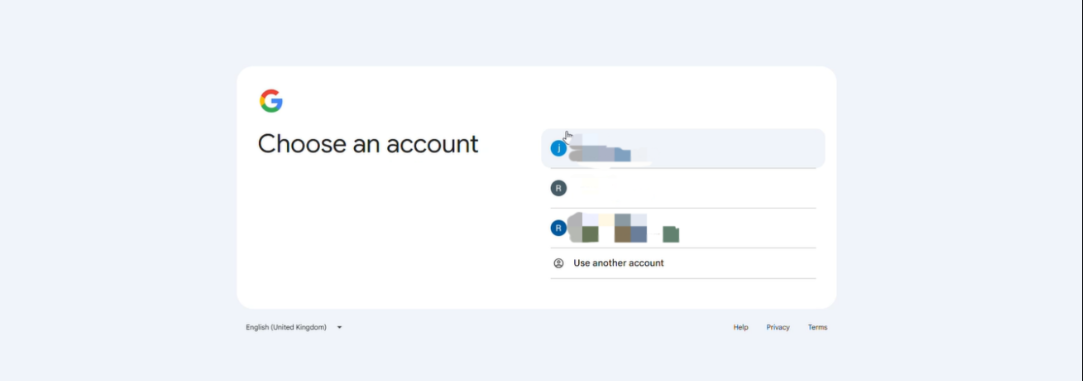

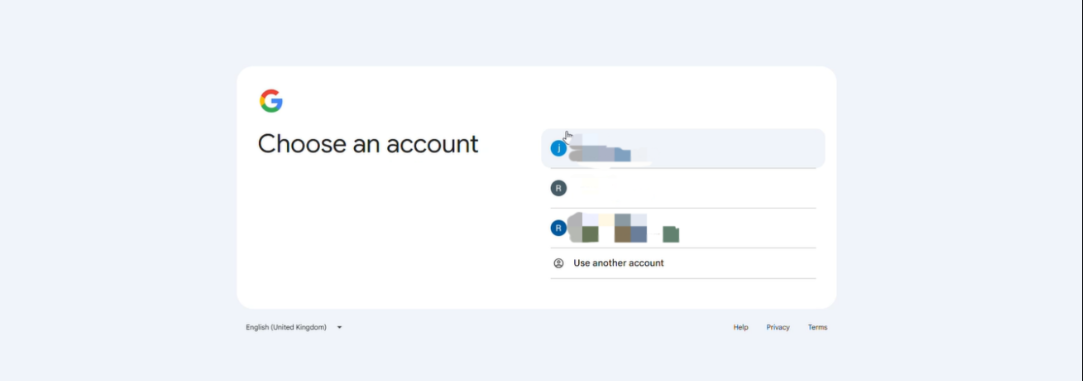

Browser Login dengan Beberapa Akun Google

Sistem akan menampilkan jendela pemilihan akun. Silakan pilih akun yang sesuai dengan email login SSO.

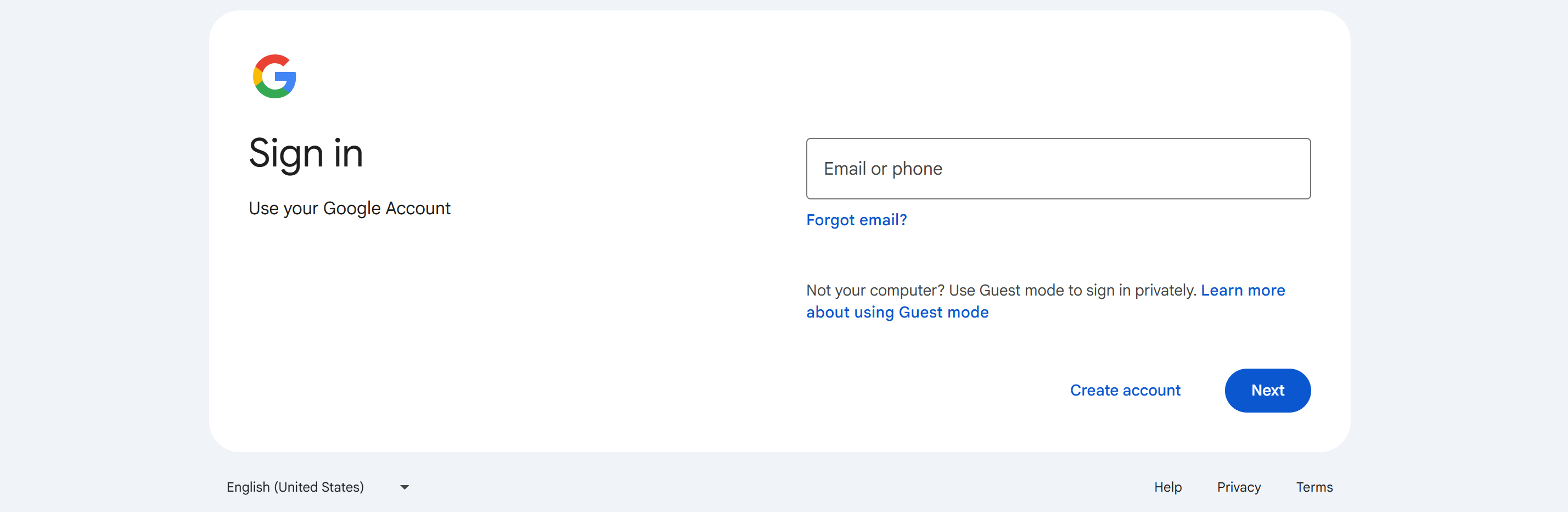

Browser Belum Login ke Akun Google Mana Pun

Sistem otomatis meminta pengguna untuk login ke akun Google. Silakan login dengan akun yang sesuai dengan email login SSO.

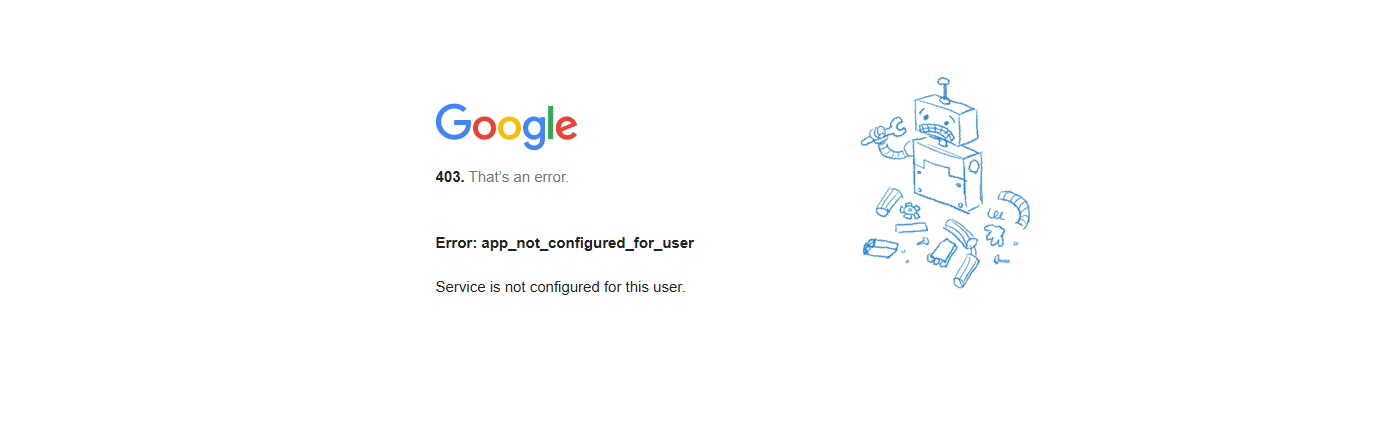

Browser Sudah Login tapi Akun Tidak Sesuai

Sistem akan menampilkan error 403 dan memblokir upaya login.

Pemecahan Masalah dan Pergantian Akun

Jika Anda mengalami error 403, ikuti langkah berikut untuk pemecahan masalah dan mengganti akun:

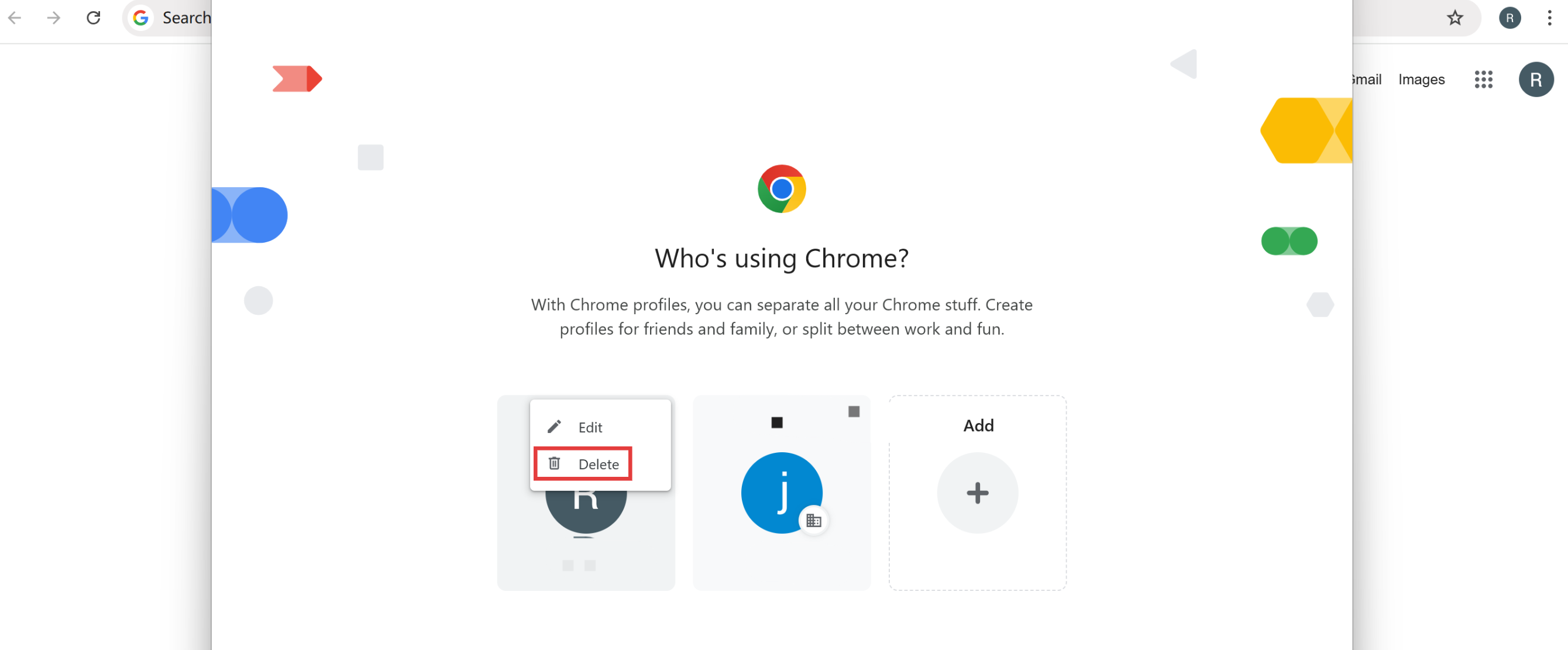

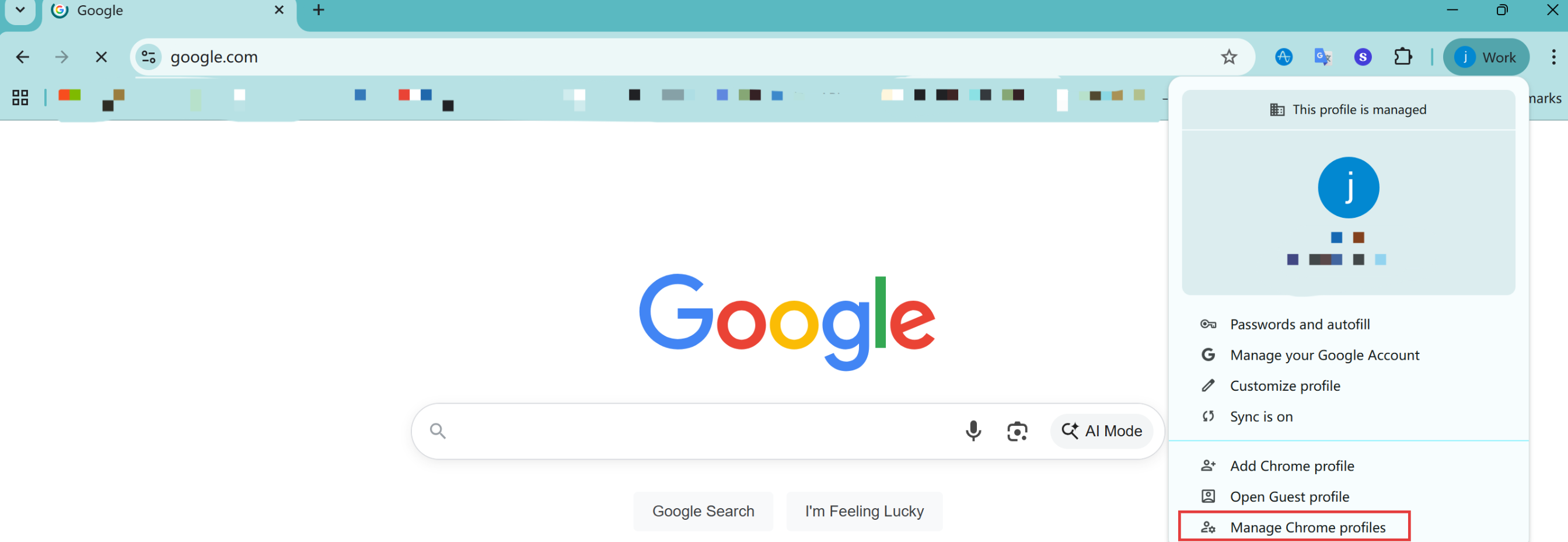

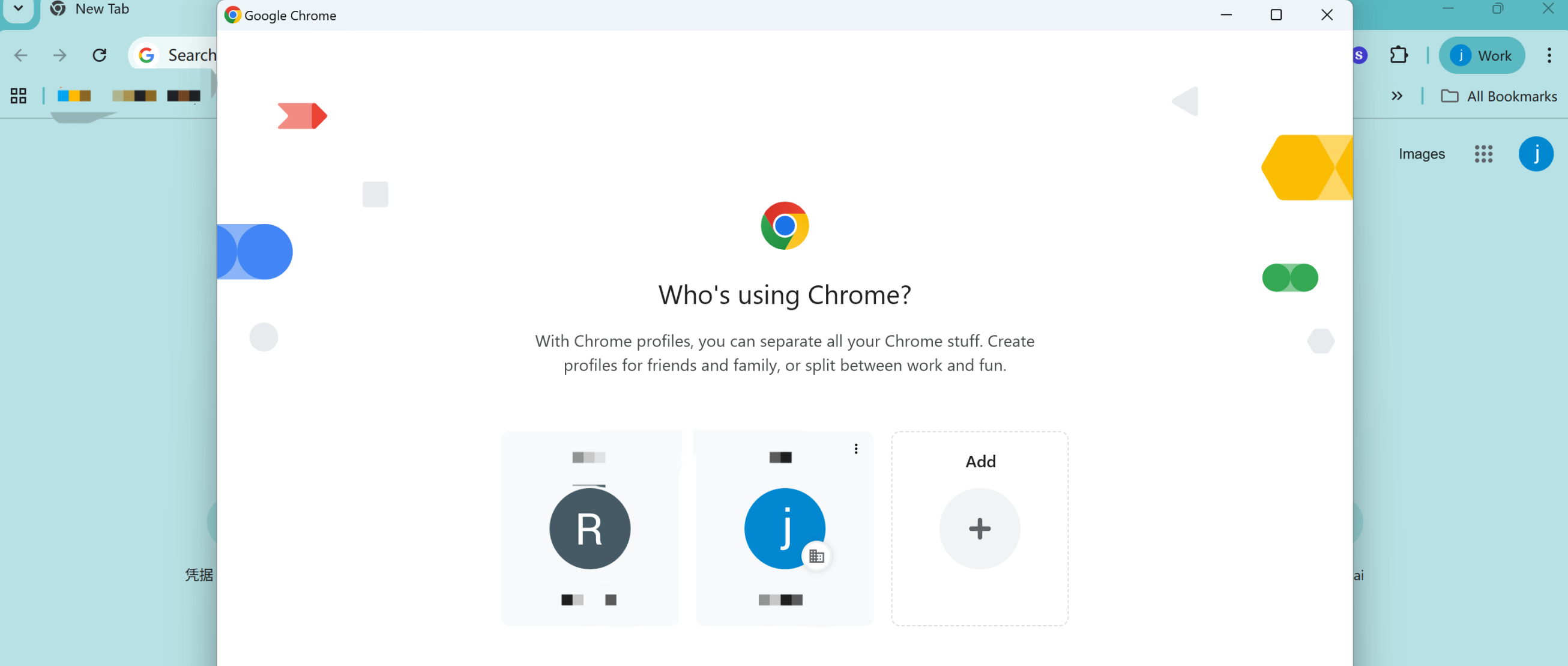

Sebagai contoh menggunakan Google Chrome, buka halaman "Kelola Profil Chrome".

Tambahkan atau beralih ke akun email Google yang Anda perlukan untuk login SSO EngageLab. Pastikan sudah benar sebelum mencoba login ke EngageLab melalui SSO kembali.

Sebagai alternatif, jika Anda tidak perlu menyimpan riwayat penelusuran, Anda dapat menggunakan mode penyamaran browser untuk login SSO. Pada mode penyamaran, sistem akan otomatis meminta Anda login ke akun Google sehingga lingkungan lebih bersih dan meminimalkan konflik akun.

FAQ

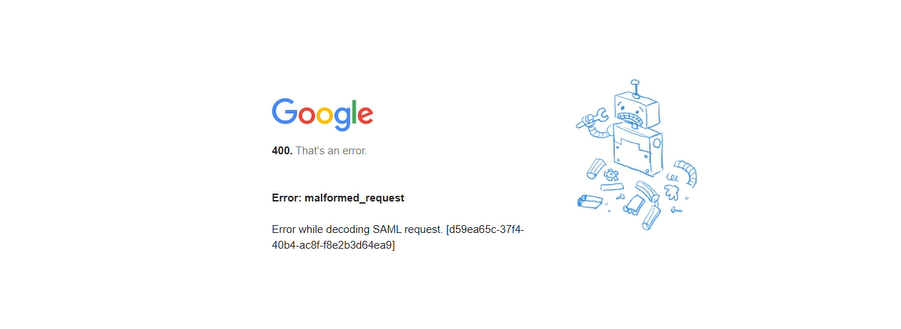

T: Saat logout, sistem meminta memilih akun, tetapi setelah diklik muncul halaman error 400.

J: Google Workspace tidak mendukung SLO (Single Logout), sehingga tidak memungkinkan untuk langsung keluar dari akun Google melalui tombol logout EngageLab. Untuk keluar, silakan buka halaman Manajemen Akun Google di browser dan logout secara manual dari akun Google yang sedang digunakan.