Single Sign-On (SSO)

Single Sign-On (SSO) adalah mekanisme autentikasi yang memungkinkan pengguna mengakses berbagai sistem dan aplikasi tepercaya hanya dengan satu set kredensial, sehingga tidak perlu login berulang kali. SSO umumnya diimplementasikan melalui protokol antara Identity Provider (IdP) dan Service Provider (SP). Manfaat utama SSO meliputi:

- Mengurangi kelelahan akibat banyak kata sandi, meningkatkan pengalaman pengguna, serta produktivitas

- Memperkuat keamanan dan memungkinkan pengelolaan terpusat identitas anggota dan izin akses perusahaan

- Menurunkan biaya TI dan meminimalkan beban pemulihan serta pemeliharaan kata sandi

Proses login dasar EngageLab SSO: Saat mengakses tautan login EngageLab SSO, pengguna diarahkan ke sistem SSO internal/eksternal untuk autentikasi. Setelah autentikasi berhasil, pengguna kembali ke platform EngageLab dan otomatis masuk ke sistem.

Istilah Umum

| Istilah | Deskripsi |

|---|---|

| Identity Provider (IdP) | Layanan pihak ketiga yang bertanggung jawab atas autentikasi identitas. Setelah login melalui IdP, pengguna dapat mengakses berbagai sistem terhubung tanpa perlu memasukkan kata sandi kembali. |

| Service Provider (SP) | Sistem yang terdaftar sebagai aplikasi pada IdP, menerima hasil autentikasi dari IdP, dan menyediakan layanan bisnis tertentu kepada pengguna. |

| Security Assertion Markup Language (SAML) | Protokol standar terbuka berbasis XML untuk mengirimkan data autentikasi dan otorisasi identitas secara aman antara IdP dan SP. Platform mendukung SAML 2.0. |

| Metode Login | Metode autentikasi untuk mengakses sistem, termasuk login reguler dan login SSO. * Login Reguler: Sistem autentikasi akun bawaan platform, seperti login dengan nama pengguna & kata sandi; login otorisasi pihak ketiga seperti Google OAuth, Facebook, Apple, GitHub, dll. * Login SSO: Login menggunakan berbagai Identity Provider (IdP). |

| Jenis Organisasi | * Organisasi Reguler: Organisasi yang belum mengaktifkan login SSO dan memerlukan login reguler untuk akses. * Organisasi SSO: Organisasi yang telah mengaktifkan login SSO dan mengharuskan penggunaan layanan SSO yang telah dikonfigurasi untuk akses. |

Catatan:

- Layanan SSO menggunakan Email sebagai pengenal unik. Pastikan email yang dikonfigurasi di IdP perusahaan sama dengan email akun EngageLab.

- Jenis organisasi dan metode login memengaruhi izin akses dan kemampuan operasional. Admin perusahaan sebaiknya mengonfigurasi sesuai kebutuhan aktual.

- Untuk konfigurasi SSO, selesaikan dulu konfigurasi protokol IdP di tingkat akun, otorisasi IdP ke organisasi target, lalu aktifkan login SSO di tingkat organisasi.

Aturan Akses Pengguna

- Organisasi Reguler: Hanya mendukung login reguler, berlaku untuk semua anggota dan pembuat organisasi.

- Organisasi SSO: Semua anggota wajib login melalui SSO. Pembuat organisasi dapat login dengan login reguler maupun SSO.

- Binding Login SSO: Saat pengguna login melalui SSO, sistem akan mencatat hubungan binding antara akun dan layanan SSO. Binding dapat dilakukan melalui:

- Login lewat tautan SSO di email "Undangan Bergabung ke Organisasi"

- Login lewat tautan khusus untuk layanan SSO tertentu

- Login lewat tautan SSO di email notifikasi "Organisasi Berhasil Mengaktifkan Layanan SSO"

- Pencocokan Email: SSO menggunakan Email sebagai pengenal unik pengguna dan otomatis mencocokkannya dengan akun platform:

- Halaman Login SSO Umum: Jika Email tidak ditemukan, sistem menolak login.

- Tautan Login SSO Khusus: Jika Email tidak ditemukan, sistem otomatis membuat akun baru.

- Pembuatan Akun: Akun dengan login reguler dapat membuat organisasi dan mengonfigurasi layanan SSO. Akun dengan login SSO tidak dapat membuat organisasi baru.

Panduan Konfigurasi SSO

EngageLab mendukung integrasi SSO dengan berbagai Identity Provider berbasis protokol SAML 2.0, seperti Microsoft Azure, Okta, One Login, dan Google.

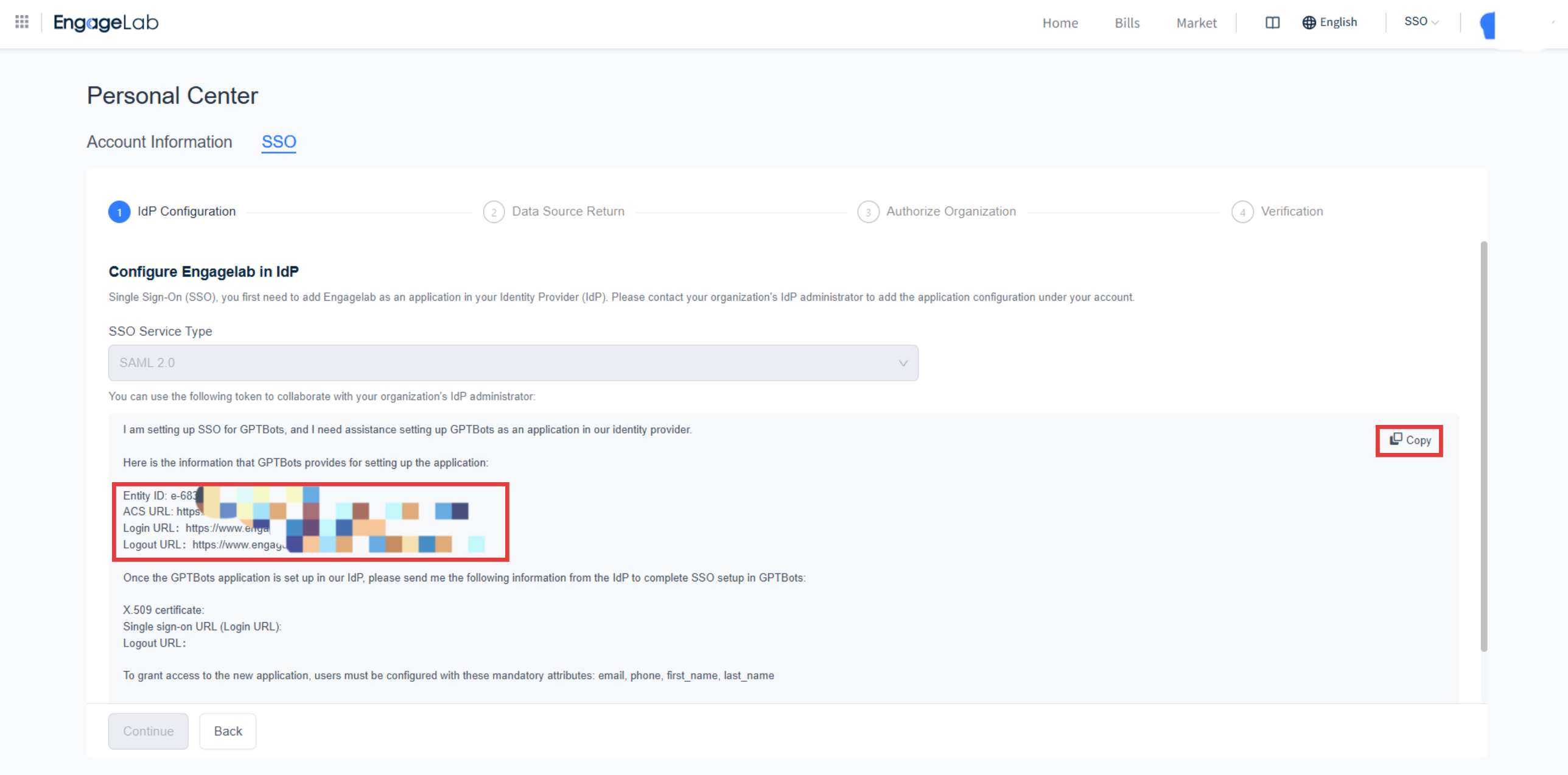

Mengonfigurasi EngageLab di IdP

Untuk menyiapkan SSO, tambahkan EngageLab sebagai aplikasi pada Identity Provider (IdP). Hubungi admin IdP organisasi Anda untuk mengonfigurasi informasi SP dari EngageLab ke aplikasi IdP.

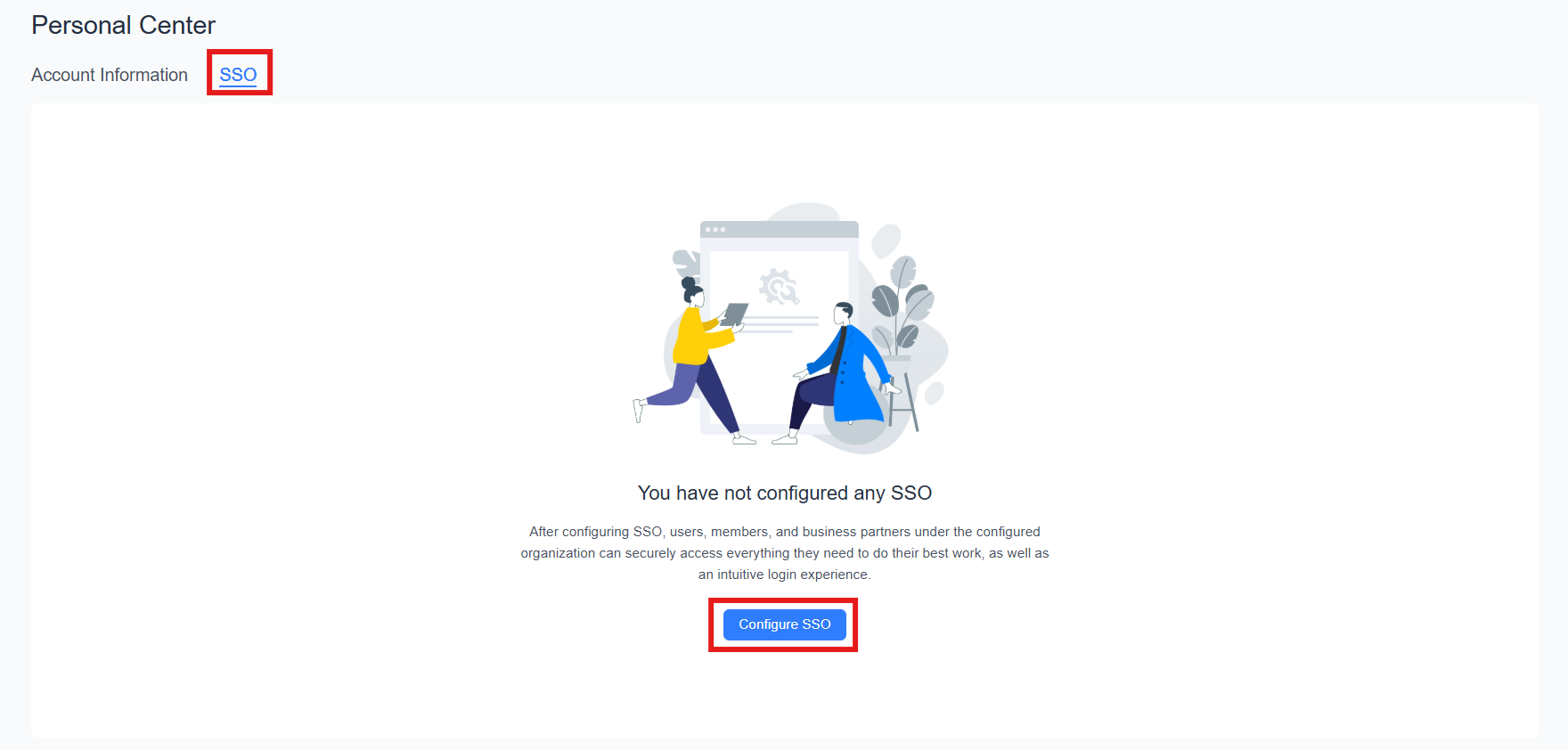

Masuk ke EngageLab, arahkan kursor ke avatar di pojok kiri bawah, klik "Akun" pada menu pop-up. Di "Pusat Pribadi," klik "SSO" untuk masuk ke halaman SSO.

Pada halaman SSO, klik tombol "Konfigurasikan SSO".

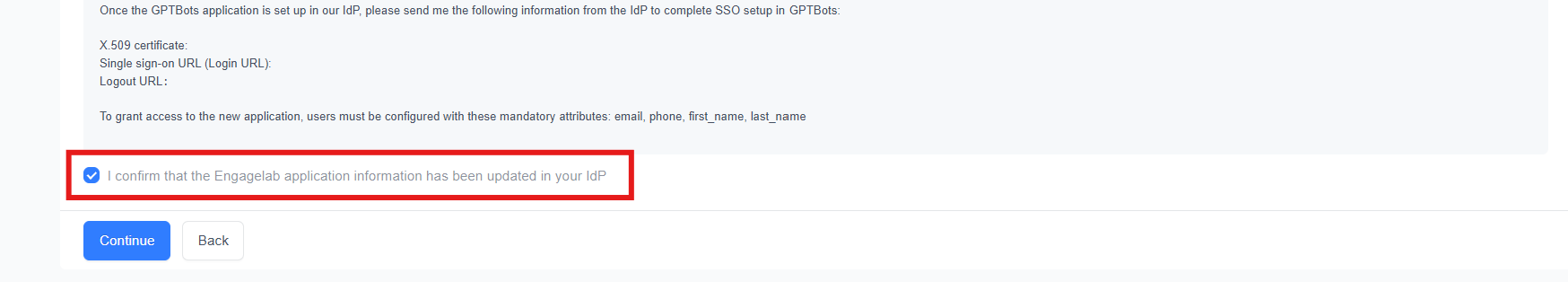

Salin informasi konfigurasi yang disediakan EngageLab (SP) dan bagikan ke admin IdP. Minta admin untuk mengonfigurasi informasi tersebut di IdP perusahaan. Setelah selesai, centang kotak konfirmasi di halaman dan lanjutkan ke langkah berikutnya.

Gunakan tombol salin di kanan untuk penyalinan cepat.

Informasi Konfigurasi:

- Dari SP:

- Entity ID: Pengenal unik SP di IdP

- ACS URL: Alamat Assertion Consumer Service, untuk menerima SAML assertion dari IdP

- Login URL: Alamat login SSO

- Logout URL: Alamat logout SSO

- Dari IdP:

- Sertifikat X.509 (base64): Sertifikat Identity Provider (cek masa berlaku sertifikat)

- Login URL: Alamat login IdP

- Logout URL: Alamat logout IdP

- Dari SP:

Panduan konfigurasi untuk berbagai platform IdP:

- Microsoft Azure

- Okta

- One Login

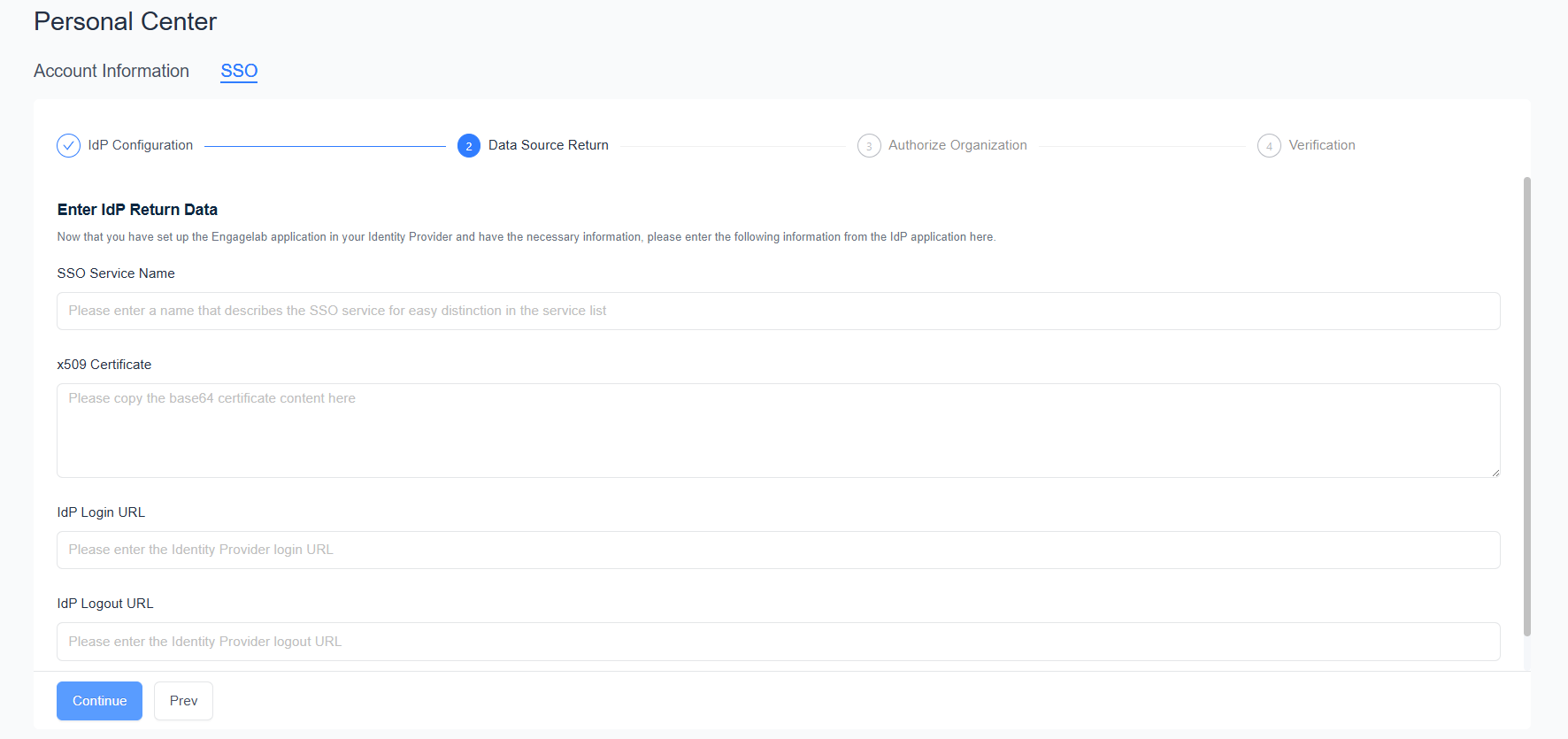

Memasukkan Informasi dari IdP

Masukkan Sertifikat, Login URL, dan Logout URL dari IdP ke SP, lalu klik Berikutnya.

- Kustomisasi nama layanan SSO untuk identifikasi.

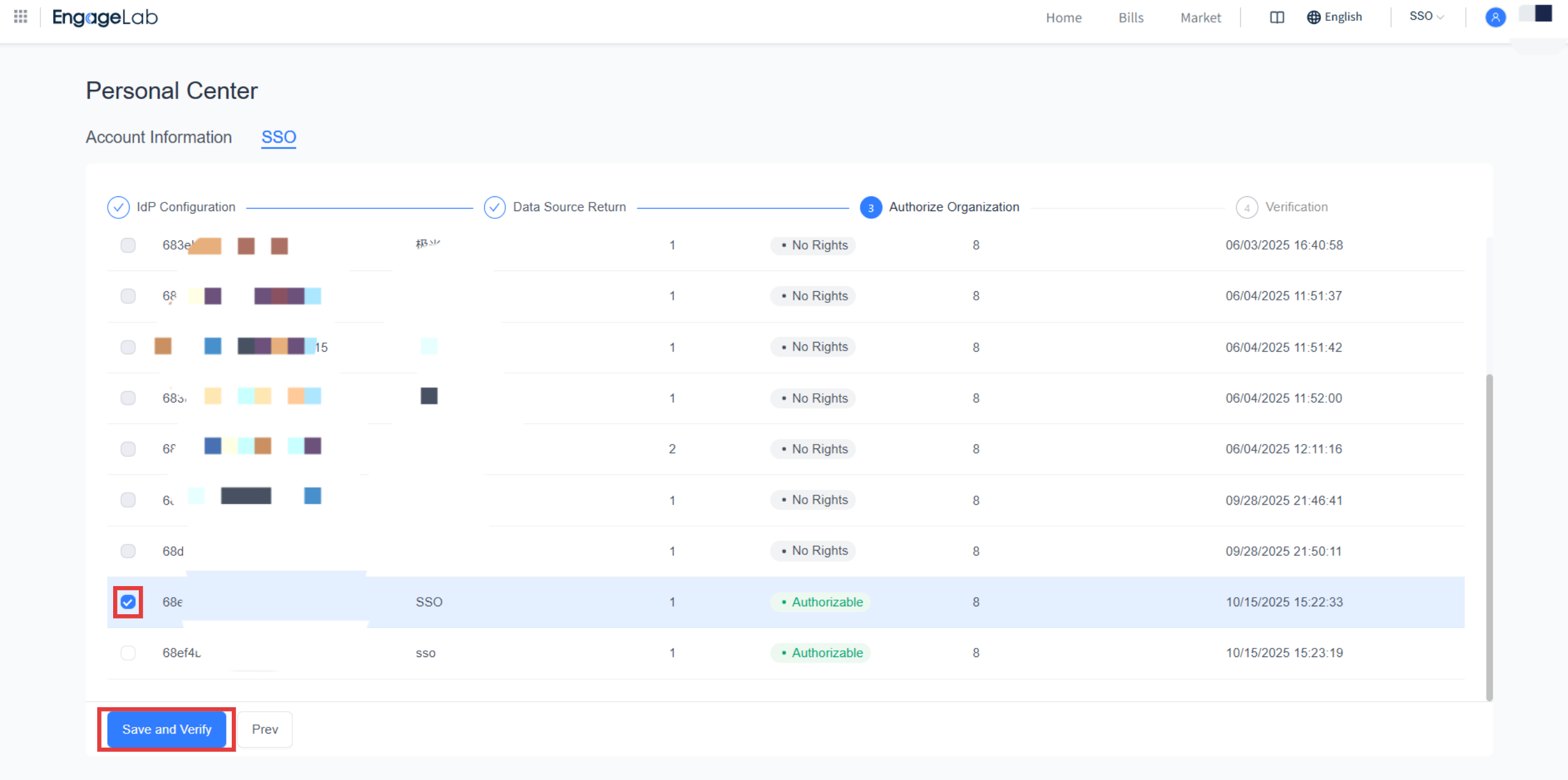

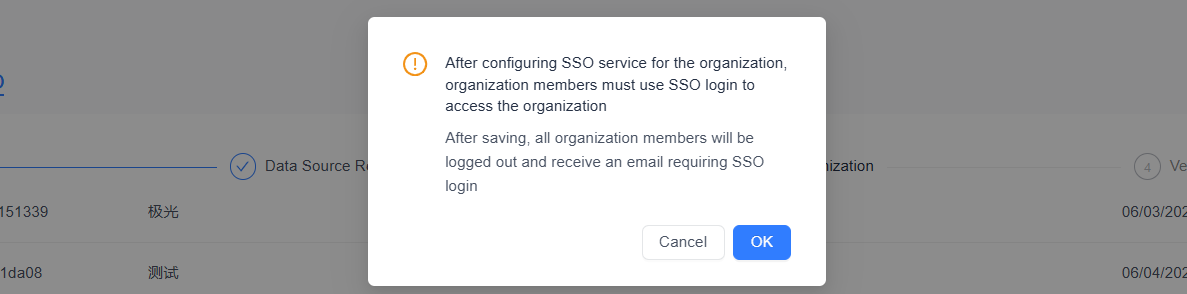

Otorisasi Organisasi

Pada halaman "Otorisasi Organisasi", pilih organisasi yang akan diberikan layanan SSO, lalu klik "Simpan" untuk menerapkan pengaturan.

- Anda dapat mengotorisasi satu layanan SSO ke beberapa organisasi atau mengonfigurasi beberapa layanan SSO untuk satu organisasi.

- Jika organisasi Anda menampilkan pesan "Tidak Memiliki Hak" atau "Batas Otorisasi Tercapai," silakan hubungi tim penjualan.

Setelah konfigurasi berlaku, anggota organisasi wajib login SSO untuk mengakses organisasi terkait.

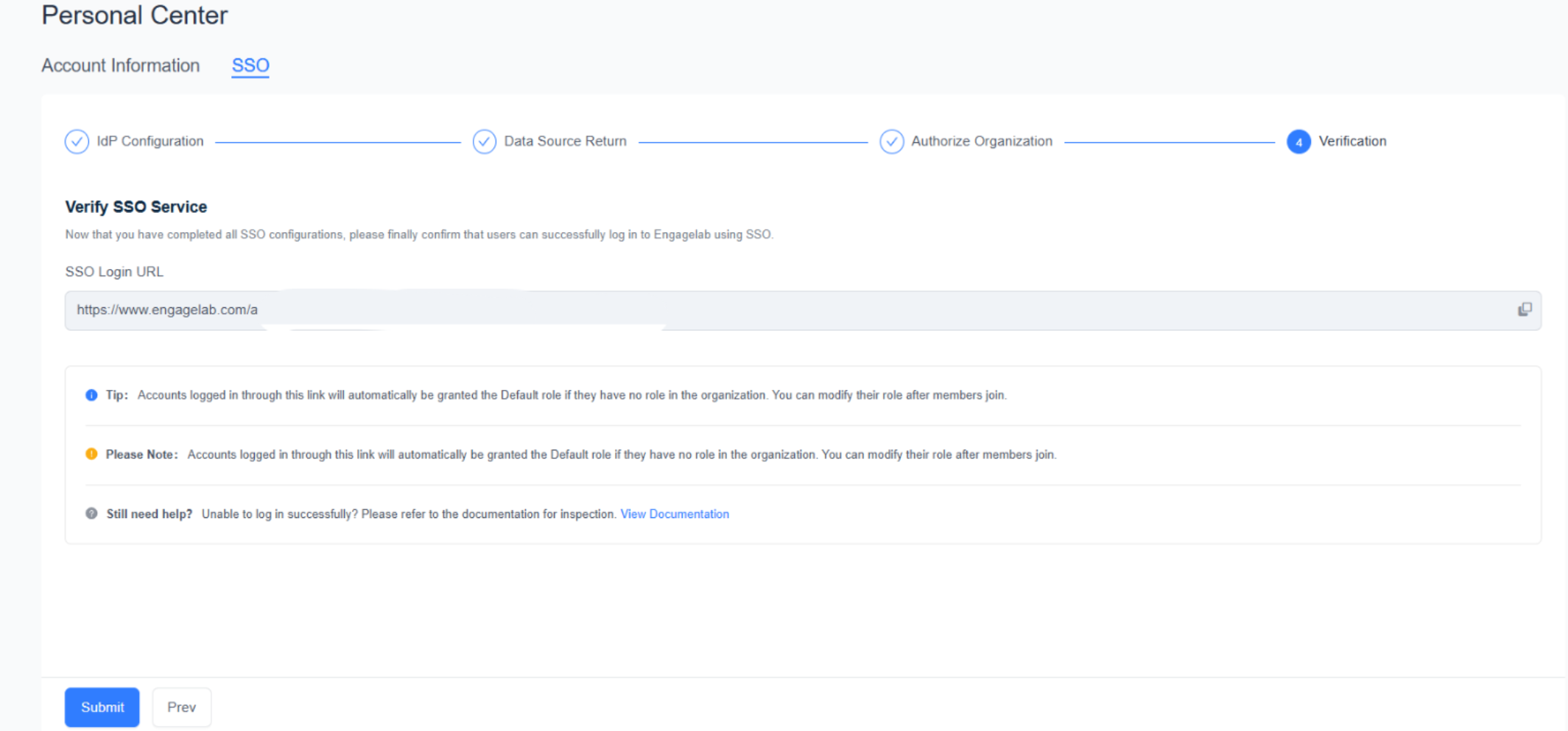

Verifikasi Layanan SSO

Setelah konfigurasi, lakukan pengujian untuk memastikan SSO berfungsi dengan benar menggunakan URL login SSO.

- Pastikan akun uji sudah bergabung ke organisasi yang diotorisasi SSO di EngageLab dan sudah diberikan akses ke aplikasi SSO di IdP.

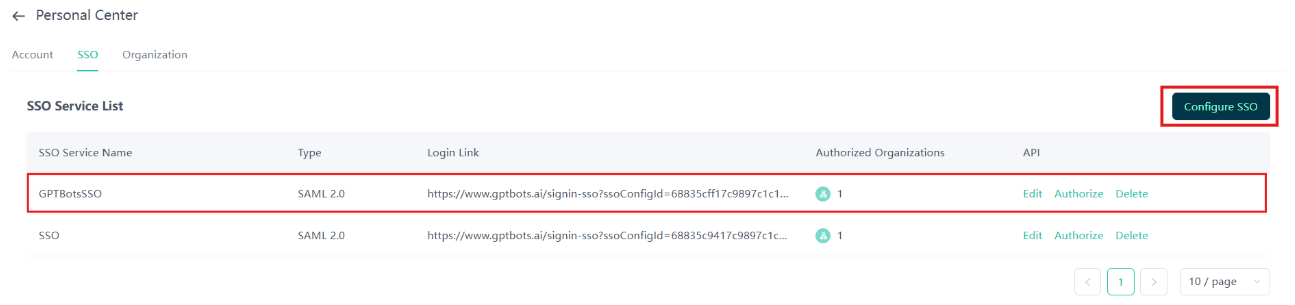

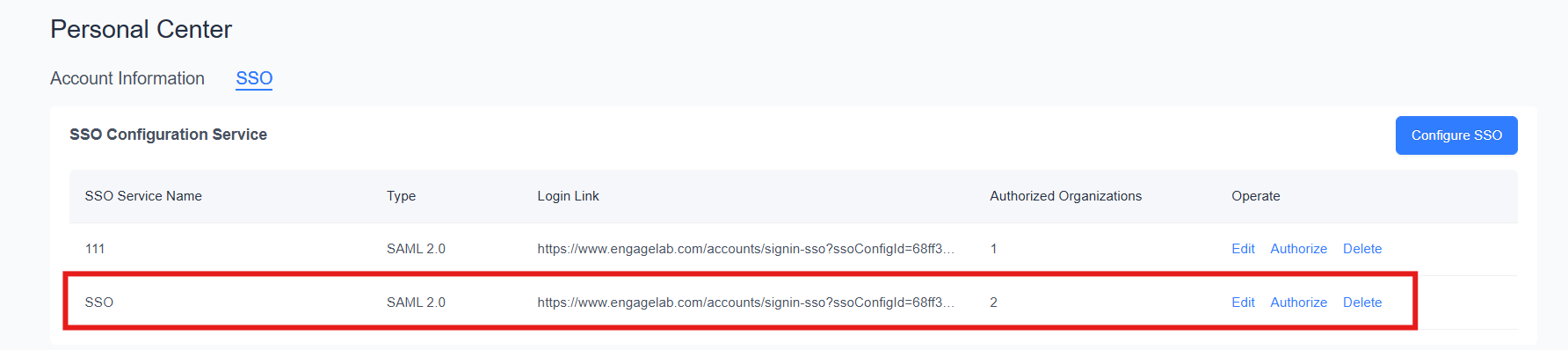

Daftar SSO

Daftar layanan SSO menampilkan semua layanan SSO yang telah dikonfigurasi, dengan bidang utama berikut:

| Bidang | Deskripsi |

|---|---|

| Nama Layanan SSO | Nama kustom layanan SSO |

| Jenis | Jenis protokol SSO |

| Tautan Login | Tautan masuk SSO |

| Organisasi yang Diotorisasi | Jumlah organisasi yang telah diotorisasi oleh layanan SSO |

| Aksi | Mendukung aksi "Edit," "Otorisasi," dan "Hapus" |

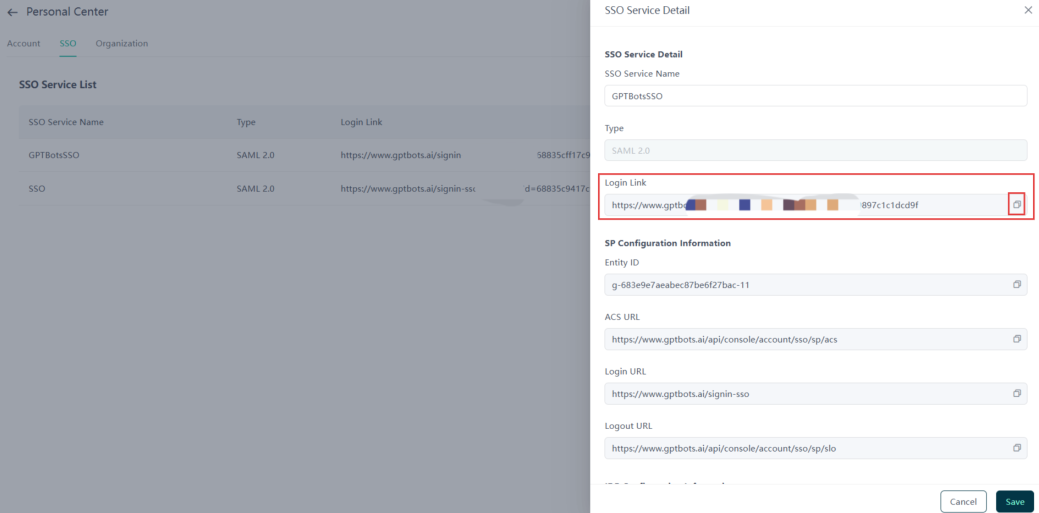

Klik di mana saja pada baris daftar akan memunculkan dialog "Detail Layanan SSO".

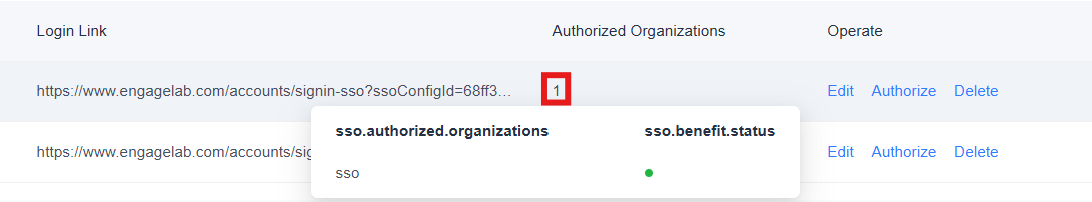

Arahkan kursor ke bidang "Organisasi yang Diotorisasi" untuk melihat daftar detail organisasi yang telah diotorisasi.

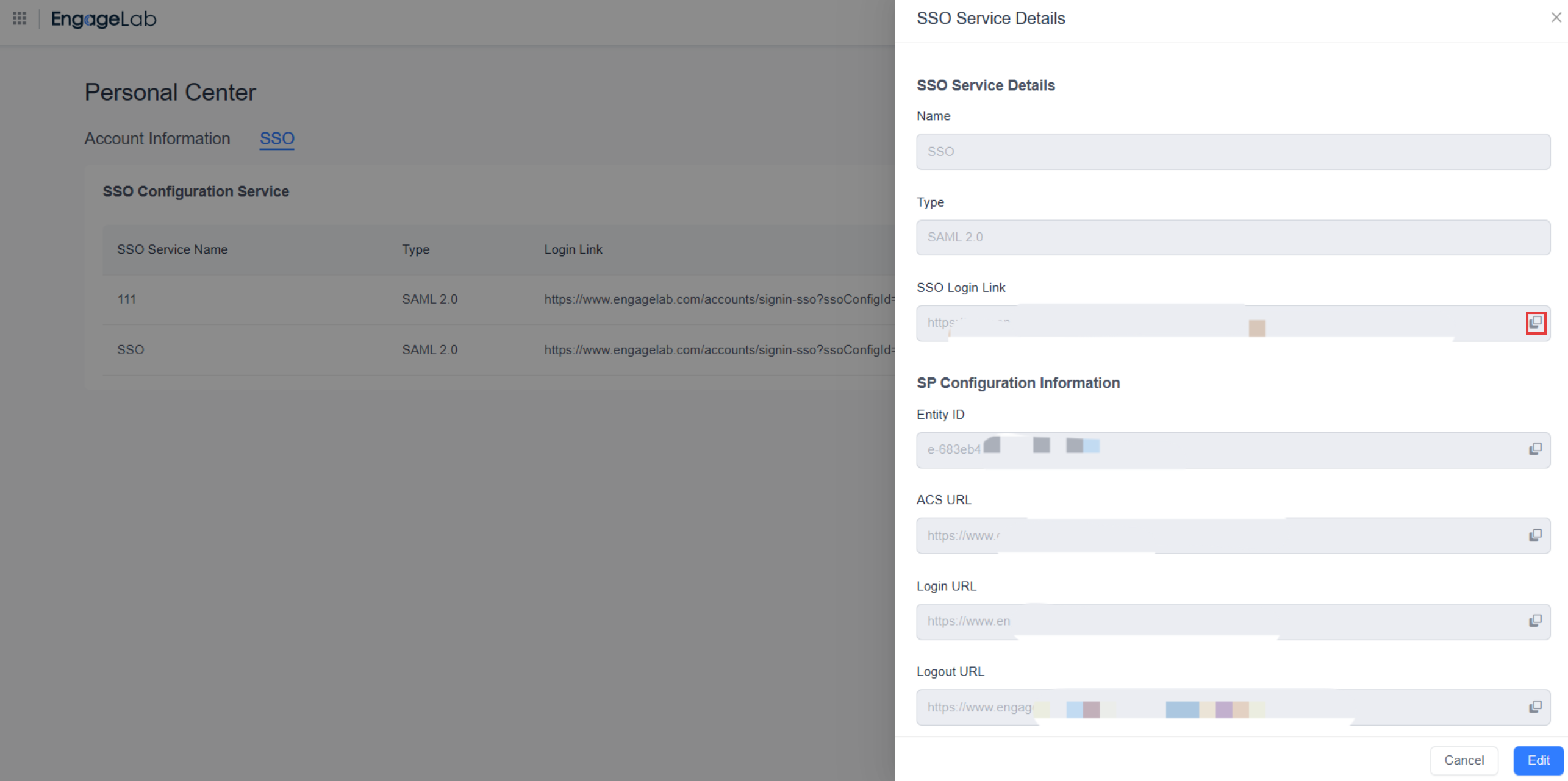

Edit

Klik tombol "Edit" atau di mana saja pada baris daftar untuk membuka sidebar detail layanan SSO, di mana Anda dapat melihat dan mengedit parameter konfigurasi SSO secara detail.

- Klik tombol di kanan untuk menyalin isi bidang. Halaman hanya mendukung pengeditan ulang informasi konfigurasi IdP; bidang lainnya hanya dapat dibaca.

Informasi Konfigurasi dari SP

- Entity ID: Pengenal unik untuk SP di IdP.

- ACS URL: Alamat Assertion Consumer Service, menerima data SAML assertion dari IdP.

- Login URL: Titik masuk login SSO.

- Logout URL: Titik keluar logout SSO.

Informasi Konfigurasi dari IdP

- Sertifikat X.509 (base64): Sertifikat Identity Provider. Sertifikat memiliki masa berlaku; perbarui jika sudah kedaluwarsa.

- Login URL: Alamat login dari IdP.

- Logout URL: Alamat logout dari IdP.

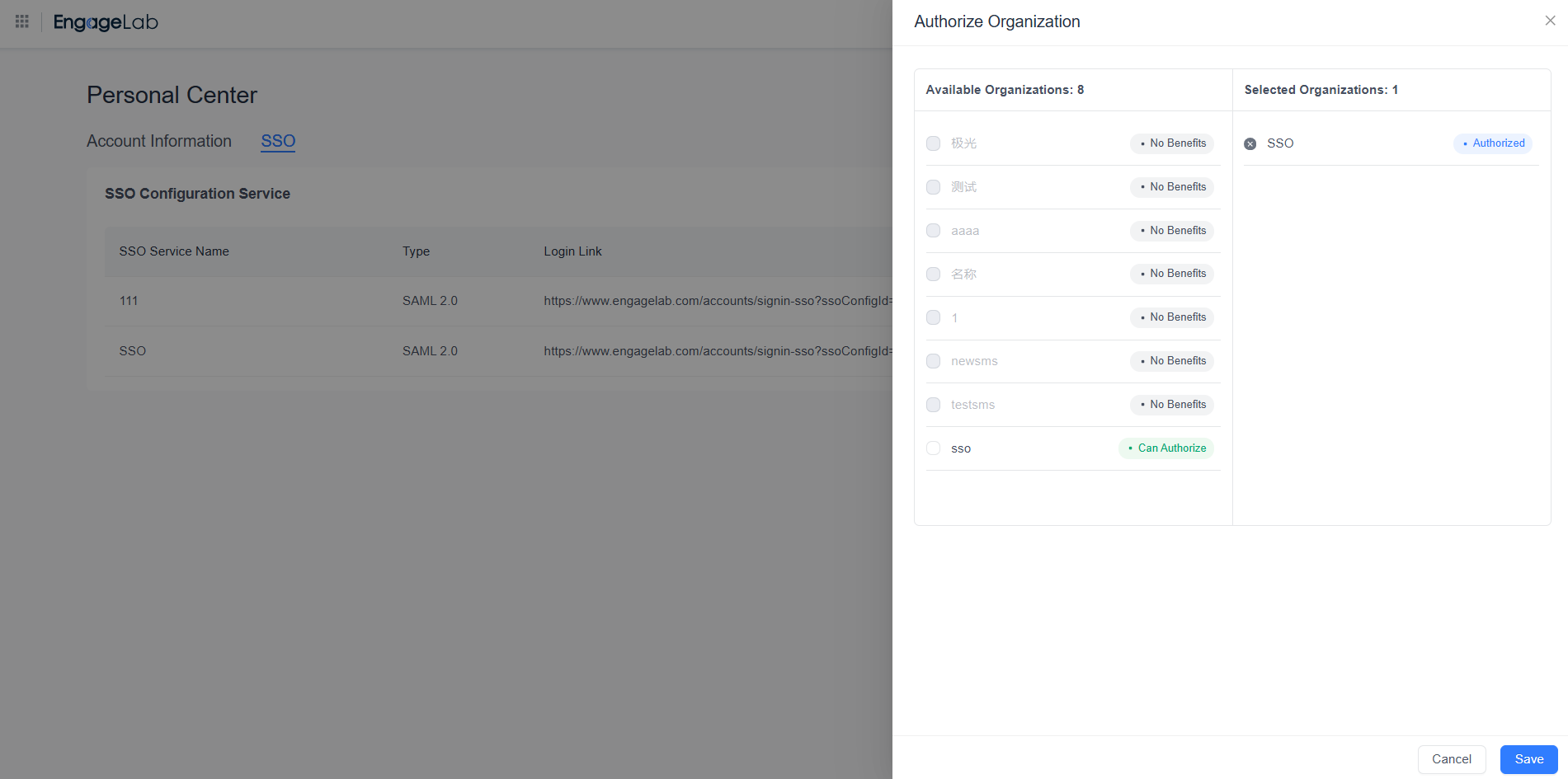

Organisasi yang Diotorisasi

Klik tombol "Otorisasi" untuk membuka sidebar organisasi yang diotorisasi:

- Panel kiri: organisasi yang tersedia, panel kanan: organisasi yang telah diotorisasi.

- Hanya organisasi yang memiliki hak SSO yang dapat diotorisasi. Jika organisasi yang ingin diotorisasi belum punya hak SSO atau sudah mencapai batas maksimum, silakan hubungi tim penjualan.

- Setelah otorisasi atau pencabutan, anggota organisasi akan menerima notifikasi email dan wajib autentikasi ulang.

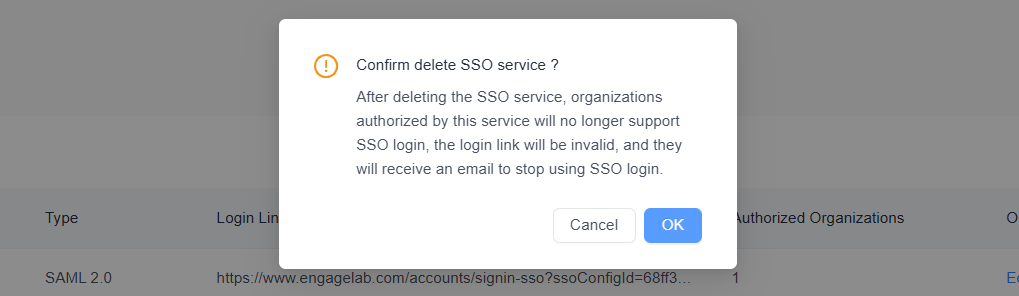

Menghapus Layanan SSO

Klik "Hapus" untuk menghapus konfigurasi layanan SSO saat ini. Harap berhati-hati, karena layanan SSO tidak akan tersedia setelah dihapus dan anggota organisasi tidak dapat lagi login melalui layanan tersebut.

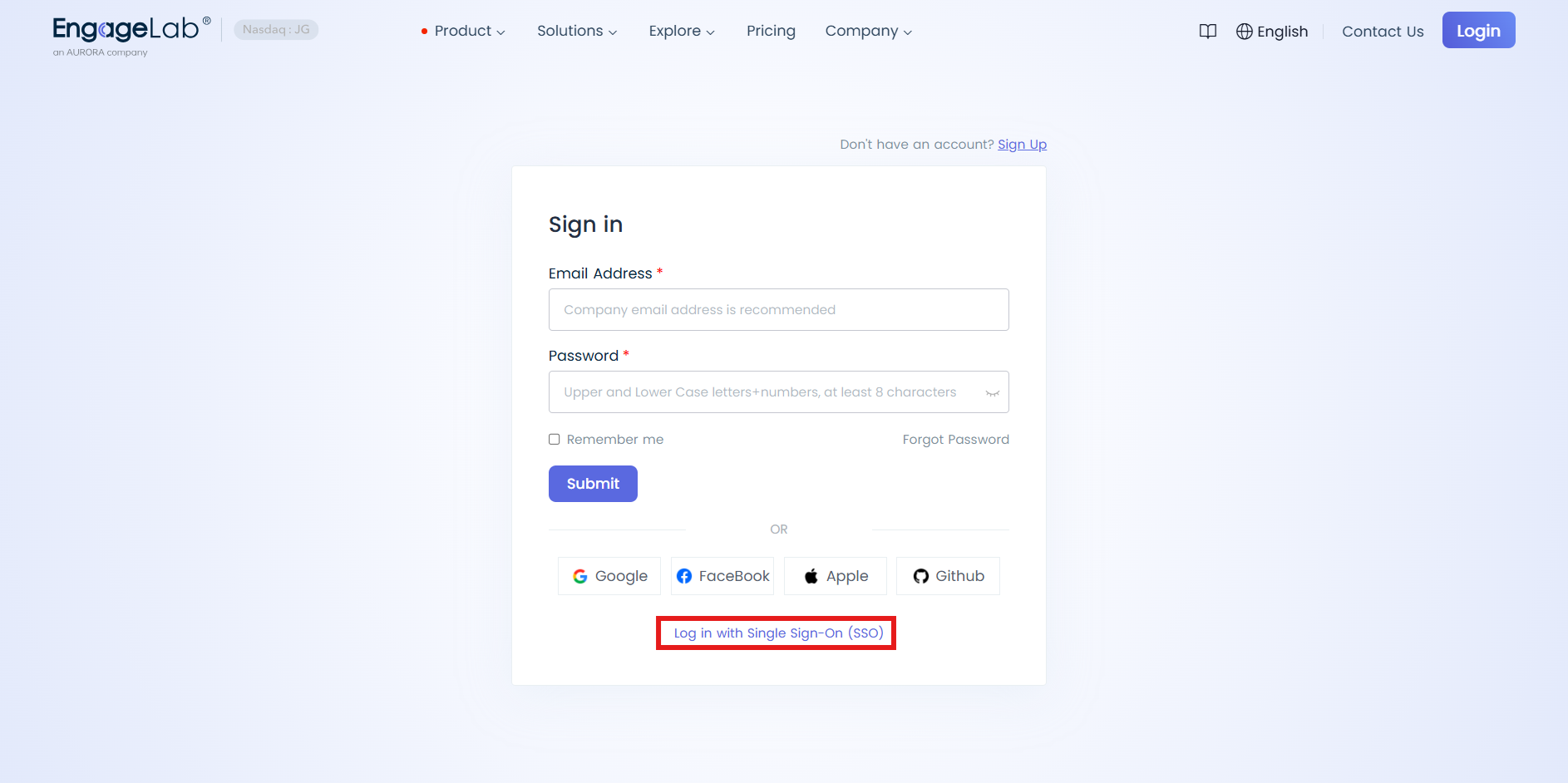

Login di Halaman SSO Situs Resmi

Buka halaman login EngageLab dan klik "Login SSO".

Masukkan alamat email yang terdaftar di EngageLab. Sistem akan mencari organisasi SSO terakhir yang diakses dan mengarahkan proses login sesuai layanan SSO yang telah dikonfigurasi.

- Jika organisasi sudah mengonfigurasi beberapa layanan SSO dan akun Anda terhubung ke beberapa layanan SSO, Anda akan diminta memilih layanan SSO yang ingin digunakan.

- Jika hanya ada satu layanan SSO, sistem akan mengarahkan otomatis.

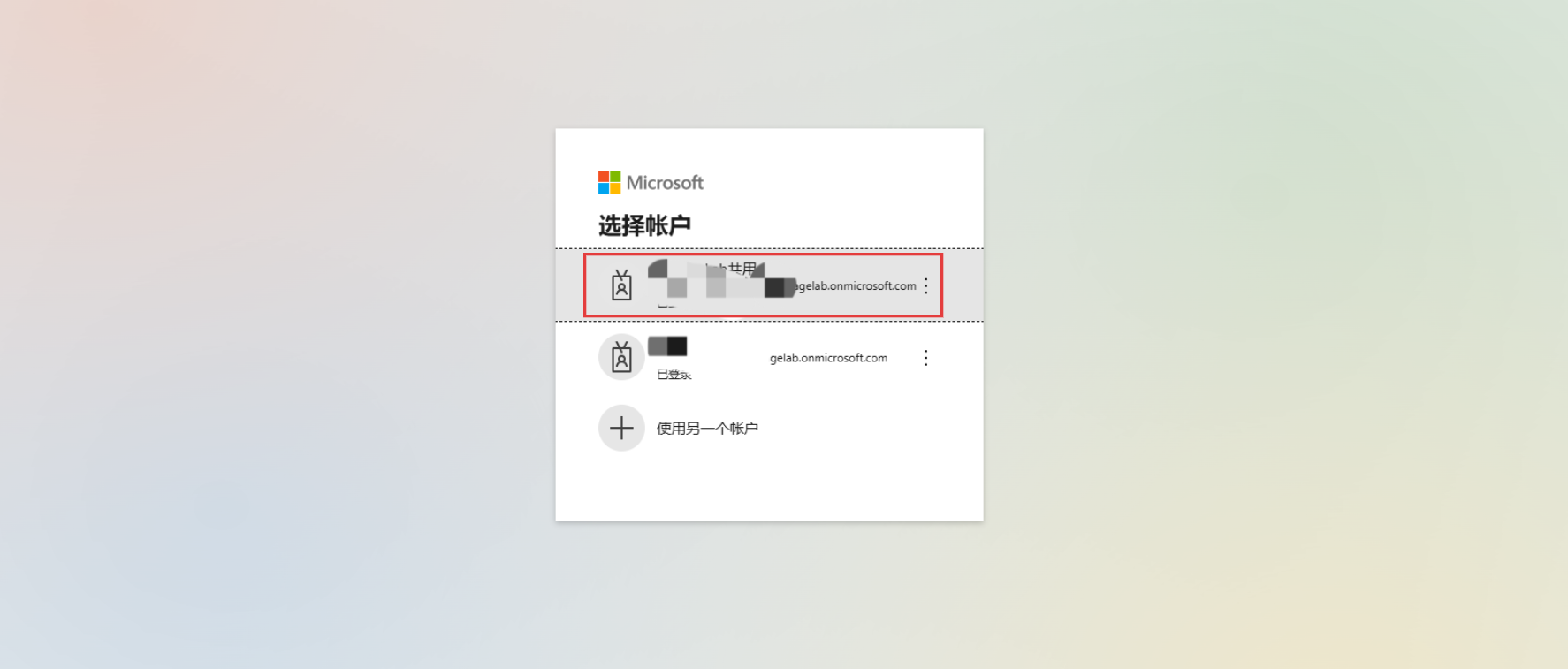

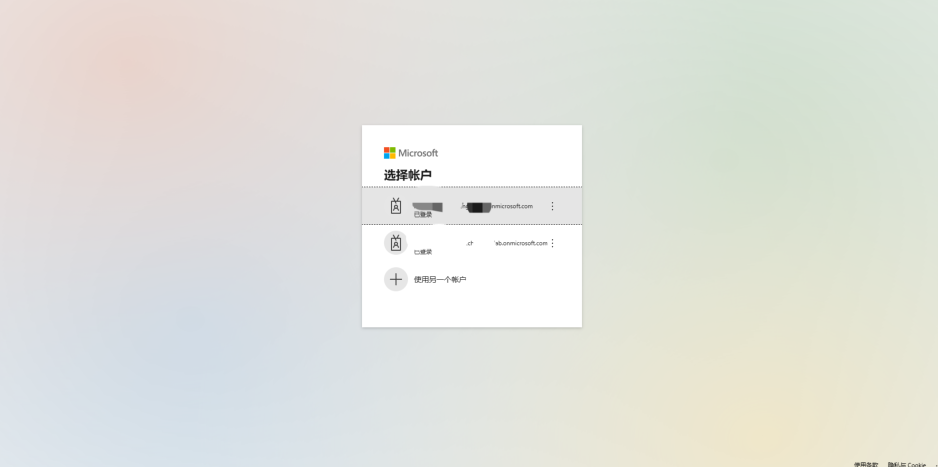

Sistem akan mengarahkan ke halaman login IdP, Anda harus memasukkan kredensial akun untuk autentikasi. Setelah autentikasi berhasil, sistem akan mengarahkan kembali ke EngageLab untuk menyelesaikan proses login SSO.

Skenario Gagal Login yang Umum

Akun Tidak Ada

Pastikan email yang Anda masukkan sudah terdaftar di EngageLab atau Anda pernah login menggunakan tautan SSO. Jika belum terdaftar, login menggunakan tautan SSO dan sistem akan otomatis membuat akun.Alamat Email Tidak Cocok

Jika email yang Anda masukkan tidak sama dengan email yang dikonfigurasi untuk akun login IdP Anda, sistem akan menampilkan kesalahan ketidakcocokan email.

Pastikan email yang dikonfigurasi di akun IdP Anda sudah benar. Jika ada kendala, hubungi administrator Anda.Organisasi Belum Mengaktifkan Login SSO

Organisasi yang Anda ikuti/buat belum mengaktifkan login SSO. Silakan hubungi administrator untuk mengaktifkan layanan SSO pada organisasi tersebut.

Login Melalui Tautan Khusus SSO

Membagikan Tautan Login SSO

Jika Anda pembuat organisasi, login ke EngageLab, buka "Pusat Pribadi > SSO," klik layanan SSO yang sesuai dengan organisasi target, salin tautan login SSO, dan bagikan ke anggota organisasi.

Proses Login

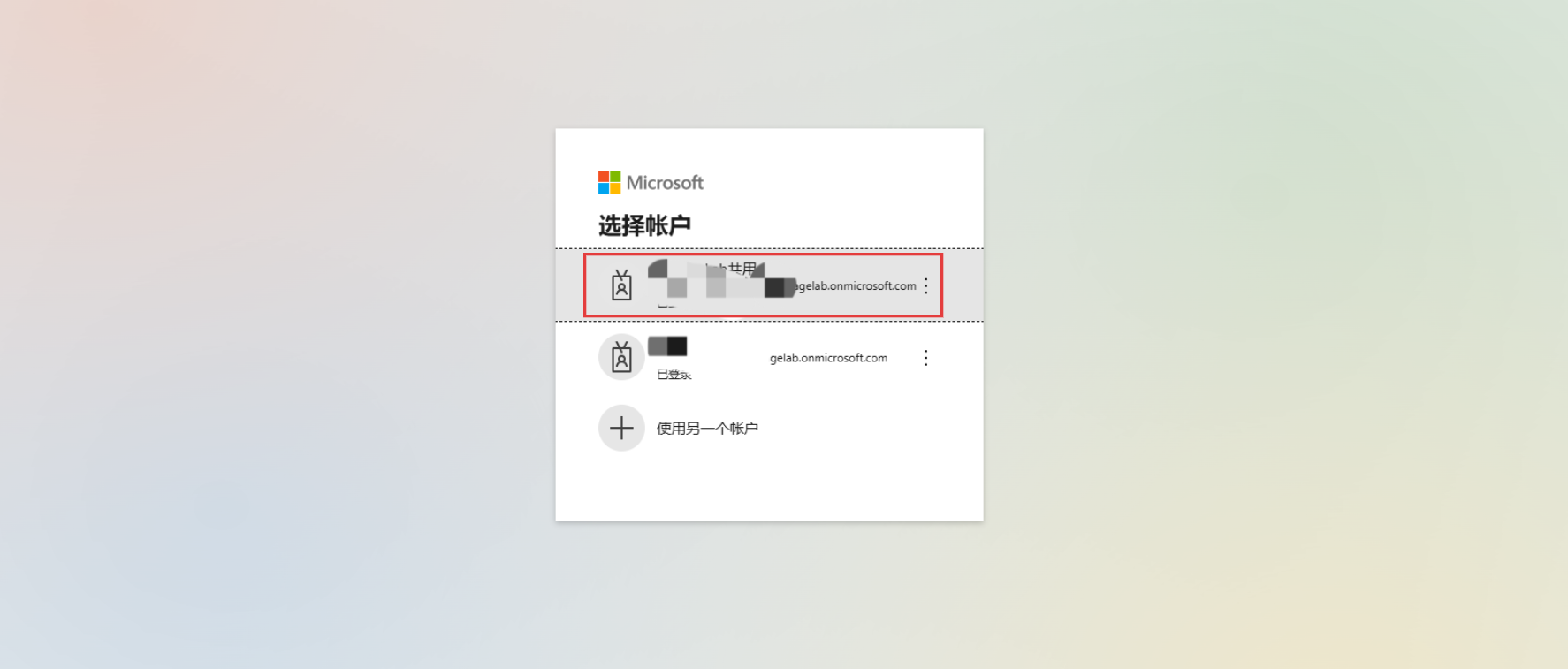

Anggota mengklik tautan login SSO, sistem akan mengarahkan ke halaman login IdP.

Setelah login di IdP selesai, anggota diarahkan ke konsol EngageLab, dan email akun login IdP akan dicocokkan dengan email akun EngageLab.

Jika anggota memiliki izin yang telah diotorisasi oleh layanan SSO untuk organisasi tersebut, mereka akan otomatis masuk ke organisasi SSO terakhir yang diakses.

Skenario abnormal:

- Jika email di akun IdP belum terdaftar di EngageLab, sistem otomatis membuat akun, mengarahkan ke halaman konfigurasi informasi pribadi, dan menampilkan pesan:

"Akun Anda belum diberikan izin untuk organisasi SSO mana pun. Silakan hubungi administrator untuk otorisasi." - Jika akun sudah terdaftar tapi belum membuat/bergabung ke organisasi, sistem akan menampilkan pesan:

"Akun Anda belum diberikan izin untuk organisasi SSO mana pun. Silakan hubungi administrator untuk otorisasi." - Jika akun sudah terdaftar dan sudah membuat/bergabung ke organisasi, tapi tidak punya izin untuk organisasi yang diotorisasi SSO, sistem akan mengarahkan ke daftar organisasi akun. Anda perlu memilih organisasi yang ingin diakses dan beralih ke metode login yang sesuai.

- Jika email di akun IdP belum terdaftar di EngageLab, sistem otomatis membuat akun, mengarahkan ke halaman konfigurasi informasi pribadi, dan menampilkan pesan:

Catatan:

Untuk mengakses organisasi lewat tautan login SSO, hubungi administrator organisasi agar menambahkan email Anda ke anggota organisasi SSO.

Skenario Gagal Login yang Umum

- Tidak Dapat Login di IdP

Jika akun IdP Anda belum diberikan izin akses ke aplikasi SSO IdP, akan terjadi kesalahan di sisi IdP saat login lewat tautan SSO. Hubungi administrator IdP untuk memberikan izin akses.

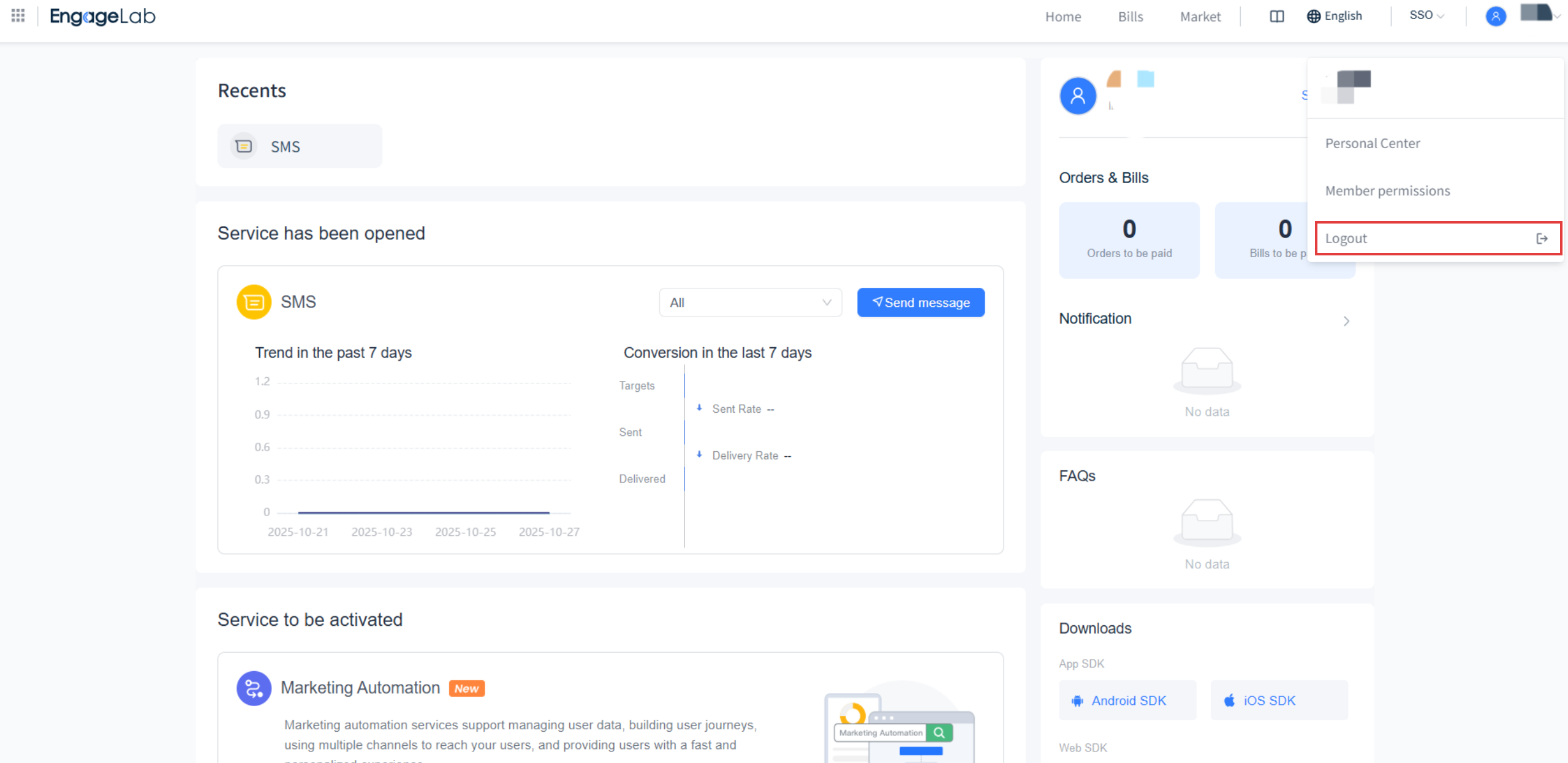

Logout dari Akun

Saat logout dari akun dalam status login SSO, prosesnya berbeda dengan login reguler:

Setelah klik logout, sistem otomatis memanggil URL logout IdP untuk logout global pada IdP.

Setelah logout, autentikasi ulang diperlukan di platform IdP untuk dapat login kembali.