顧客のセキュリティを強化するためには、企業によるOTP(ワンタイムパスワード)の導入が不可欠です。取引やアカウントの更新、ユーザーの身元やデータ、資産などにリスクが及ぶ重要な操作には、OTPが最適な手段です。

OTPを活用することで、ユーザー本人であることの確認が容易になります。秘密の認証コードを入力することで、認証プロセスに関与できるのは正規の利用者のみであることが保証されます。

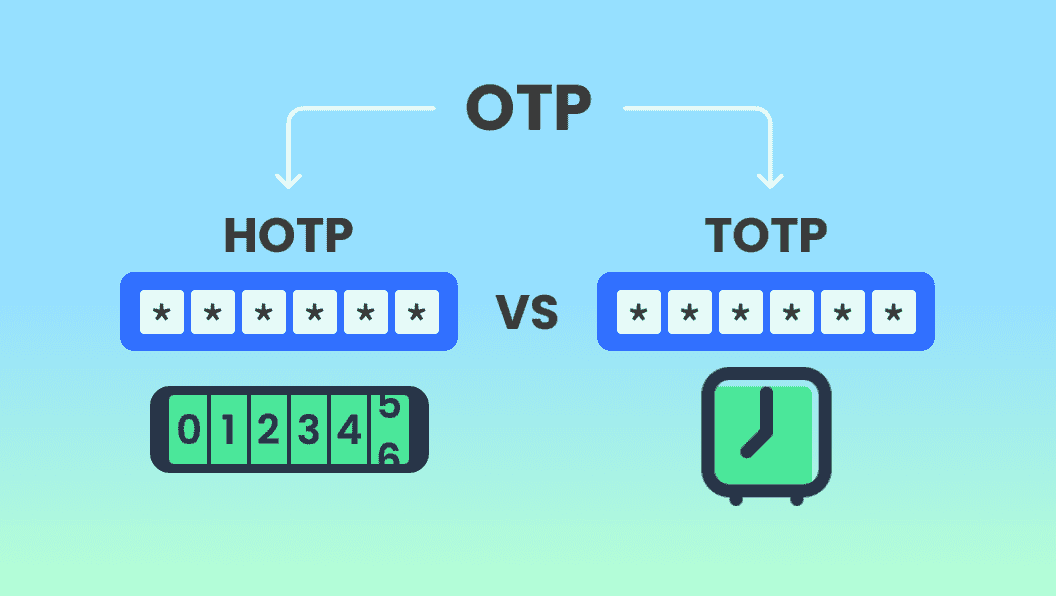

時代とともにOTPも進化し、現在ではHOTPやTOTPといったバリエーションが登場しています。これらの詳細を解説し、貴社に最適な方式を見つけましょう。

Part 1. OTPとは:現代認証の基盤を徹底解説

ワンタイムパスワードは、従来のパスワードシステムに内在する重大な脆弱性を解決し、認証セキュリティを大幅に向上させました。OTPは動的に生成され、1回の認証セッションまたは短時間のみ有効な認証情報です。この一時的な性質により、たとえ悪意のある第三者がOTPを取得しても、すぐに無効となり、悪用されるリスクが大幅に減少します。

OTPシステムの導入方法は業界や用途によって異なります。金融業界では取引認証のためのSMS認証コードが一般的であり、エンタープライズ環境では専用ハードウェアトークンや認証アプリがよく利用されています。医療分野でも、厳格な規制(HIPAAなど)に準拠し、患者データ保護のためにOTPソリューションが導入されています。さらに、SNSなどのサービスでも、アカウント保護のためにOTPを活用した二段階認証(2FA)が広がっています。

ただし、すべてのOTP配信方法が同じセキュリティレベルとは限りません。SMSベースのOTPは利便性が高い一方で、SIMスワップやSS7プロトコルの脆弱性を突いた高度な攻撃に対してリスクが高まっています。より安全な代替手段としては、以下のような方法があります。

- 認証アプリ(Google Authenticator、Microsoft Authenticatorなど)

- ハードウェアセキュリティトークン(YubiKey、RSA SecurIDなど)

- プッシュ通知による認証承認

- 生体認証システム

OTPシステムの暗号技術により、各パスワード生成は数学的に一意かつ予測不可能となります。高度な実装では、従来のSHA-1に代わりSHA-256やSHA-3などのアルゴリズムを用いることで、総当たり攻撃への耐性も強化されています。サイバー脅威が進化する中で、OTP技術も進化し、量子耐性アルゴリズムなどの新しい革新も登場しています。

Part 2. HOTPとは:カウンターベース認証の実力を解説

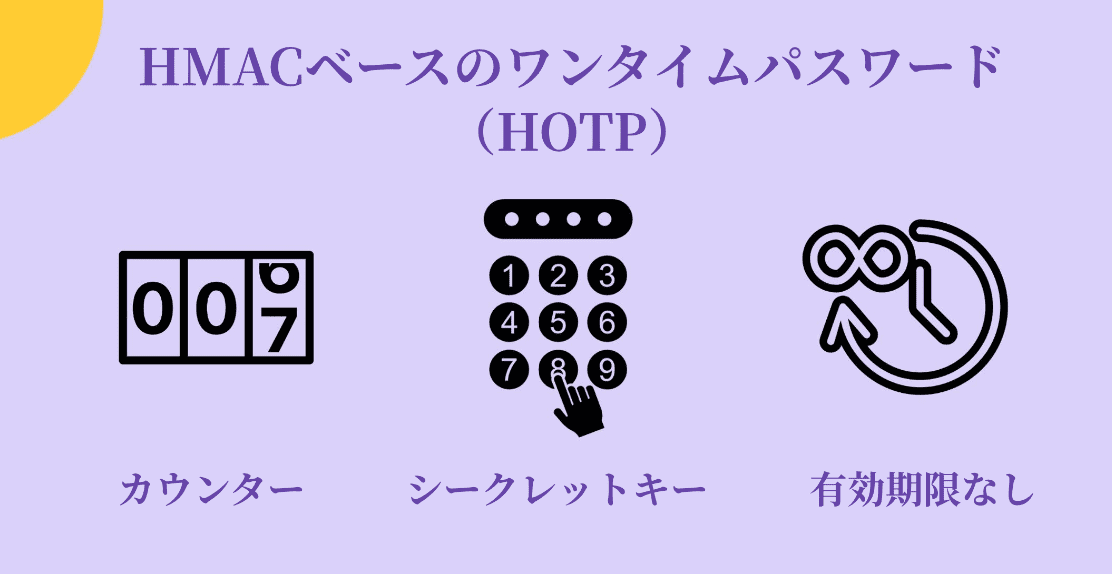

HMACベースワンタイムパスワード(HOTP)は、OTP技術の最初の大きな進化であり、カウンターベースの仕組みによって認証セキュリティを大きく変革しました。RFC 4226で策定されたHOTPは、常時ネットワーク接続を必要とせず、オフライン環境でも利用できる堅牢なワンタイムパスワード生成フレームワークです。

HOTPアルゴリズム解説:暗号メカニズムの詳細

HOTP生成プロセスは、暗号理論と実用的な設計が融合した仕組みです。中核となるのはHMAC(ハッシュベースメッセージ認証コード)アルゴリズムで、認証サーバーとクライアントデバイスだけが知る秘密鍵と、OTP生成ごとに増加するカウンター値という2つの要素からユニークな指紋を生成します。

技術的な流れは以下の通りです。

- 初期化: 認証サーバーとクライアントデバイス(ハードウェアトークンやモバイルアプリなど)に共通の秘密鍵を安全に配布

- カウンター同期: 両システムで同じカウンター値を保持。初期値は0で、OTP生成ごとにカウンターを増加

- HMAC計算: システムがHMAC-SHA-1(秘密鍵、カウンター)を計算し、160ビットのハッシュ値を生成

- 動的トランケーション: ビット操作により、このハッシュ値を6〜8桁の数字に変換

- 表示: 最終的なOTPをユーザーに表示し、認証に利用

HOTPの最大のメリットは、オフライン環境でも利用できる点にある。たとえば、銀行の従業員がインターネット接続のない遠隔地で安全な金融システムへアクセスする場合でも、ハードウェアトークンで有効なHOTPコードを生成可能。同期はカウンター値のみで行い、サーバーとのリアルタイム通信が不要なため、接続環境に左右されない。

ただし、この強みは同時にリスクも生む。ユーザーが複数回トークンのボタンを押して未使用のHOTPコードを生成した場合、トークン側のカウンターがサーバー側より進むことがある。この同期ズレが認証失敗の原因となり、手動での再同期作業が必要となる場合も。エンドユーザーにとっては手間となることがある。

Part 3. TOTPとは:時刻ベース認証のセキュリティ革命

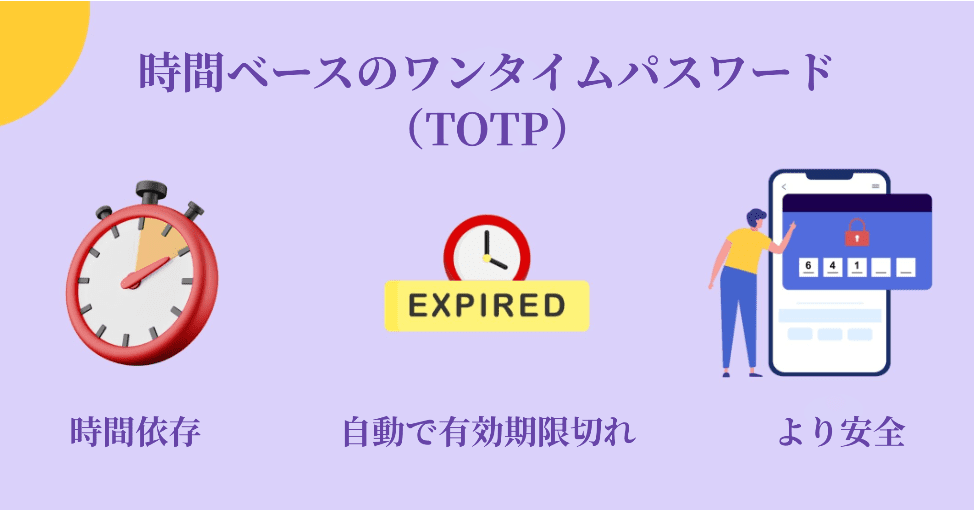

時刻ベースワンタイムパスワード(TOTP)は、HOTPの運用上の課題を解決し、新たなセキュリティメリットをもたらす進化系。RFC 6238で定義されており、カウンターの代わりに時刻情報を使うことで、より使いやすく安全な認証体験を実現している。

TOTPアルゴリズム徹底解説:正確なタイミングでセキュリティ強化

TOTPの革新性は、パスワード生成の動的変数として「時刻」を活用する点にある。HOTPと同じくサーバーとクライアント間で共有するシークレットキーを基盤とし、カウンターの代わりに現在のUnixタイムスタンプを一定間隔(通常30秒)で区切って利用。

TOTPが多くの最新アプリケーションで選ばれる理由は、次のステップで明らかになる。

- 時刻サンプリング: 現在のタイムスタンプをタイムステップ(例:30秒)で割り、定期的に変化するタイムカウンターを生成。

- HMAC計算: HOTPと同様に、HMAC-SHA-1(SecretKey, TimeCounter)を計算。

- トランケーションと表示: ダイナミックトランケーション方式で最終的な6~8桁のコードを生成し、ユーザーに表示。

時刻ベース方式は、以下の重要な課題を解決。

- 自動同期: カウンターのズレが発生しない。両システムはおおよそ正確な時計(通常±30秒以内)だけで同期可能。

- 厳格な有効期限: コードは通常30~60秒で失効。悪用リスクを大幅に低減。

- 予測可能な再生成: ユーザーは次のコード生成タイミングを把握でき、使いやすさが向上。

この仕組みにより、TOTPは一般消費者向けアプリケーションで広く採用されている。Google Authenticatorでメールにログインしたり、Microsoft Authenticatorで企業リソースへアクセスする際も、TOTPの堅牢なセキュリティモデルが活用されている。特別なハードウェアは不要で、スマートフォンと認証アプリ、そしてある程度正確な時計があれば十分。

Part 4. HOTPとTOTPの違い・メリット徹底比較

ワンタイムパスワードシステムを選定する際、HMACベース(HOTP)と時刻ベース(TOTP)の根本的な違いを理解することは、最適なセキュリティ判断に不可欠。両者は暗号基盤は同じだが、運用方法やセキュリティ上の特徴が大きく異なる。

HOTPとTOTPの比較表

| 特徴 | HOTP(RFC4226) | TOTP(RFC6238) |

|---|---|---|

| ベースアルゴリズム | HMAC-SHA-1 | HMAC-SHA-1 |

| 動的変数 | 増分カウンター | UNIXタイムスタンプ/タイムステップ |

| 有効期間 | 使用されるまで、または次回生成まで | 30~60秒(一般的) |

| 同期方法 | カウンターの同期が必要 | システムクロックで自動同期 |

| オフライン利用 | 完全対応 | 初回のみ時刻同期が必要 |

| 時計依存性 | なし | 重要(±30秒の許容範囲) |

| 主な利用シーン | 銀行トークン、軍事用途 | 認証アプリ、SaaS |

| リプレイ攻撃リスク | 中(有効期間が長い) | 低(短い有効期間) |

| ユーザー体験 | 混乱が生じる場合あり | 直感的でわかりやすい |

生成メカニズム徹底比較:HOTPとTOTPの違い

最大の違いは、各方式がワンタイムパスワードを生成する仕組みにあります。HOTPはシンプルなカウンター方式を採用し、認証コードを生成するたびにカウンターが1つ進みます。つまり、ハードウェアトークンのボタンを押すたびにカウンターが1ずつ増加し、このカウンター値をもとに認証コードを生成します。一方、TOTPは現在のUnixタイムスタンプ(1970年1月1日からの経過秒数)を一定のタイムステップ(通常30秒)で割った値を利用し、動的に認証コードを生成します。

実例:

実例:

- 銀行トークン(HOTP)の場合、生成される認証コード例:429871 → 390482 → 758294

- Google AuthenticatorのTOTPコードは30秒ごとに自動で切り替わる:456123(11:30:00まで)→ 982734(11:30:01から)

同期要件の違い

HOTPはカウンター方式のため、同期のズレが発生しやすいという問題点があります。例えば、ユーザーが5つの認証コードを生成し、そのうち3番目だけを利用した場合、サーバーとクライアントのカウンターが2つ分ずれてしまいます。この場合、管理者による再同期(有効な認証コードを連続入力するなど)が必要となります。

TOTPは時刻ベースのため、この同期問題を根本的に解消します。クライアントとサーバーの時計がある程度一致していれば(通常±30秒以内)、手動での同期作業は不要です。大規模運用でも管理が圧倒的に容易になります。

セキュリティ分析:メリットと注意点

1 HOTPのセキュリティ特性

-メリット:

- オフライン利用可能: 常時ネットワーク接続が不要な環境に最適。

- 予測しやすい生成:外部の時刻情報に依存しない。

- 緊急時アクセス:未使用の認証コードは無期限で有効。

-デメリット:

- カウンターの非同期: ズレが発生した場合は手動リセットが必要。

- 攻撃リスクの長期化: 盗まれた認証コードは使用されるまで有効。

- フィッシング脆弱性: ユーザーが現在と過去の認証コードを区別できない。

2 TOTPのセキュリティ強化ポイント

-主なメリット:

- 時間制限: 30秒間だけ有効なため、攻撃チャンスを大幅に減少。

- 自動失効:古い認証コードのリスクを排除。

- フィッシング耐性: 万が一認証コードが漏れてもすぐに失効。

- カウンター管理不要: サポート工数を大幅削減。

-導入時の注意点:

- 正確な時刻同期が必須。

- 時刻のズレがエアギャップ環境で問題になる場合あり。

- 即時ネットワーク接続が保証できない環境には不向き。

今後の進化とハイブリッド方式

近年のセキュリティシステムでは、両方式の強みを組み合わせるケースが増えています。

- バックアップ機構: 通常はTOTP、万一のためにHOTPバックアップコードを用意。

- ステップアップ認証: TOTPログイン後、高額取引時のみHOTPを追加要求。

- アダプティブ運用: 通常はTOTP、オフライン時はHOTPに自動切替。

OCRA(OATHチャレンジレスポンスアルゴリズム)などの新しい標準も、こうした仕組みをベースに問題点を解決しています。さらにFIDOアライアンスによるパスワードレス認証の普及も進んでいますが、OTP方式は今後もレガシーサポートや特定用途で重要な役割を担い続けます。

Part 5. TOTP認証にEngageLabを選ぶべき理由【2025年最新・おすすめポイント】

企業がOTP、特にTOTPを送信する際には、信頼性の高い選択肢が必要です。機密性を保ち、適切なタイミングで配信されることが重要です。

EngageLab は、TOTP送信に最適なサービスです。AppPush、WebPush、SMS、Email、WhatsApp、OTPなど、複数チャネルを一元管理できる強力なマーケティングプラットフォームです。プロモーション配信や顧客認証など、あらゆるシーンでEngageLabなら最適なタイミング・チャネルで簡単にお客様とつながることができます。

EngageLab OTP:高速・安全・グローバルな認証ソリューション

- 簡単導入:2つのAPI連携ですぐに利用開始。

- マルチチャネル配信:SMS、WhatsApp、音声、EmailでOTP送信。自動再送にも対応。

- フルカスタマイズ対応:OTPの桁数、有効期限、テンプレート、再送ルールなど柔軟な設定が可能。

- スマート保護:不正利用防止のアンチボット機能を標準搭載。

- 分析機能:配信状況やコンバージョン、顧客行動をリアルタイムで可視化。

EngageLabのOTP APIは高いセキュリティで設計されており、攻撃から守り、お客様のデータを安全に保護します。あらゆる規模の企業に対応し、ビジネス拡大にも柔軟にスケール可能です。

本サービスは世界中の規制要件に準拠し、200以上の国と地域をカバーしています。

まとめ

OTPは今や必須のセキュリティ対策です。HOTPとTOTPにはそれぞれメリット・デメリットがありますが、TOTPはより高いセキュリティで広く利用されています。本記事では両者を比較し、利用シーンに応じた最適な選択をサポートしました。TOTPの導入には、信頼性の高いEngageLabの活用をご検討ください。高速・スケーラブル・カスタマイズ性に優れ、グローバルにTOTPを配信できます。理想的なTOTPソリューションをご希望の方は、お気軽にお問い合わせください。

無料ではじめる