SMS認証コードは、多くのサービスで標準的に利用される仕組みとなっています。一方で、この認証方式の仕組みやリスクを十分に理解していないユーザーも依然として少なくありません。それでもSMS認証は、オンライン上の不正行為を抑止する手段として重要な役割を果たしています。

SMS認証コードは、ユーザー登録やログイン時に利用されるほか、取引内容の確認にも使われます。また、新しい端末からのログインやパスワード再設定など、さまざまな場面で活用されています。しかし、この利便性と即時性を悪用した不正手口がSMSポンピングです。

このように、安全で信頼性の高いSMS認証を維持するためには、企業やアプリ運営者、利用者のすべてがSMSポンピングとは何かを正しく理解し、適切な対策を講じることが求められます。

SMSポンピングとSMSトール詐欺の脅威を理解する

ここでは、SMSポンピングおよびSMSトール詐欺の基本的な考え方を整理します。

SMSポンピング詐欺の定義

定義

定義

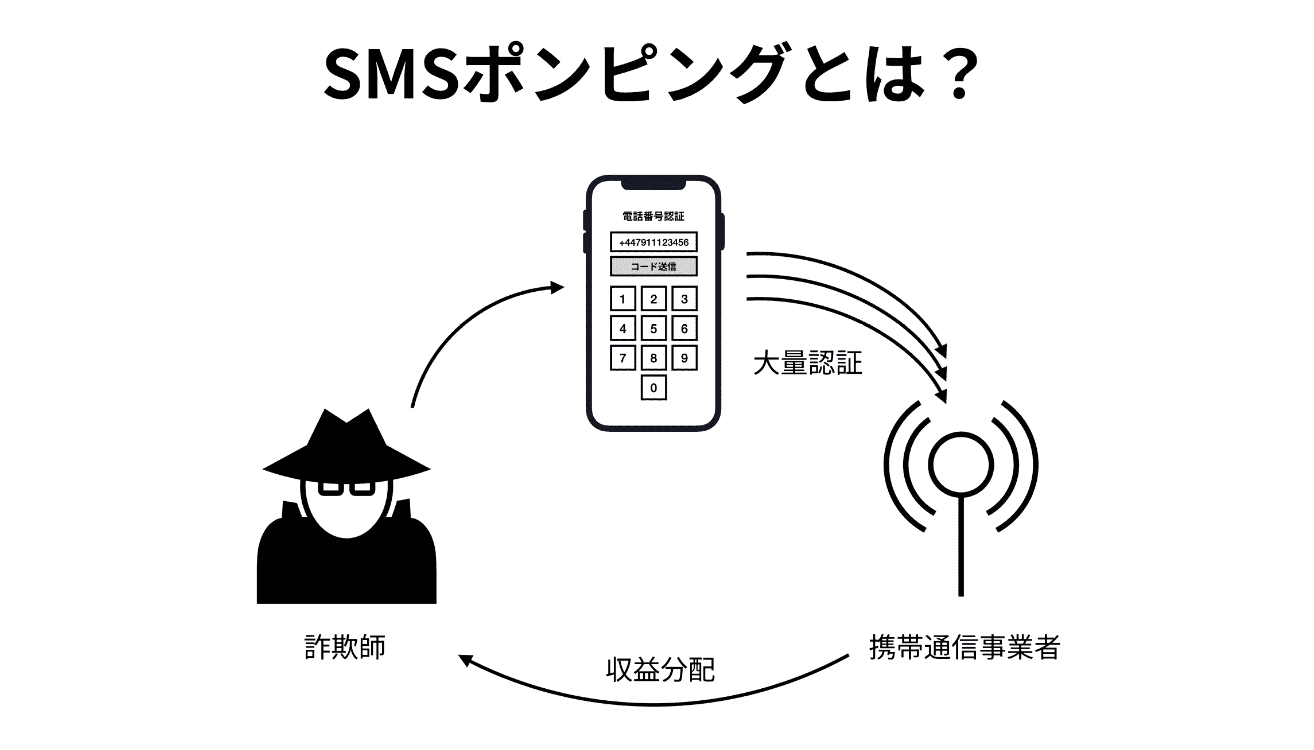

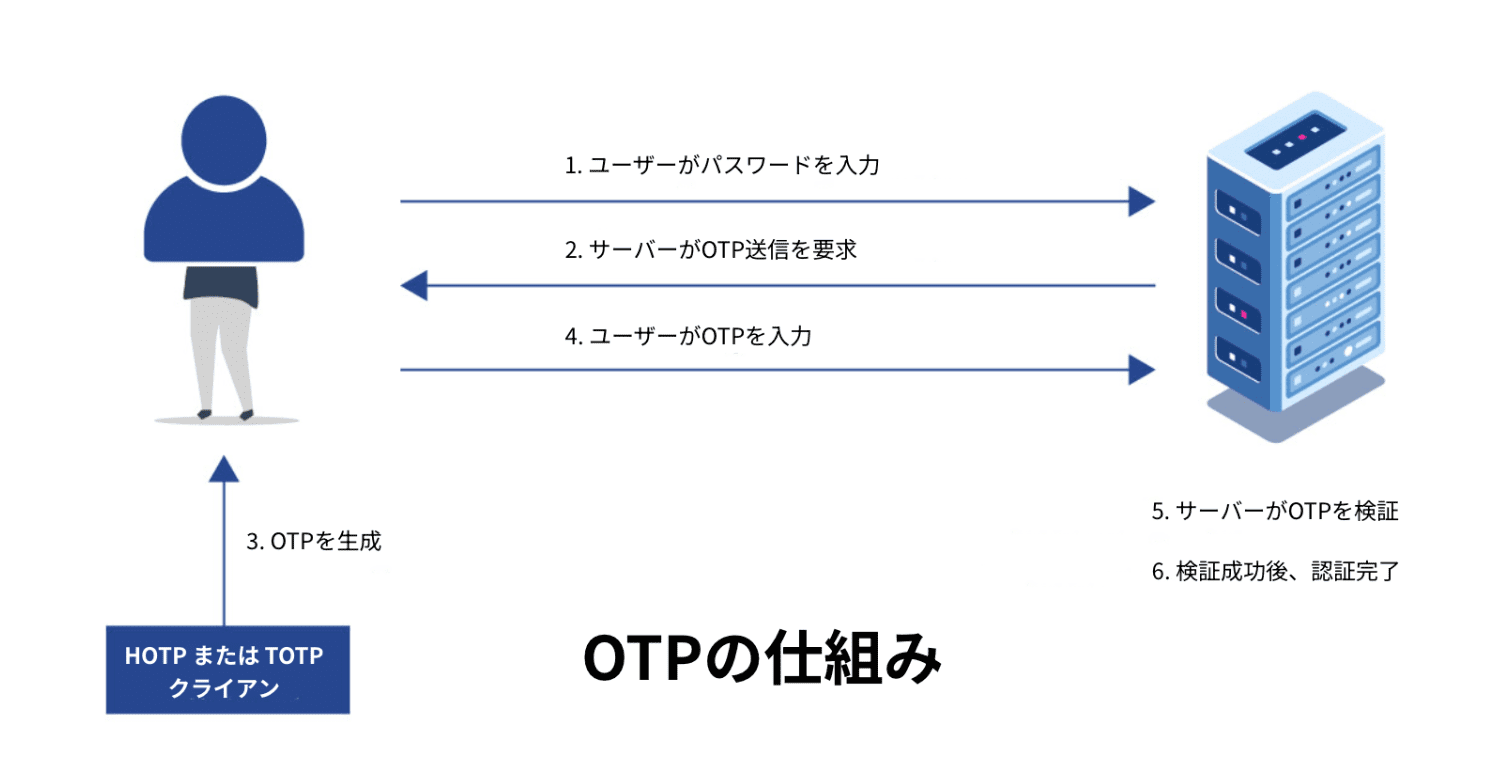

SMSポンピング詐欺は、SMSトール詐欺とも呼ばれる不正行為です。SMS認証コードやワンタイムパスワード(OTP)などのSMSベースの仕組みを悪用し、偽の電話番号を使って大量のSMS通信を意図的に発生させます。

出典:Twilio

その結果、SMS配信を提供する企業は高額な通信コストを負担することになり、実態のないエンゲージメントの発生や業務オペレーションへの深刻な影響に直面します。そのため、SMSポンピングは金銭的利益の獲得や、企業やアプリのリソースを圧迫する目的で行われるケースが多く見られます。

SMSに関する不正手口への理解を深めることで、事業者は利用者が安心してサービスを利用できる環境を整備しやすくなります。

SMSポンピングの仕組み

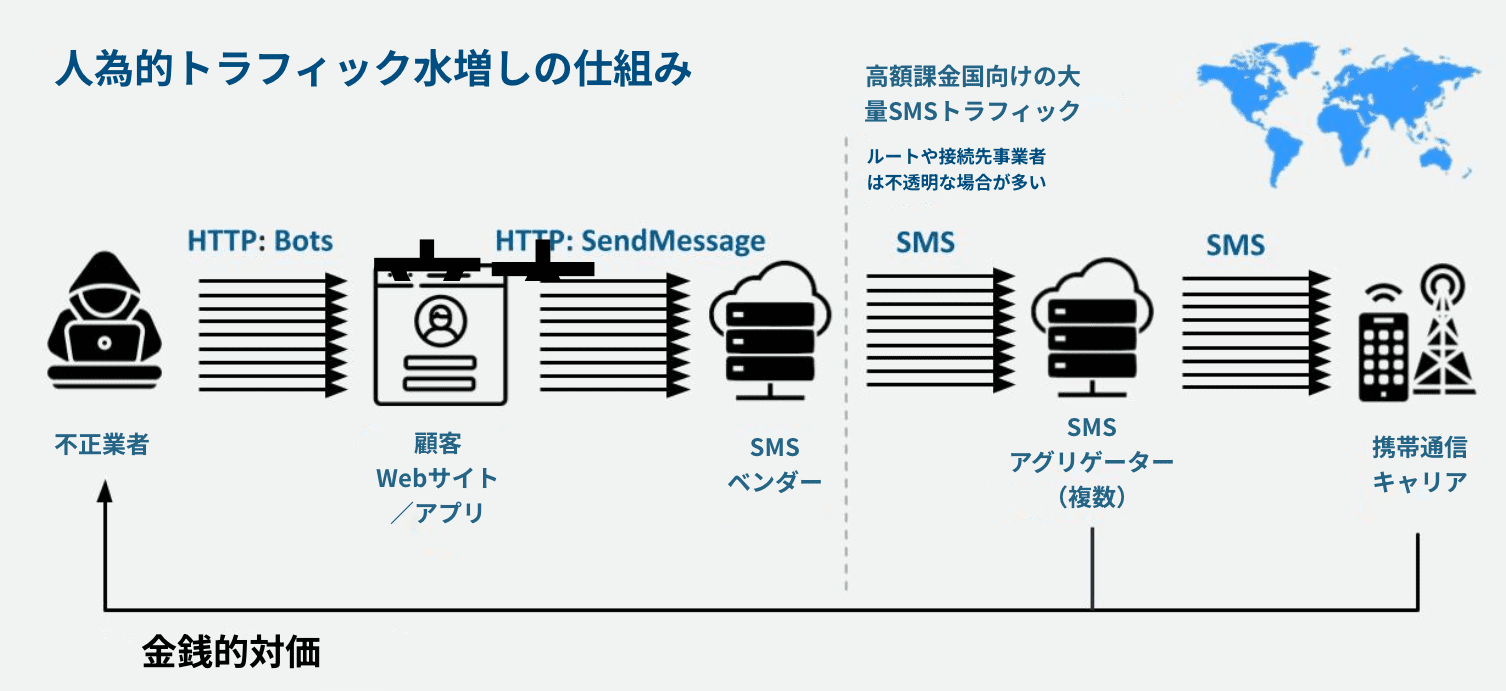

SMSポンピングは、一般的に次のような流れで行われます。

- 詐欺者は自動化されたボットや多数の偽の電話番号を用いて、アカウント登録を大量に実行します。これにより、ワンタイムパスワード(OTP)のリクエストが短時間で一気に発生します。

- OTPを含むSMSが詐欺者の管理下にある電話番号へ送信され、SMSトラフィックが人為的に増加します。

- 詐欺者は、内部統制や規制対応が十分でない通信事業者と連携し、SMSルーティング基盤へのアクセスを得るケースがあります。

- 仲介事業者が水増しされたSMSトラフィックを傍受し、管理下にある電話番号へ転送します。

- 関与する各当事者は、水増しされたSMSトラフィックに伴う通信料金を回収し、不正な収益を得ます。

この仕組みは一見複雑に見えるかもしれません。しかし実際には、SMSポンピングは多くの企業にとって深刻かつ拡大中の脅威です。世界全体のOTPトラフィックの約20%は人為的に生成されたものと推定されており、年間の被害額は約11億5,000万ドル(年間)にのぼるとされています。

SMSトールフラウドの「ビジネスモデル」

SMSトールフラウドでは、攻撃者は主に次の3つの方法で不正な収益を得ます。

- レベニューシェア方式:特に新興国市場では、モバイルネットワーク事業者(MNO)と提携企業の間で、着信SMSの終端料金を分配する仕組みが存在します。その結果、人為的に増やされたトラフィックから収益が発生する構造が生まれます。

- 攻撃者と通信事業者の不適切な連携:攻撃者が規制や管理体制の不十分な通信キャリアと関係を構築することで、偽の番号によってSMSトラフィックを増やし、双方が利益を得るケースがあります。

- ナンバーゲーム:攻撃者はプレミアムレートに分類される電話番号を大量に取得します。これらの番号は特定地域で高額に設定され、終端料金も人為的に高くなっています。

一般的なSMSポンピングの攻撃手法

SMSポンピング攻撃は、次のような複数の手法を組み合わせて実行されます。

- 大量アカウント作成:ボットを用いて偽アカウントを高速かつ大量に作成し、SMS認証コードを大規模に発生させる、最も一般的な手法です。

- パスワードリセットの悪用:「パスワードを忘れた場合」の機能を繰り返し利用し、偽アカウントに対してリセットコードを何度も要求します。制限が設けられていないケースも多く、リスクが高い手法です。

- 紹介プログラムの不正利用:紹介制度を持つプラットフォームが標的となり、偽の電話番号でSMS認証コードを取得して紹介報酬を不正に獲得します。

- 低頻度・長期型SMSポンピング:常に大量送信を行うとは限りません。正常なトラフィックに紛れ込む形で、不正な認証を継続的に行う手法です。

なぜ企業はSMSポンピングへの対策を今すぐ講じる必要があるのか

SMSポンピングに対する強固な防御体制を構築することは、企業にとって非常に重要です。その理由は、こうした不正行為がもたらす金銭的な影響が甚大であるためです。さらに、直接的なコストにとどまらず、SMS配信事業者との関係にも悪影響を及ぼす可能性があります。

不審なトラフィックとしてアカウントがフラグ付けされると、配信遅延やアカウント停止につながる恐れがあります。また、送信元としての評価が低下することで、正当なSMSであっても遅延や拒否が発生しやすくなります。

その結果、攻撃対策としてレート制限が発動し、本来顧客が受け取るべきSMS認証コードが届かなくなるケースも少なくありません。こうした状況は、顧客体験を損ない、信頼低下の要因となります。

防御体制を構築する:SMSポンピング対策と予防戦略

SMSトラフィックポンピングによる不正を防ぐには、包括的かつ多層的な社内対策が求められます。ここでは、堅牢な防御を実現するための主要なポイントを紹介します。

1. スマートなレート制限の導入

まずはレート制限の導入が、SMSポンピング対策の第一歩となります。正規ユーザーへの影響を抑えるため、状況に応じて柔軟に調整できる仕組みが望まれます。

例えば、1時間あたりのSMS認証コード送信回数を3~5回に制限します。あわせて、同一電話番号での試行回数を2~3回までとし、それを超える場合は追加認証を求める設計が考えられます。

2. 地域別・キャリア別インテリジェンスの活用

SMS料金詐欺のリスクが高い宛先や番号帯を整理したデータベースを構築します。これらの番号をブロックする、または追加認証を求めることで、SMSポンピング被害の抑制につながります。

3. 高度なボット検知

単純なCAPTCHAにとどまらず、より高度なSMS料金詐欺の検知・防止ソリューションを活用する方法もあります。行動分析により、自動化されたトラフィックのパターンを検知できます。

4. 電話番号の検証と認証

多段階の電話番号検証を必須とすることも有効です。まず国際番号規格に基づいて形式や構造を確認します。

次にHLR(Home Location Register)を用いて、番号が実在するかを判定します。さらに、VoIP番号や他のSMSサービスのデータベースと照合し、リスクの高い番号を除外します。

5. リアルタイムのトラフィック監視

通常時のSMSトラフィックを把握するため、リアルタイム監視によって基準値を設定します。時間帯別の送信量や地域分布、1通あたりの平均コストなどが指標となります。

これらの基準から大きく逸脱した場合に自動アラートを発報することで、セキュリティをさらに強化できます。

特定の国やキャリアへの急激なトラフィック増加や、似通った番号帯からの登録集中、アクティブ化しない認証リクエストの多発は、攻撃の兆候となることが少なくありません。

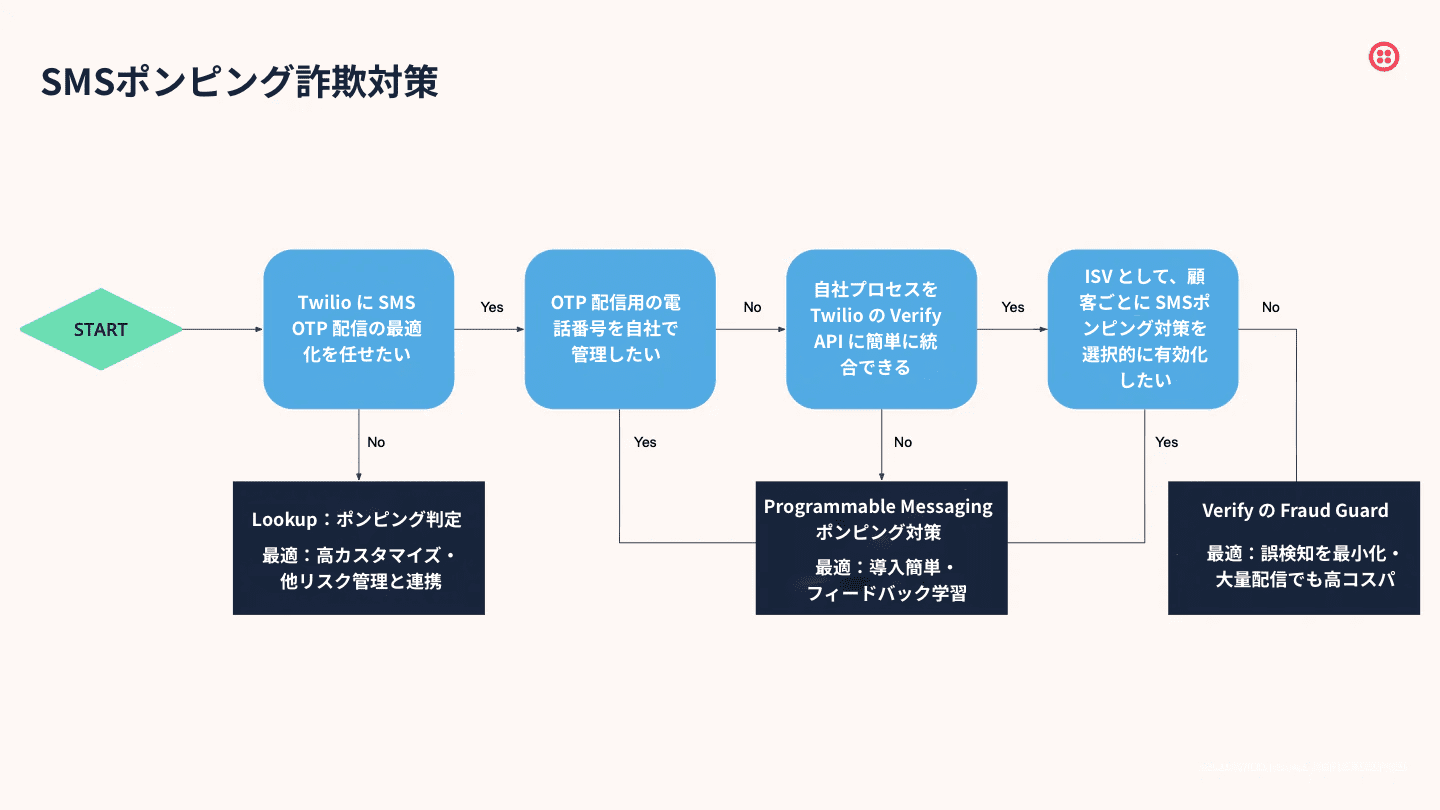

SMSポンピング対策の主要ソリューション

SMS認証を悪用した不正課金(SMSトラフィックポンピング)を防ぐため、現在は実用性の高い対策ソリューションが数多く提供されています。 ここでは、認証フローの安全性を高める観点から、代表的なサービスを紹介します。

-

Twilio

Twilioは、SMSポンピング対策に特化した不正防止機能を幅広く提供しています。認証リクエストのレート制限や国・地域ごとの送信制御に加え、番号インサイトAPIによるリアルタイム監視にも対応しています。また、高度な不正検知アルゴリズムを用いて不審な挙動を早期に検出します。 -

Vonage(旧Nexmo)

Vonageは、Verify APIを通じてインテリジェントな動的ルーティングを実現します。高コストな経路や不審な通信事業者を自動的に回避できる点が特長です。さらに、複数レイヤーでのレート制限にも対応しています。 -

MessageBird

MessageBirdは、多数の通信事業者と直接的かつ強固な接続関係を構築しています。これにより通信の透明性を確保しながら、SMS認証を狙った悪用リスクを抑制します。 - TeleSig など、SMSポンピング対策に特化した不正防止ツールも存在します。これらはリスク評価APIやボット検知に対応したデバイスインテリジェンスを提供します。レピュテーションデータを活用した多層的な防御も特長です。

出典:Twilio

SMSポンピング対策を効果的に進めるには、社内ルールの整備だけでなく、実運用に即した技術的な防御が不可欠です。ユーザー行動を踏まえた制御とビジネスロジックに沿った対策を組み合わせることが重要になります。

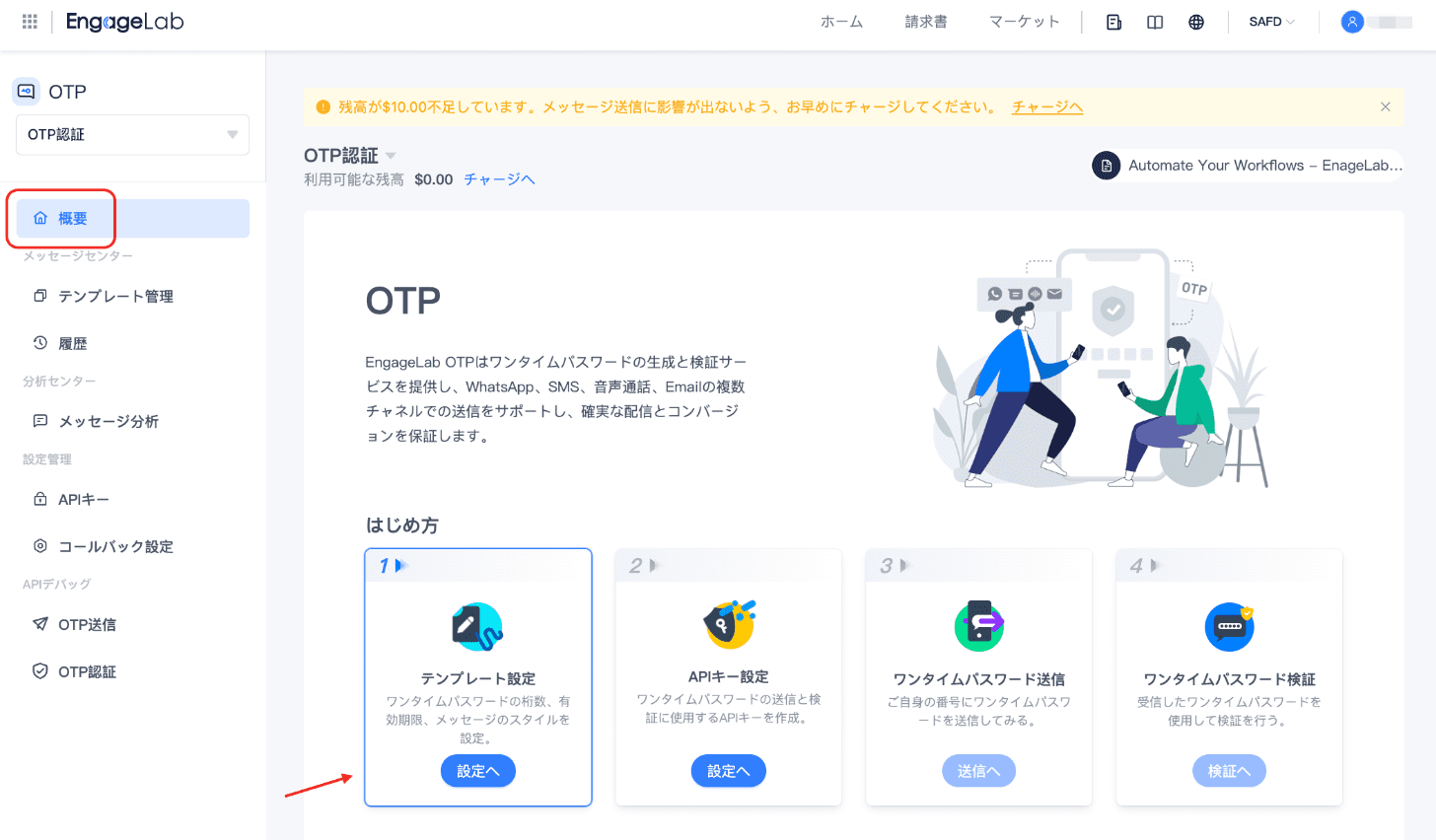

SMS不正課金対策でEngageLabが選ばれる理由

なぜEngageLabなのか

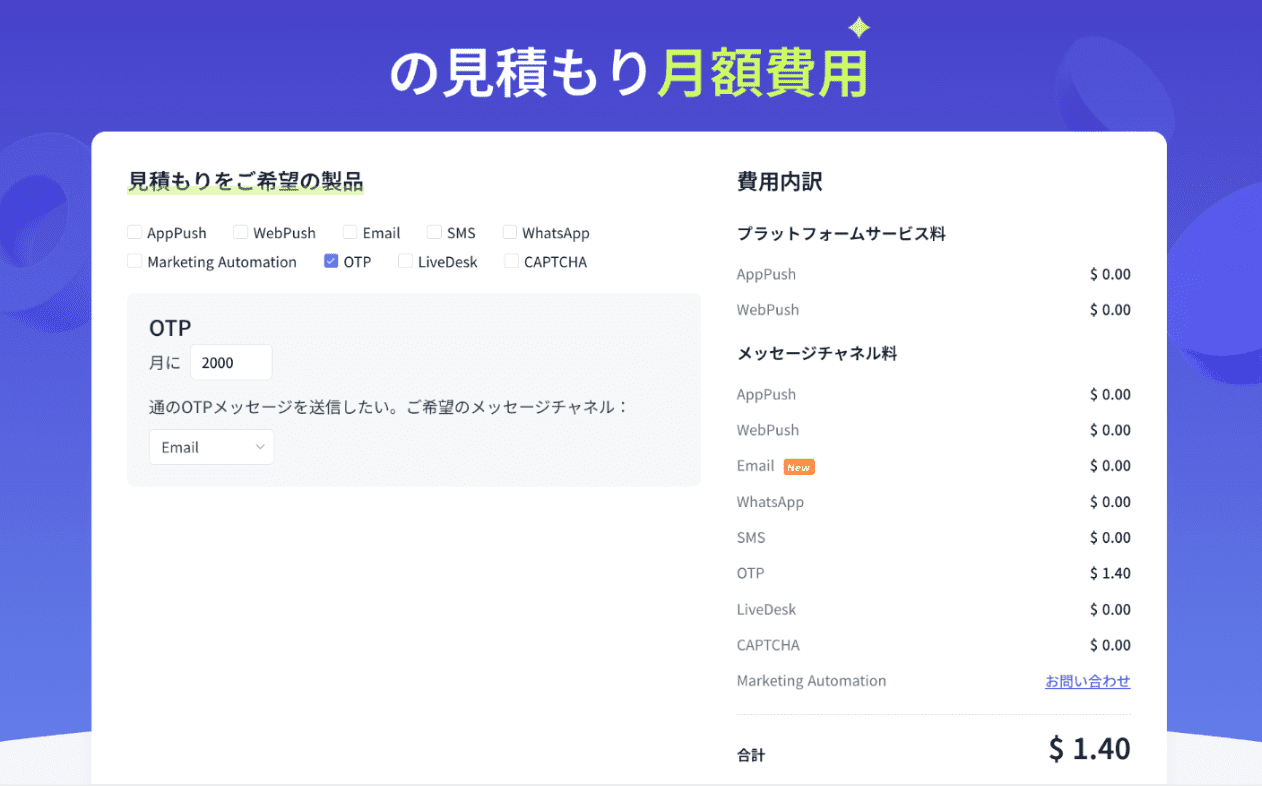

EngageLab は、単なるSMS認証コード配信ツールではありません。高い信頼性と堅牢なセキュリティを備えた、統合型カスタマーエンゲージメントプラットフォームです。

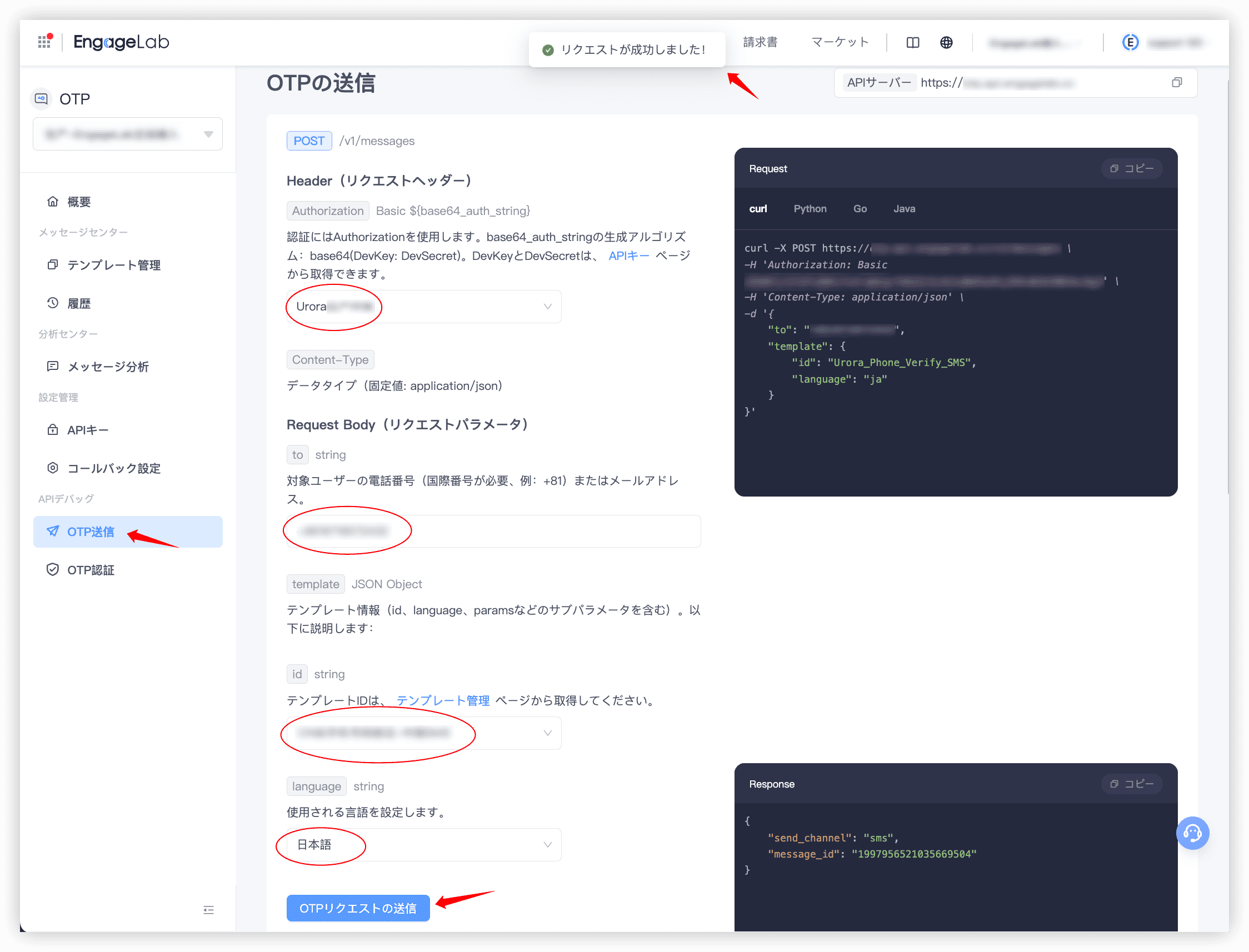

近年、SMSフィッシングやSMSポンピングによる被害は急速に拡大しています。こうした脅威を前提に、EngageLabは強固なIT基盤のもとで設計されています。OTP(ワンタイムパスワード)配信や各種セキュリティ検証機能を標準で備えています。

EngageLabは、直感的な操作性とグローバル対応力を両立している点も強みです。オムニチャネルでの柔軟な運用に加え、標準搭載された強力なセキュリティプロトコルが不正課金対策を支えます。

EngageLabのセキュリティ対策機能

EngageLabは、顧客との安全なコミュニケーションを実現するための包括的なセキュリティ機能を備えています。

- マルチチャネルOTP認証: EngageLabはSMS認証コードに加え、メール、WhatsApp、音声OTPなど複数のチャネルに対応しています。特定のチャネルに依存しない構成により、セキュリティ強化につながります。

- 高い到達率: EngageLabは高同時接続・高到達率を支えるグローバルITインフラを構築しています。これにより、ピーク時でも安定したメッセージ配信を実現します。

- グローバルコンプライアンス: EngageLabは200以上の地域でサービスを展開しています。各国の主要なセキュリティ基準やデータ保護規制に準拠し、SMSポンピングのリスクを低減します。

- ライフサイクル全体のトラッキング: メッセージのライフサイクルや配信指標、ユーザー行動を包括的に可視化できます。異常な挙動や急激な送信数の増加を検知し、SMSトールフラウドの防止に役立ちます。

EngageLabが選ばれる主な理由

SMSトールフラウド対策を重視した顧客エンゲージメント基盤として、EngageLabが支持されている理由は以下の通りです。

- 専用インフラを自社で構築することなく、専門的な知識がなくても安全なOTP送信を実現できます。

- あらゆる業種・規模の企業に対応できる、セキュリティを重視したグローバルアーキテクチャを備えています。

- グローバル企業グループの一員として、長年にわたる運用実績と専門的なサポート体制を有しています。GDPRやDPPAなどの主要なプライバシー規制にも準拠しています。

- SMS認証コードやOTP送信、オムニチャネルメッセージング、ライフサイクル分析を一つの基盤で提供します。

総合的に見ると、EngageLabは、高い到達率を誇るSMS認証コードと信頼性の高い分析機能を兼ね備えたプラットフォームです。

不正なSMS課金や関連する不正行為を抑止するための、実践的かつ堅牢なセキュリティ対策を提供します。

まとめ

SMSポンピング詐欺は、今日のデジタルビジネスにおいて特に深刻な不正リスクの一つです。とはいえ、こうした脅威に対して、貴社が単独で対応したり、複雑な不正対策システムを一から構築したりする必要はありません。EngageLabを活用すれば、SMSポンピングを効果的に防ぐための実践的な対策をスムーズに導入できます。

EngageLabは、高度な脅威検知に加え、世界各国の通信キャリア動向に基づく分析情報や、柔軟な認証オプションを提供しています。これにより、SMSポンピングを含む不正トラフィックを早期に察知し、被害の拡大を未然に抑えられます。

被害を受けてから対策の必要性に気づくのでは、対応が後手に回ってしまいます。早い段階で不正対策の専門家に相談し、現状のリスクを把握したうえで、最適な保護プランを検討することが重要です。